Tehdit aktörleri, aşağıdakiler gibi meta uzaktan erişim truva atları (RAT’ler) sunmak için Amazon ve Microsoft’tan genel bulut hizmetlerini kötü niyetli kampanyalarına aktif olarak dahil ediyor. nanoçekirdek, ağ kablosu, ve zaman uyumsuz güvenliği ihlal edilmiş sistemlerden hassas bilgileri sifonlamak için.

Cisco Talos araştırmacıları, Ekim 2021’de başlayan hedef odaklı kimlik avı saldırılarının öncelikle ABD, Kanada, İtalya ve Singapur’da bulunan varlıkları hedeflediğini söyledi. bildiri Hacker News ile paylaşıldı.

İzinsiz girişleri kolaylaştırmak için mevcut altyapıyı kullanmak, güvenlik çözümlerinin algılamasından kaçınmak için bir gizleme mekanizması olarak kullanmaktan bahsetmek yerine, kendi sunucularını barındırma ihtiyacını ortadan kaldırdığı için saldırganların oyun kitabının bir parçası haline geliyor.

Son aylarda, Discord, Slack ve Telegram gibi işbirliği ve iletişim araçları, birçok enfeksiyon zincirinde kurban makinelerden veri almak ve sızdırmak için bir yer buldu. Bu açıdan bakıldığında, bulut platformlarının kötüye kullanılması, saldırganların çok çeşitli ağlara ilk adım olarak yararlanabilecekleri taktiksel bir uzantıdır.

Cisco Talos’un sosyal yardım başkanı Nick Biasini, Hacker News’e e-posta yoluyla verdiği demeçte, “Bu özel kampanyanın birkaç ilginç yönü var ve bu, kötü niyetli aktörler tarafından yaygın olarak kullanıldığını ve kötüye kullanıldığını gördüğümüz bazı şeylere işaret ediyor” dedi.

“Kötü amaçlı yazılımları barındırmak için bulut altyapısının kullanılmasından komuta ve kontrol (C2) faaliyetleri için dinamik DNS’nin kötüye kullanılmasına kadar. Ek olarak, şaşırtma katmanları, çok sayıda analizin yapılması gereken suç siber faaliyetlerinin mevcut durumuna işaret ediyor. Saldırının nihai yüküne ve niyetlerine inin.”

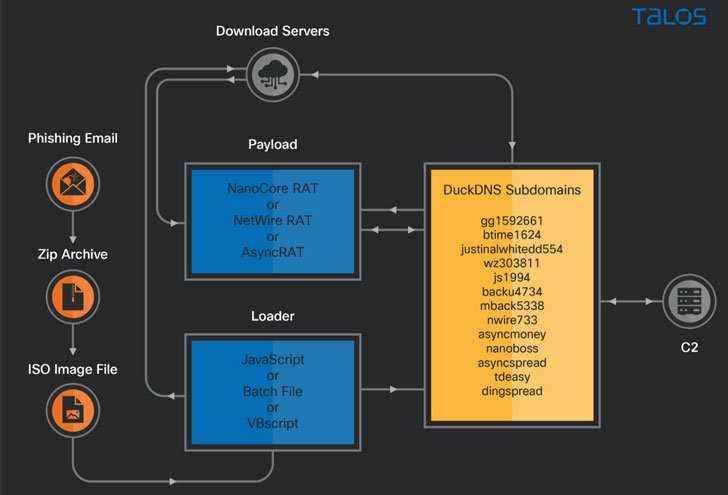

Bu tür kampanyaların çoğunda olduğu gibi, her şey bir ZIP dosyası eki içeren fatura temalı bir kimlik avı e-postası ile başlar ve bu e-posta açıldığında, Azure Bulut tabanlı bir Windows sunucusunda veya AWS EC2 bulut sunucusu, sonuçta AsyncRAT, Nanocore ve Netwire dahil olmak üzere farklı RAT’lerin dağıtımıyla sonuçlanır.

Ayrıca dikkate değer, ücretsiz bir dinamik DNS hizmeti olan DuckDNS’nin kötü amaçlı yazılım dağıtmak için kötü amaçlı alt etki alanları oluşturmak için kullanılması, bazı aktör kontrollü kötü amaçlı alt etki alanlarının Azure Cloud’daki indirme sunucusunda çözülmesi ve diğer sunucuların RAT yükleri için C2 olarak çalıştırılmasıdır. .

Biasini, “Kötü niyetli aktörler fırsatçıdır ve her zaman hem kötü amaçlı yazılımları barındırmak hem de kurbanlara bulaşmak için yeni ve yaratıcı yollar arayacaktır.” Dedi. “Slack ve Discord gibi platformların kötüye kullanılması ve ilgili bulutun kötüye kullanılması bu kalıbın bir parçası. Ayrıca, güvenliği ihlal edilmiş web sitelerinin kötü amaçlı yazılımları ve diğer altyapıları barındırmak için kullanıldığını da görüyoruz ve bir kez daha bu düşmanların kullanacağı gerçeğine işaret ediyor. kurbanları tehlikeye atmak için her türlü yol.”

.

siber-2