Orta Doğu, Afrika ve Asya’daki devlet kurumları, devam eden bir siber casusluk kampanyasının parçası olarak Çin’in gelişmiş kalıcı tehdit (APT) grubunun hedefidir. Diplomatik Hayalet Operasyonu en azından 2022’nin sonlarından beri.

Palo Alto Networks Birim 42 araştırmacıları Lior Rochberger ve Daniel Frank, “Bu tehdit aktörünün faaliyetlerinin analizi, en az yedi devlet kurumuna karşı uzun vadeli casusluk operasyonlarını ortaya koyuyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Tehdit aktörü, güvenliği ihlal edilmiş sunuculara karşı nadir e-posta sızma tekniklerinden yararlanarak geniş ölçekte istihbarat toplama çalışmaları gerçekleştirdi.”

Daha önce faaliyet kümesini CL-STA-0043 adı altında izleyen siber güvenlik firması, izinsiz giriş kümesinin tek bir aktörün işi olduğu yönündeki değerlendirmesi nedeniyle bunu TGR-STA-0043 kod adlı geçici bir aktör grubuna derecelendirdiğini söyledi. Çin devleti ile uyumlu çıkarlar adına.

Saldırıların hedefleri arasında diplomatik ve ekonomik misyonlar, elçilikler, askeri operasyonlar, siyasi toplantılar, hedef ülkelerin bakanlıkları ve üst düzey yetkililer yer alıyor.

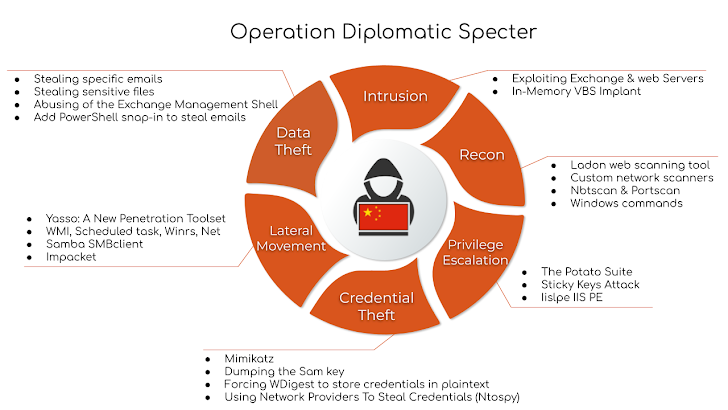

CL-STA-0043’ün nadir görülen kimlik bilgileri hırsızlığı ve Exchange e-posta sızma teknikleri kullanılarak Orta Doğu ve Afrika’daki devlet kurumlarını hedef aldığı ilk olarak Haziran 2023’te belgelendi.

Geçen yılın sonuna doğru Ünite 42’den yapılan bir analiz, CL-STA-0043 ile CL-STA-0002 arasında, adı verilen bir programın kullanımından kaynaklanan çakışmaları ortaya çıkardı. Ntospy (aka NPPSpy) kimlik bilgileri hırsızlığı işlemleri için.

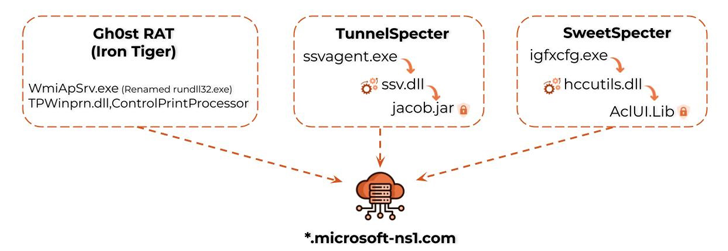

Grup tarafından düzenlenen saldırı zincirleri, Pekin hükümetinin bilgisayar korsanları tarafından düzenlenen casusluk kampanyalarında bolca kullanılan bir araç olan kötü şöhretli Gh0st RAT’ın varyantları olan TunnelSpecter ve SweetSpecter gibi daha önce belgelenmemiş bir dizi arka kapıyı içeriyordu.

TunnelSpecter adını şu kullanımdan alır: DNS tünelleme veri sızdırma için ekstra bir gizlilik katmanı sağlar. Öte yandan SweetSpecter, Ağustos 2023’ten bu yana Çince konuşan şüpheli bir tehdit aktörü tarafından kullanılmaya başlanan Gh0st RAT’ın başka bir özel çeşidi olan SugarGh0st RAT ile benzerliği nedeniyle bu şekilde anılıyor.

Her iki arka kapı da düşmanın hedef ağlarına gizli erişim sağlamasının yanı sıra rastgele komutlar yürütme, verileri sızdırma ve virüslü ana bilgisayarlara daha fazla kötü amaçlı yazılım ve araç dağıtma becerisine de olanak tanır.

Araştırmacılar, “Tehdit aktörünün güncel jeopolitik gelişmeleri yakından takip ettiği ve günlük olarak bilgi sızdırmaya çalıştığı görülüyor” dedi.

Bu, hedeflerin posta sunucularına sızma ve ilgilenilen bilgileri aramak için hedefli çabalar yoluyla gerçekleştirilir; bazı durumlarda saldırganların faaliyetleri tespit edilip kesintiye uğradığında tekrar tekrar erişim kazanmaya çalışılır. İlk erişim, ProxyLogon ve ProxyShell gibi bilinen Exchange sunucusu kusurlarından yararlanılarak gerçekleştirilir.

Araştırmacılar, “Tehdit aktörü belirli anahtar kelimeleri aradı ve belirli diplomatik misyonlara veya bireylere ait arşivlenmiş gelen kutularının tamamı gibi bunlarla ilgili bulabildikleri her şeyi sızdırdı” dedi. “Tehdit aktörü aynı zamanda aradıkları konularla ilgili dosyaları da sızdırdı.”

Çin’in Diplomatik Hayalet Operasyonu ile olan bağlantıları ayrıca, China Chopper web kabuğu ve PlugX gibi araçların yanı sıra, APT27, Mustang Panda ve Winnti gibi Çin’e bağlı gruplar tarafından özel olarak kullanılan operasyonel altyapının kullanılmasından kaynaklanmaktadır.

Araştırmacılar, “Diplomatik Hayalet Operasyonu kapsamında gözlemlenen sızma teknikleri, saldırıların arkasındaki tehdit aktörünün olası stratejik hedeflerine yönelik farklı bir pencere sağlıyor” sonucuna vardı.

“Tehdit aktörü, askeri operasyonlar, diplomatik misyonlar, büyükelçilikler ve dışişleri bakanlıkları hakkındaki ayrıntıları kapsayan son derece hassas bilgileri aradı.”