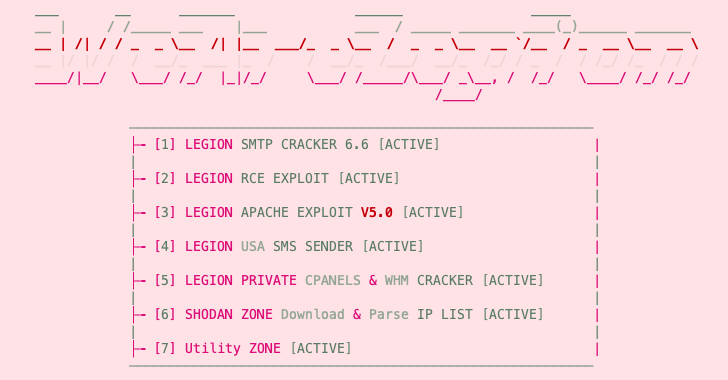

Gelişmekte olan bir Python tabanlı kimlik bilgisi toplayıcı ve adlı bir bilgisayar korsanlığı aracı lejyon tehdit aktörlerinin daha fazla istismar için çeşitli çevrimiçi hizmetlere girmelerinin bir yolu olarak Telegram aracılığıyla pazarlanıyor.

Lejyon, göre Kado Laboratuvarları.

Kötü amaçlı yazılımın AndroxGh0st adlı başka bir kötü amaçlı yazılım ailesiyle benzerlikler taşıdığı söyleniyor. ilk belgelenmiş Aralık 2022’de bulut güvenlik hizmetleri sağlayıcısı Lacework tarafından.

Siber güvenlik firması SentinelOne, geçen ayın sonlarında yayınlanan bir analizde, AndroxGh0st’in AlienFox adlı ve bulut hizmetlerinden API anahtarlarını ve sırları çalmak için tehdit aktörlerine sunulan kapsamlı bir araç setinin parçası olduğunu ortaya çıkardı.

The Hacker News’e konuşan güvenlik araştırmacısı Matt Muir, “Legion, yeni nesil bulut odaklı kimlik bilgileri toplayıcı/istenmeyen e-posta yardımcı programlarının bir parçası gibi görünüyor” dedi. “Bu araçların geliştiricileri genellikle birbirlerinin kodlarını çalarak belirli bir grupla ilişkilendirmeyi zorlaştırıyor.”

Legion, Telegram’ı bir veri sızdırma noktası olarak kullanmanın yanı sıra, içerik yönetim sistemleri (CMS), PHP veya Laravel gibi PHP tabanlı çerçeveler çalıştıran web sunucularından yararlanmak için tasarlanmıştır.

Cado Labs, “E-posta sağlayıcıları, bulut hizmeti sağlayıcıları, sunucu yönetim sistemleri, veritabanları ve Stripe ve PayPal gibi ödeme platformları gibi çok çeşitli web hizmetleri için kimlik bilgilerini alabilir.” Dedi.

Hedeflenen diğer hizmetlerden bazıları arasında SendGrid, Twilio, Nexmo, AWS, Mailgun, Plivo, ClickSend, Mandrill, Mailjet, MessageBird, Vonage, Exotel, OneSignal, Clickatell ve TokBox yer alır.

Kötü amaçlı yazılımın birincil amacı, tehdit aktörlerinin hizmetleri ele geçirmesine ve artan toplu spam ve fırsatçı kimlik avı kampanyaları da dahil olmak üzere devam eden saldırılar için altyapıyı silah haline getirmesine olanak tanımaktır.

Siber güvenlik firması, Legion’un nasıl kullanılacağına ilişkin eğitim videoları içeren bir YouTube kanalı keşfettiğini ve “aracın geniş çapta dağıtıldığını ve muhtemelen ücretli kötü amaçlı yazılım olduğunu” öne sürdüğünü söyledi. 15 Haziran 2021’de oluşturulan YouTube kanalı, yazı itibariyle aktif olmaya devam ediyor.

Ayrıca Legion, güvenli olmayan veya yanlış yapılandırılmış web sunucularından AWS kimlik bilgilerini alır ve AT&T, Sprint, T-Mobile, Verizon ve Virgin gibi ABD mobil ağlarının kullanıcılarına SMS spam mesajları gönderir.

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

Muir, “Bunu yapmak için, kötü amaçlı yazılım kullanıcının seçtiği bir ABD eyaletinin alan kodunu www.randomphonenumbers.com web sitesinden alır” dedi. “Daha sonra, hedeflenecek telefon numaralarının bir listesini oluşturmak için temel bir sayı üreteci işlevi kullanılır.”

Ayrıca Legion, güvenli olmayan veya yanlış yapılandırılmış web sunucularından AWS kimlik bilgilerini alabilir ve çalınan SMTP kimlik bilgilerinden yararlanarak AT&T, Sprint, T-Mobile, Verizon ve Virgin gibi ABD mobil ağlarının kullanıcılarına SMS spam mesajları gönderebilir.

“Bunu yapmak için kötü amaçlı yazılım, www.randomphonenumbers web sitesinden kullanıcının seçtiği bir ABD eyaletinin alan kodunu alır.[.]com,” dedi Muir. “Daha sonra, hedeflenecek telefon numaralarının bir listesini oluşturmak için temel bir sayı üreteci işlevi kullanılır.”

Legion’ın bir başka dikkate değer yönü, kalıcı uzaktan erişim için bir web kabuğunu kaydetmek veya kötü amaçlı kod yürütmek için iyi bilinen PHP güvenlik açıklarından yararlanma yeteneğidir.

Telegram’da “forzatools” takma adıyla anılan aracın arkasındaki tehdit aktörünün kökenleri hala bilinmiyor, ancak kaynak kodunda Endonezya dilinde yorumların varlığı, geliştiricinin Endonezyalı veya ülkede yerleşik olabileceğini gösteriyor.

SentinelOne güvenlik araştırmacısı Alex Delamotte, The Hacker News’e en son keşfin AlienFox örneklerinde daha önce gözlemlenmemiş “bazı yeni işlevleri vurguladığını” ve iki kötü amaçlı yazılım parçasının iki farklı araç seti olduğunu söyledi.

Delamotte, “Pek çok özellik çakışması var, ancak araçlar bağımsız olarak geliştiriliyor ve uygulama değişiklik gösteriyor” dedi. “Aktörlerin, diğer araç setleri tarafından geliştirilen özellikleri izleyerek ve benzer özellikleri kendi araçlarında uygulayarak kendi iş zekası biçimlerini uyguladıklarına inanıyorum.”

Muir, “Bu kötü amaçlı yazılım, büyük ölçüde web sunucusu teknolojilerindeki ve Laravel gibi çerçevelerdeki yanlış yapılandırmalara dayandığından, bu teknolojilerin kullanıcılarının mevcut güvenlik süreçlerini gözden geçirmeleri ve sırların uygun şekilde saklandığından emin olmaları önerilir.” dedi.