İlk baskısından bu yana Üstün SaaS Güvenlik Durumu Yönetimi (SSPM) Kontrol Listesi Üç yıl önce piyasaya sürülen kurumsal SaaS yayılımı çift haneli bir hızla büyüyor. Büyük kuruluşlarda, bugün kullanımda olan SaaS uygulamalarının sayısı yüzlercedir ve departman yığınlarına yayılmıştır, bu da güvenlik ekiplerinin kuruluşları gelişen tehditlere karşı koruma işini zorlaştırmaktadır.

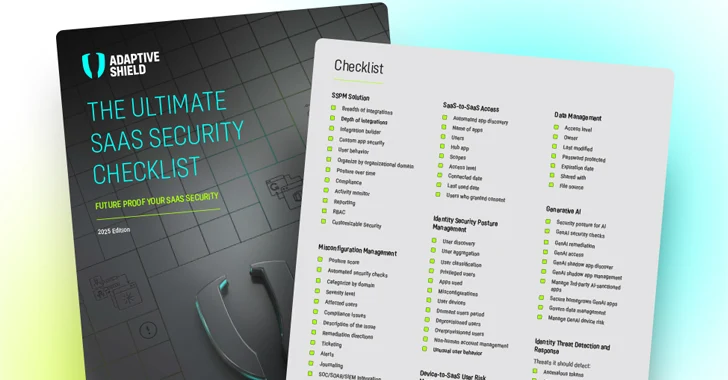

SaaS güvenliği birinci öncelik haline geldikçe, işletmeler kolaylaştırıcı olarak SaaS Güvenlik Duruşu Yönetimine (SSPM) yöneliyor. 2025 Nihai SaaS Güvenlik Kontrol ListesiKuruluşların bir SSPM seçmesine yardımcı olmak için tasarlanan bu çözümlerde bulunması gereken tüm özellikleri ve yetenekleri kapsar.

Her bir saldırı yüzeyine dalmadan önce, bir SSPM çözümü uygularken, kapsamlı güvenlik kontrollerinin yanı sıra, kullanıma hazır ve özel uygulama entegrasyonları da dahil olmak üzere geniş kapsamlı entegrasyonları kapsamak önemlidir. Güvenliği sağlanması daha hassas ve karmaşık uygulamalar olsa da herhangi bir uygulamadan ihlal gelebilir, bu nedenle kapsam çok önemlidir.

SaaS Yığınını Güvenceye Almak İçin Tehdit Önleme Esasları

Bir SSPM’nin SaaS yığınının tamamını güvence altına almaya yönelik temel önleme yetenekleri aşağıdakileri kapsamalıdır:

Yanlış Yapılandırma Yönetimi

SSPM’nin temelini oluşturan yanlış yapılandırma yönetimi, tüm kullanıcılar için tüm SaaS uygulamalarındaki tüm güvenlik ayarlarının derinlemesine görünürlüğünü ve kontrolünü sağlamalıdır. Mevcut güvenlik araçlarını kullanarak yanlış yapılandırmaları düzeltmek için SOAR/SIEM ve herhangi bir biletleme sistemi entegrasyonuna ek olarak duruş puanı, otomatik güvenlik kontrolleri, şiddet ölçümü, uyumluluk kontrolleri, uyarı verme gibi geniş işlevselliklere sahip olmalıdır. Bu tür platformlar, iyileştirme döngüsünün düzgün bir şekilde kapatıldığından emin olmak için ayrıntılı iyileştirme planları ve sağlam bir uygulama sahibi-güvenlik ekibi işbirliği altyapısı içermelidir.

Kimlik Güvenliği

Güçlü Kimlik Güvenliği Duruş Yönetimi (ISPM) yetenekleri, SaaS yığınının güvenliğini sağlamada büyük önem taşır. İnsan kimlikleriyle ilgili olarak, bir kuruluşun aşırı ayrıcalıklı kullanıcıları, hareketsiz kullanıcıları, birleştiricileri, yer değiştirenleri, ayrılanları ve harici kullanıcıları yönetme ve izinleri buna göre ayarlama becerisine sahip olması gerekir. Bu aynı zamanda, özellikle hassas rollere veya erişime sahip olanlar için MFA ve SSO gibi kimlik merkezli yapılandırmaların uygulanmasını da içerir.

Kullanıcılar, güvenlik ekibinin bilgisi ve onayı olsun ya da olmasın uygulamaları yüklerken, SSPM’nin riski azaltmak için 3. taraf uygulamalarının çekirdek merkezlere bağlanmasıyla ilişkili insan dışı kimlikleri izleme yeteneğine sahip olması gerekir. Bir SaaS güvenlik aracı, güvenlik ekiplerinin tüm onaylanmış ve gölge uygulamaları, kapsamları ve izinleri görmesine ve buna göre düzeltme yapmasına olanak sağlamak için otomatik uygulama keşfine ve yönetimine sahip olmalıdır.

İzin Yönetimi

SaaS yetkilerinin tamamının tek bir yerden alınması, saldırı yüzeyini azaltmak ve uyumluluk çabalarını iyileştirmek için kimlik güvenliği duruş yönetimini geliştirir.

Salesforce, Microsoft 365, Workday, Google Workspace, ServiceNow, Zendesk ve daha fazlası gibi gelişmiş uygulamalar, izin katmanları, profiller ve izin kümeleri içeren çok karmaşık izin yapılarına sahiptir. Karmaşık izinlerin keşfedilmesine yönelik birleşik görünürlük, güvenlik ekiplerinin herhangi bir kullanıcıdan kaynaklanan riski daha iyi anlamasını sağlar.

Cihaz-SaaS İlişkisi

Bir SSPM seçerken, SaaS kullanıcı cihazlarınızdaki riskleri yönettiğinizden emin olmak için Birleşik Uç Nokta Yönetimi sistemiyle entegre olduğundan emin olun. Böyle bir özellik sayesinde güvenlik ekibi, SaaS kullanıcısı tarafından yönetilmeyen, hijyeni düşük ve veri hırsızlığına yatkın olabilecek savunmasız cihazlar hakkında bilgi sahibi olur.

GenAI Güvenlik Duruşu

SaaS sağlayıcıları, bu yeni yapay zeka biçiminin sunduğu üretkenlik dalgasından yararlanmak için SaaS uygulamalarına üretken yapay zeka yetenekleri eklemek için yarışıyor. Salesforce Einstein Copilot ve Microsoft Copilot gibi eklentiler, raporlar oluşturmak, teklifler yazmak ve müşterilere e-posta göndermek için GenAI’yi kullanıyor. GenAI araçlarının kullanım kolaylığı, veri sızıntısı riskini artırdı, saldırı yüzeyini genişletti ve yeni istismar alanları açtı.

Bir SaaS güvenlik çözümünü değerlendirirken, aşağıdakiler de dahil olmak üzere GenAI izlemeyi içerdiğinden emin olun:

- Yüksek risk düzeylerine sahip yapay zeka destekli uygulamaları tanımlamak için yapay zeka uygulamalarına yönelik güvenlik duruşu

- Tüm GenAI konfigürasyonlarının kontrolleri ve GenAI konfigürasyon sapmalarının iyileştirilmesi

- Rollere göre kullanıcının GenAI araçlarına erişimini izlemek için GenAI erişimi

- Kötü amaçlı uygulamalar da dahil olmak üzere GenAI kullanan gölge uygulamaları tanımlamak için GenAI gölge uygulaması keşfi

- GenAI araçları tarafından hangi verilere erişilebileceğini kontrol etmek için veri yönetimi yönetimi

Sızıntıyı Önlemek İçin Şirket Verilerinin Güvenliğini Sağlama

SaaS uygulamaları, kamuya açıklanması durumunda şirkete ciddi zararlar verebilecek hassas bilgiler içerir. Ayrıca birçok SaaS kullanıcısı, operasyonel süreçlerinin bir parçası olarak SaaS uygulamalarındaki dosyaları yükleniciler veya acenteler gibi harici kullanıcılarla paylaşır.

Güvenlik ekiplerinin, herkese açık veya harici olarak paylaşılan belgelerin paylaşılan ayarlarını görebilmesi gerekir. Bu görünürlük, belge güvenliğindeki boşlukları kapatmalarına ve veri sızıntılarının oluşmasını önlemelerine olanak tanır. Bir SPPM, kamuya açık olan veya harici kullanıcılarla paylaşılan belgeleri, dosyaları, depoları ve diğer varlıkları tespit edebilmelidir.

Bir SaaS güvenlik çözümü, veri sızıntısına karşı koruma alanında aşağıdaki gibi yetenekler içermelidir:

- Bir öğenin harici olarak mı yoksa herkese açık olarak mı paylaşıldığını görüntüleyen erişim düzeyi.

- Belgeye erişim izni verilen “paylaşılan” kullanıcıların listesi.

- Son kullanma tarihi: Bağlantının otomatik olarak süresinin dolacağını ve artık herkes tarafından erişilemez durumda olup olmayacağını gösterir:

2025 SaaS güvenlik kontrol listesi sürümünün tamamını indirin.

Tehdit Tespiti ve Yanıtı

Kimlik Tehdidi Tespiti ve Yanıtı (ITDR), kimlik yapısının kritik bir parçası olarak hizmet veren SaaS yığınına ikinci bir koruma katmanı sağlar.

Tehdit aktörleri bir uygulamayı ihlal ettiğinde ITDR, temel Tehlike Göstergelerini (IOC’ler) ve Kullanıcı ve Varlık Davranış Analizini (UEBA) tespit etmeye dayalı olarak kimlikle ilgili tehditleri tespit eder ve bunlara yanıt verir. Bu bir uyarıyı tetikler ve olaya müdahale mekanizmasını harekete geçirir.

Bir SSPM, SaaS yığınının tamamından gelen günlükleri temel alan ITDR yeteneklerini içermelidir; yığın kapsamının bu kadar önemli olmasının bir başka nedeni de budur. ITDR yetenekleri, SaaS yığını genelinde toplanan zengin verileri genişleterek, standart kullanıcı davranışına ve anormalliklerin en doğru şekilde tespit edilmesine ilişkin çok daha zengin bir anlayışa sahip olur.

Örnek Uzlaşma Göstergeleri şunları içerir:

- Anormal belirteçler: Son derece uzun geçerlilik süresine sahip bir erişim belirteci veya olağandışı bir konumdan aktarılan bir belirteç gibi olağandışı belirteçleri tanımlayın

- Anormal davranış: Kullanıcı, alışılmadık şekilde yüksek hacimli verileri indirmek gibi normalden farklı davranır

- Başarısız oturum açma artışı: Aynı IP adresinden farklı kullanıcı hesapları kullanılarak birden fazla oturum açma hatası

- Coğrafi davranış tespiti: Bir kullanıcı kısa bir zaman dilimi içinde iki konumdan oturum açar

- Kötü amaçlı SaaS uygulamaları: Üçüncü taraf kötü amaçlı SaaS uygulamasının kurulumu

- Parola spreyi: Kullanıcı, bir SaaS uygulamasına erişmek için parola spreyi kullanarak oturum açar

Doğru SSPM’yi Seçmek

SaaS güvenliğine yönelik en iyi uygulamaları geliştirerek kuruluşlar, SaaS uygulamalarıyla güvenle büyüyebilir. Kuruluşunuz için doğru SSPM’yi karşılaştırmak ve seçmek için, SaaS güvenliğinizi yükseltmek ve yeni zorlukların üstesinden gelmeye hazır olmak için hangi yetenekleri aramanız gerektiğini özetleyen 2025 kontrol listesi sürümünün tamamına göz atın.

Yazdırılabilir kontrol listesiyle birlikte kılavuzun tamamını buradan edinin.