Geçen hafta yayınlanan yeni bulgular, operatörler arasındaki örtüşen kaynak kodu ve teknikleri göstermektedir. Şamoon ve kwampirleronların “aynı grup veya gerçekten yakın işbirlikçiler” olduklarını belirtir.

Cylera Labs’den Pablo Rincón Crespo, “Araştırma kanıtları, bilinen zaman çizelgesi boyunca hem Shamoon hem de Kwampirs kötü amaçlı yazılım aileleri arasında ortak evrimin tanımlandığını gösteriyor.” dedim.

“Kwampirs orijinal Shamoon’u temel alıyorsa ve Shamoon 2 ve 3 kampanya kodu Kwampir’leri temel alıyorsa, […] o zaman Kwampirs’in yazarları potansiyel olarak Shamoon’un yazarlarıyla aynı olurdu veya uzun yıllar boyunca görüldüğü gibi çok güçlü bir ilişkiye sahip olmalı,” diye ekledi Rincón Crespo.

DistTrack olarak da bilinen Shamoon, bulaşmış makineyi çalışamaz hale getirmek için Ana Önyükleme Kaydının (MBR) üzerine rastgele verilerle yazmasına izin veren yıkıcı bir bileşen de içeren bilgi çalan bir kötü amaçlı yazılım olarak işlev görür.

Magic Hound, Timberworm, COBALT GIPSY olarak da izlenen kendi adını taşıyan hack ekibi tarafından geliştirilen kötü amaçlı yazılım, ilk belgelenmiş Broadcom’un sahibi olduğu Symantec tarafından Ağustos 2012’de yayınlandı. O zamandan beri Shamoon’un en az iki güncellenmiş sürümü çıktı: 2016’da Shamoon 2 ve 2018’de Shamoon 3.

Temmuz 2021’de ABD hükümeti atfedilen El işi olarak şamoon İran devlet destekli aktörlerendüstriyel kontrol sistemlerini hedef alan siber saldırılara bağlayarak.

Öte yandan, aşağıdakileri içeren saldırı faaliyeti Kwampirler arka kapı Symantec’in ABD, Avrupa ve Asya’daki sağlık sektöründeki varlıkları hedef alan bir izinsiz giriş kampanyasını açıklamasıyla Orangeworm olarak bilinen bir tehdit grubuna bağlandı.

|

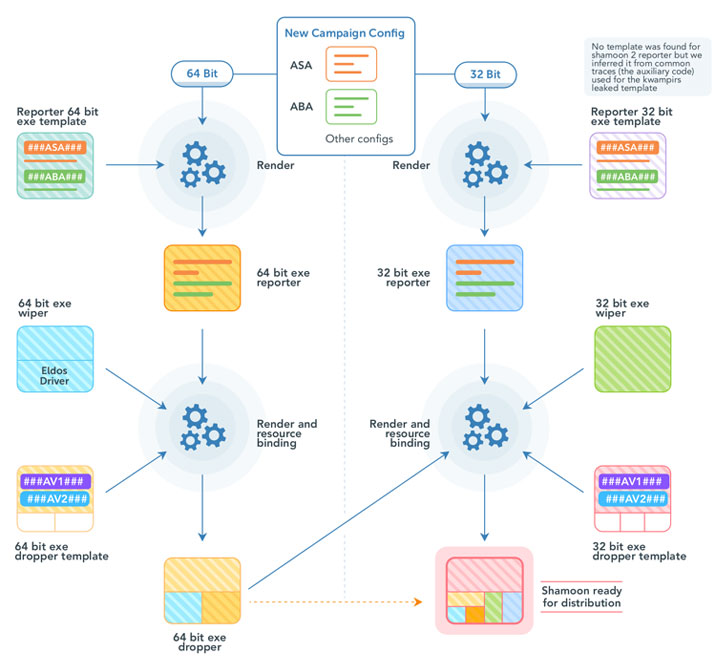

| Cylera tarafından açıklanan “Kwampirs Yeni Kampanya Oluşturma Süreci” |

Symantec, “İlk olarak Ocak 2015’te tanımlanan Orangeworm, hedeflenen kurbanlara ulaşmak için daha büyük bir tedarik zinciri saldırısının bir parçası olarak ilgili sektörlerdeki kuruluşlara yönelik hedefli saldırılar da gerçekleştirdi.” dedim Nisan 2018’de bir analizde.

Cylera Labs’in bağlantıyı ortaya çıkarması, kötü amaçlı yazılım eserlerden ve daha önce fark edilmeyen bileşenlerden kaynaklanıyor; bunlardan birinin aracı “adım taşı” versiyonu olduğu söyleniyor. Bu bir Shamoon damlalığıdır, ancak aynı anda Kwampirs ile aynı yükleyici kodunu yeniden kullanırken silecek özelliğini de yok eder.

Dahası, Kwampirs ve Shamoon’un sonraki sürümleri arasında kod düzeyinde benzerlikler ortaya çıkarıldı. Bu, sistem meta verilerini alma, MAC adresini alma ve kurbanın klavye düzeni bilgilerini alma işlevselliğini ve aynı İnternetAçıkW Komut ve kontrol (C2) sunucusuna HTTP istekleri oluşturmak için Windows API’si.

|

| Cylera tarafından açıklanan “Shamoon 2 Yeni Kampanya Oluşturma Süreci” |

Ayrıca, Shamoon’un ilk sürümünde eksik olan bir özellik olan C2 sunucularından yürütülmek üzere ana bilgisayar bilgilerini yükleme ve ek yükleri indirme yeteneklerini barındıran raportör modülünü oluşturmak için ortak bir şablon sistemi de kullanıma sunuldu.

Birbirinden farklı noktaları birleştirirken, soruşturma, Kwampirs’in muhtemelen Shamoon 1’e dayandığı ve Shamoon 2’nin kodunun bir kısmını Kwampirs’ten devraldığı ve her iki kötü amaçlı yazılımın operatörlerinin daha büyük bir şemsiyenin farklı alt grupları olduğunu ima ettiği değerlendirmesine yol açtı. grup ya da tek bir aktörün işidir.

Böyle bir iddia emsalsiz değildir. Daha geçen hafta Cisco Talos, MuddyWater adlı başka bir İranlı aktörün TTP’lerini detaylandırdı ve ulus devlet aktörünün tek bir tehdit aktörü grubu yerine bağımsız olarak çalışan birden fazla ekibin “birleşmesi” olduğunu belirtti.

Araştırmacılar, “Bu sonuçlar, gerçekten doğruysa, Kwampirs’i, yabancı bir devlet aktörü tarafından yürütülen küresel sağlık tedarik zincirlerine yönelik büyük ölçekli, çok yıllı bir saldırı olarak yeniden şekillendirecektir.”

“Bu kampanyalarda toplanan veriler ve erişilen sistemler, fikri mülkiyet hırsızlığı, muhalifler veya askeri liderler gibi hedeflerin tıbbi kayıtlarının toplanması veya gelecekteki yıkıcı saldırıların planlanmasına yardımcı olmak için keşif dahil olmak üzere çok çeşitli potansiyel kullanımlara sahiptir.”