Microsoft, ortaya çıkan tehditler konusunda uyardı Web3 Blockchain ve DeFi teknolojilerinin benimsenmesindeki bir artış olarak “buz kimlik avı” kampanyaları da dahil olmak üzere manzara, henüz erken aşamalarındayken merkezi olmayan web’de güvenlik oluşturma ihtiyacını vurgulamaktadır.

Şirketin Microsoft 365 Defender Araştırma Ekibi, kötü niyetli aktörlerin kripto para kullanıcılarını özel kriptografik anahtarlarından vazgeçmeleri ve yetkisiz fon transferleri gerçekleştirmeleri için kandırmaya çalışabilecekleri çeşitli yeni yollar aradı.

Microsoft’un Güvenlik ve Uyumluluk grubunun baş araştırma müdürü Christian Seifert, “Değişmez ve genel blok zincirinin sağladığı bir yön, tam şeffaflıktır, bu nedenle bir saldırı gerçekleştikten sonra gözlemlenebilir ve incelenebilir.” dedim. “Ayrıca, geleneksel web2 kimlik avı saldırılarında zorlu olan saldırıların finansal etkisinin değerlendirilmesine olanak tanır.”

Anahtarların çalınması, cüzdan yazılımı kimliğine bürünmek, kurbanların cihazlarına kötü amaçlı yazılım dağıtmak, meşru akıllı sözleşme ön uçlarını tiposquat yapmak ve sahte dijital jetonlar basmak dahil olmak üzere çeşitli şekillerde gerçekleştirilebilir. Airdrop dolandırıcılığı.

Başka bir teknik, Microsoft’un “buz kimlik avıYöntem, bir kullanıcının özel anahtarlarını çalmak yerine, hedefi “kullanıcının belirteçlerinin onayını saldırgana devreden bir işlemi imzalamaya” yönlendirerek çalışır.

Seifert, “Onay işlemi imzalandıktan, gönderildikten ve çıkarıldıktan sonra, harcama yapan kişi fonlara erişebilir” dedi. “Buz kimlik avı saldırısı durumunda, saldırgan belirli bir süre boyunca onayları toplayabilir ve ardından tüm bilgileri boşaltabilir. [the] kurbanın cüzdanlarını çabucak

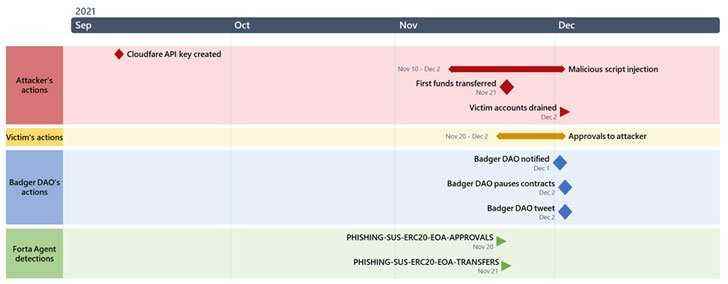

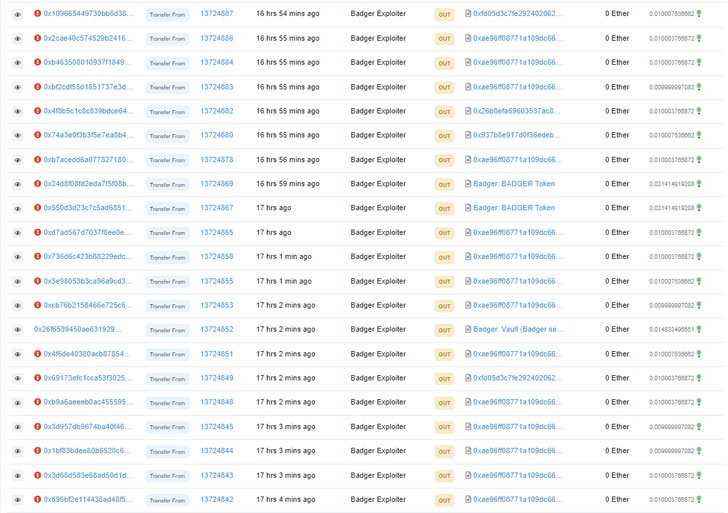

bu yüksek profilli hack Aralık 2021’in başlarında ortaya çıkan DeFi platformu BadgerDAO’nun bir örneği, güvenliği ihlal edilmiş bir API anahtarı kullanarak kötü niyetli bir şekilde enjekte edilen bir snippet’in, rakibin 121 milyon dolarlık fonu sifonlamasını sağladığı buz kimlik avı örneklerinden biriydi.

BadgerDAO, “Saldırgan, çalışan komut dosyasını, Badger mühendislerinin bilgisi veya yetkisi olmadan oluşturulmuş, güvenliği ihlal edilmiş bir API anahtarı aracılığıyla dağıttı.” dedim. “Saldırgan(lar), bu API erişimini, Badger uygulamasına yalnızca kullanıcı tabanının bir alt kümesini etkileyecek şekilde düzenli aralıklarla kötü amaçlı kod enjekte etmek için kullandı.”

Komut dosyası, belirli bir bakiye üzerinden cüzdanlardan Web3 işlemlerini durduracak ve kurbanın belirteçlerini saldırganlar tarafından seçilen bir adrese aktarmak için bir istek ekleyecek şekilde programlandı.

Microsoft, blok zinciri teknolojisini etkileyen tehditleri azaltmak için kullanıcılara akıllı sözleşmeleri yeterli olay yanıtı veya acil durum yetenekleri için ve periyodik olarak gözden geçirmelerini ve denetlemelerini tavsiye ediyor. yeniden değerlendir ve iptal et belirteç ödenekleri.