Rockwell Automation, yetkisiz veya kötü niyetli siber etkinlikleri azaltmak için müşterilerini halka açık internete bağlanması amaçlanmayan tüm endüstriyel kontrol sistemlerinin (ICS) bağlantısını kesmeye çağırıyor.

Şirket söz konusu “küresel ölçekte artan jeopolitik gerilimler ve düşmanca siber faaliyetler” nedeniyle tavsiye kararı veriyor.

Bu amaçla, müşterilerin internet üzerinden erişilebilen cihazlara sahip olup olmadıklarını belirlemek için derhal harekete geçmeleri ve eğer öyleyse, açıkta bırakılmaması gereken cihazların bağlantısını kesmeleri gerekiyor.

Rockwell Automation ayrıca, “Kullanıcılar varlıklarını hiçbir zaman halka açık internete doğrudan bağlanacak şekilde yapılandırmamalıdır” diye ekledi.

“Proaktif bir adım olarak bu bağlantının kaldırılması, saldırı yüzeyini azaltır ve harici tehdit aktörlerinin yetkisiz ve kötü niyetli siber faaliyetlerine maruz kalma durumunu anında azaltabilir.”

Bunun da ötesinde kuruluşların, ürünlerini etkileyen aşağıdaki kusurlara karşı güvenlik sağlamak için gerekli azaltımları ve yamaları benimsediklerinden emin olmaları gerekmektedir:

Uyarı da yapıldı Paylaşıldı ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) tarafından da kullanıcıların ve yöneticilerin maruz kalma riskini azaltmak için kılavuzda belirtilen uygun önlemleri takip etmeleri tavsiye ediliyor.

|

| Web Tabanlı PLC Kötü Amaçlı Yazılımı |

Bu şunları içerir: 2020 tavsiyesi CISA ve Ulusal Güvenlik Ajansı (NSA) tarafından ortaklaşa yayınlanan bir uyarı, kötü niyetli aktörlerin kritik altyapıya yönelik ciddi tehditler oluşturabilecek siber faaliyetler yürütmek için internetten erişilebilen operasyonel teknoloji (OT) varlıklarını istismar ettiğine dair uyarıdır.

NSA, “Gelişmiş kalıcı tehdit (APT) grupları da dahil olmak üzere siber aktörler, son yıllarda siyasi kazançlar, ekonomik avantajlar elde etmek ve muhtemelen yıkıcı etkiler yaratmak için OT/ICS sistemlerini hedef aldı.” kayıt edilmiş Eylül 2022’de.

Düşmanların halka açık programlanabilir mantık denetleyicilerine (PLC’ler) bağlandıkları ve istenmeyen davranışları tetikleyecek şekilde kontrol mantığını değiştirdikleri de gözlemlenmiştir.

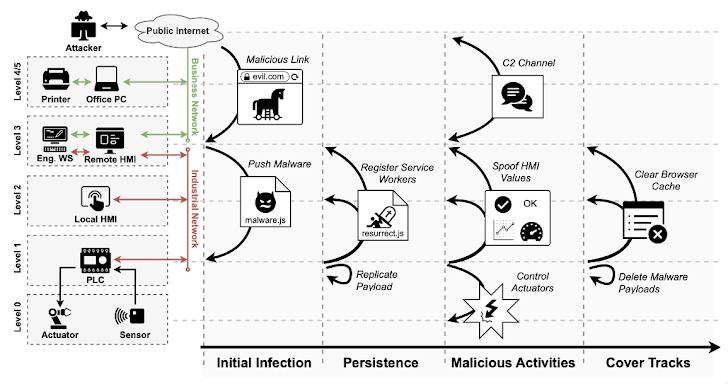

Aslında, Mart 2024’teki NDSS Sempozyumu’nda Georgia Teknoloji Enstitüsü’nden bir grup akademisyen tarafından sunulan son araştırma, barındırılan web uygulamasını (veya insan-makine arayüzlerini) tehlikeye atarak Stuxnet tarzı bir saldırı gerçekleştirmenin mümkün olduğunu buldu. PLC’lerin içindeki gömülü web sunucuları.

Bu, ilk erişimi elde etmek için PLC’nin uzaktan izleme, programlama ve yapılandırma için kullanılan web tabanlı arayüzünden yararlanmayı ve ardından temeldeki gerçek dünya makinelerini sabote etmek için meşru uygulama programlama arayüzlerinden (API’ler) yararlanmayı gerektirir.

Araştırmacılar, “Bu tür saldırılar arasında sensör okumalarının tahrif edilmesi, güvenlik alarmlarının devre dışı bırakılması ve fiziksel aktüatörlerin manipüle edilmesi yer alıyor.” söz konusu. “Endüstriyel kontrol ortamlarında web teknolojisinin ortaya çıkışı, BT alanında veya tüketici IoT cihazlarında bulunmayan yeni güvenlik kaygılarını da beraberinde getirdi.”

Yeni web tabanlı PLC Kötü Amaçlı Yazılımı, platform bağımsızlığı, dağıtım kolaylığı ve daha yüksek düzeyde kalıcılık gibi mevcut PLC kötü amaçlı yazılım tekniklerine göre önemli avantajlara sahiptir ve bir saldırganın kontrol mantığı kötü amaçlı yazılımını dağıtmak zorunda kalmadan gizlice kötü amaçlı eylemler gerçekleştirmesine olanak tanır.

OT ve ICS ağlarının güvenliğini sağlamak için, sistem bilgilerinin açığa çıkmasının sınırlandırılması, uzak erişim noktalarının denetlenmesi ve güvenliğinin sağlanması, ağa erişimin kısıtlanması ve sistem uygulama araçlarının ve komut dosyalarının meşru kullanıcılarla kontrol edilmesi, periyodik güvenlik incelemeleri yapılması ve dinamik bir ağ ortamı uygulanması tavsiye edilir.