Telegram ve WhatApp gibi anlık mesajlaşma uygulamalarına yönelik taklit web siteleri, truva atı haline getirilmiş sürümleri dağıtmak ve Android ve Windows kullanıcılarına kripto para birimi kesme kötü amaçlı yazılımı bulaştırmak için kullanılıyor.

ESET araştırmacıları Lukáš Štefanko ve Peter Strýček, “Hepsi, birkaç kripto para birimi cüzdanını hedefleyen kurbanların kripto para birimi fonlarının peşinde.” söz konusu yeni bir analizde.

iken Clipper kötü amaçlı yazılımının ilk örneği Google Play Store’da 2019’a kadar uzanan bir geçmişe sahip olan geliştirme, ilk kez Android tabanlı kötü amaçlı yazılımların anında mesajlaşma uygulamalarına yerleştirildiğine işaret ediyor.

Slovak siber güvenlik firması, “Ayrıca, bu uygulamalardan bazıları, güvenliği ihlal edilmiş cihazlarda depolanan ekran görüntülerinden metinleri tanımak için optik karakter tanıma (OCR) kullanıyor, bu da Android kötü amaçlı yazılımları için bir başka ilk” dedi.

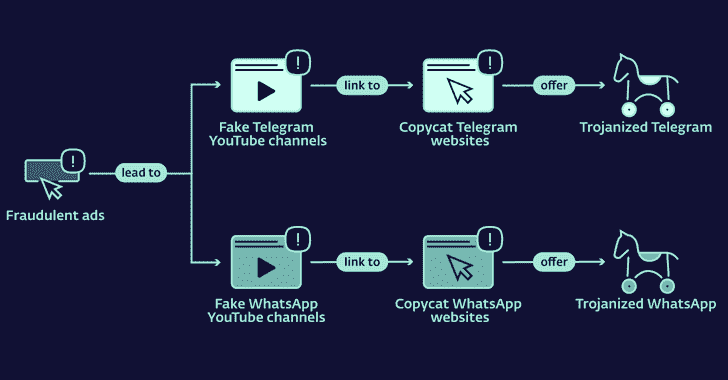

Saldırı zinciri, şüphelenmeyen kullanıcıların internetteki sahte reklamlara tıklamasıyla başlar. Google arama sonuçları bu, yüzlerce kabataslak YouTube kanalına yol açar ve bu kanallar onları benzer Telegram ve WhatsApp web sitelerine yönlendirir.

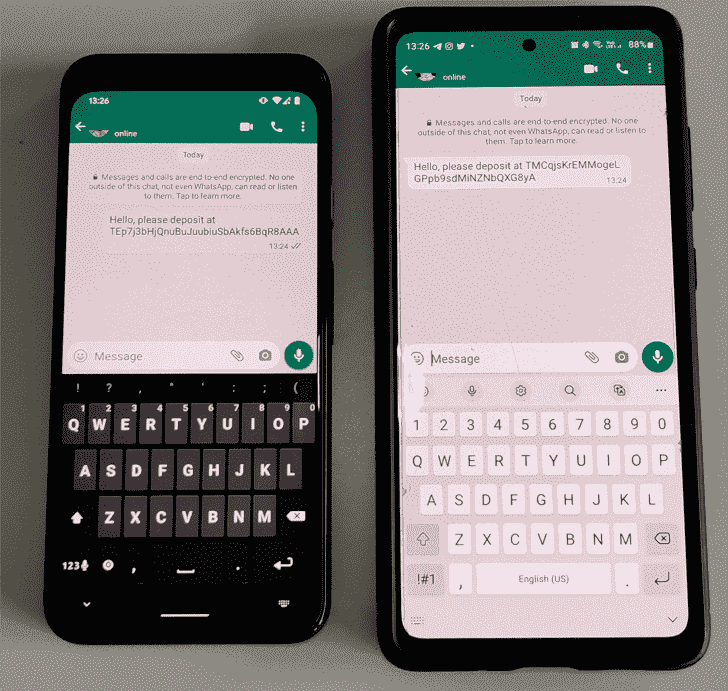

Clipper kötü amaçlı yazılımının en son partisiyle ilgili yeni olan şey, bir kurbanın sohbetlerini yakalayabilmesi ve gönderilen ve alınan kripto para cüzdanı adreslerini tehdit aktörleri tarafından kontrol edilen adreslerle değiştirebilmesidir.

Clipper kötü amaçlı yazılımının başka bir kümesi, bulmak ve çalmak için OCR’yi kullanır. tohum cümleleri adlı yasal bir makine öğrenimi eklentisinden yararlanarak Android’de Makine Öğrenimi Kitiböylece cüzdanları boşaltmayı mümkün kılar.

Üçüncü bir küme, hem sabit kodlanmış hem de bir sunucudan alınan kripto para birimleriyle ilgili belirli Çince anahtar kelimeler için Telegram konuşmalarını takip etmek ve öyleyse, kullanıcı adı, grup veya kanal adıyla birlikte tüm mesajı bir başkasına sızdırmak için tasarlanmıştır. uzak sunucu.

Son olarak, dördüncü bir Android kesme makinesi seti, cüzdan adresini değiştirmenin yanı sıra cihaz bilgilerini ve mesajlar ve kişiler gibi Telegram verilerini toplama özelliklerine sahiptir.

Hileli Android APK paket adları aşağıda listelenmiştir –

- org.telegram.messenger

- org.telegram.messenger.web2

- org.tgplus.messenger

- io.busniess.va.whatsapp

- com.whatsapp

ESET ayrıca, biri cüzdan adreslerini değiştirmek için tasarlanmış, diğeri ise virüslü ana bilgisayarların kontrolünü ele geçirmek ve kripto hırsızlığı gerçekleştirmek için uzaktan erişim truva atlarını (RAT’ler) dağıtan iki Windows tabanlı küme bulduğunu söyledi.

Üçüncü Taraf SaaS Uygulamalarının Gizli Tehlikelerini Keşfedin

Şirketinizin SaaS uygulamalarına üçüncü taraf uygulama erişimiyle ilişkili risklerin farkında mısınız? Verilen izin türleri ve riskin nasıl en aza indirileceği hakkında bilgi edinmek için web seminerimize katılın.

Analiz edilen tüm RAT örnekleri, halka açık olanlara dayanmaktadır. Gh0st Sıçanyürütme sırasında daha fazla anti-analiz çalışma zamanı denetimi kullanan ve HP soket kitaplığı sunucusuyla iletişim kurmak için.

Ayrıca, bu kümelerin, aynı çalışma tarzını takip etmelerine rağmen, muhtemelen farklı tehdit aktörleri tarafından geliştirilen farklı faaliyet kümelerini temsil ettiğini belirtmekte fayda var.

Kampanya, geçen yıl ortaya çıkan benzer bir kötü amaçlı siber operasyon gibi, Çince konuşan kullanıcılara yöneliktir ve esas olarak ülkede hem Telegram hem de WhatsApp’ın engellenmiş olmasından hareketle motive edilir.

Araştırmacılar, “Bu hizmetleri kullanmak isteyenler, onları elde etmenin dolaylı yollarına başvurmak zorunda” dedi. “Şaşırtıcı olmayan bir şekilde, bu, siber suçluların durumu kötüye kullanması için olgun bir fırsat oluşturuyor.”