Siber güvenlik araştırmacıları, RisePro adlı bir bilgi hırsızını dağıtmak için kullanılan, crackli yazılımlar sunan bir dizi GitHub deposu buldu.

Kod adı verilen kampanya gitgubG DATA’ya göre 11 farklı hesapla ilişkili 17 depo içerir. Söz konusu depolar o zamandan beri Microsoft’un sahibi olduğu yan kuruluş tarafından devre dışı bırakıldı.

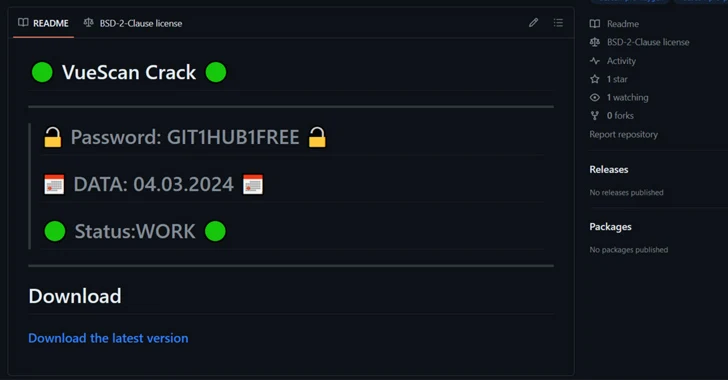

Alman siber güvenlik şirketi, “Depolar benzer görünüyor ve ücretsiz crackli yazılım vaadiyle README.md dosyası içeriyor.” söz konusu.

“Github’da otomatik yapıların durumunu görüntülemek için yeşil ve kırmızı daireler yaygın olarak kullanılıyor. Gitgub tehdit aktörleri, README.md dosyasına, geçerli bir tarihin yanında bir durum görüntülüyormuş gibi davranan ve meşruluk ve güncellik duygusu sağlayan dört yeşil Unicode daire ekledi. “

Depoların listesi aşağıdaki gibidir; her biri bir indirme bağlantısına işaret eder (“digitalxnetwork[.]com”) bir RAR arşiv dosyası içerir –

- andreastanaj/AVAST

- andreastanaj/Ses Güçlendirici

- aymenkort1990/fabfilter

- BenWebsite/-IObit-Smart-Defrag-Crack

- Faharnaqvi/VueScan-Crack

- javisolis123/Voicemod

- lolusuary/AOMEI-Backupper

- lolusuary/Daemon-Tools

- lolusuary/EaseUS-Partition-Master

- lolusuary/SOOTHE-2

- mostofakamaljoy/ccleaner

- rik0v/ManyCam

- Roccinhu/Tenorshare-Reiboot

- Roccinhu/Tenorshare-iCareFone

- True-Oblivion/AOMEI-Bölme-Asistanı

- vaibhavshiledar/droidkit

- vaibhavshiledar/TOON-BOOM-HARMONY

Kurbanların, deponun README.md dosyasında belirtilen şifreyi girmelerini gerektiren RAR arşivi, bir sonraki aşamadaki yükün paketini açan bir yükleyici dosyası içeriyor; bu dosya, aşağıdaki gibi analiz araçlarını çökertmek amacıyla 699 MB’a şişirilmiş yürütülebilir bir dosyadır. IDA Pro.

Dosyanın yalnızca 3,43 MB tutarındaki gerçek içeriği, RisePro’yu (sürüm 1.6) AppLaunch.exe veya RegAsm.exe’ye enjekte etmek için bir yükleyici görevi görür.

RisePro, 2022’nin sonlarında PrivateLoader olarak bilinen bir yükleme başına ödeme (PPI) kötü amaçlı yazılım indirme hizmeti kullanılarak dağıtıldığında dikkatleri üzerine çekti.

C++ ile yazılmış olan bu program, virüs bulaşmış ana bilgisayarlardan hassas bilgiler toplamak ve bu bilgileri, tehdit aktörleri tarafından kurbanların verilerini çıkarmak için sıklıkla kullanılan iki Telegram kanalına sızdırmak için tasarlandı. İlginç bir şekilde Checkmarx’ın son araştırması gösterdi Bir saldırganın botuna sızıp mesajları başka bir Telegram hesabına iletmenin mümkün olduğunu söyledi.

Bu gelişme, Splunk’un Snake Keylogger’ın benimsediği taktik ve teknikleri ayrıntılarıyla anlatması ve onu “veri sızdırma konusunda çok yönlü bir yaklaşım kullanan” hırsız bir kötü amaçlı yazılım olarak tanımlamasıyla ortaya çıkıyor.

Splunk, “FTP kullanımı, dosyaların güvenli aktarımını kolaylaştırırken, SMTP, hassas bilgiler içeren e-postaların gönderilmesini sağlar.” söz konusu. “Ayrıca Telegram ile entegrasyon, çalınan verilerin anında iletilmesine olanak tanıyan gerçek zamanlı bir iletişim platformu sunuyor.”

Hırsız kötü amaçlı yazılımlar giderek daha popüler hale geldi ve genellikle fidye yazılımlarının ve diğer yüksek etkili veri ihlallerinin birincil taşıyıcısı haline geldi. Bir göre rapor Bu hafta yayınlanan Specops’a göre RedLine, Vidar ve Raccoon en yaygın kullanılan hırsızlar olarak ortaya çıktı; son altı ayda 170,3 milyondan fazla şifrenin çalınmasından tek başına RedLine sorumluydu.

Flashpoint, “Bilgi çalan kötü amaçlı yazılımların mevcut yükselişi, sürekli gelişen dijital tehditlerin açık bir hatırlatıcısıdır.” kayıt edilmiş Ocak 2024’te. “Kullanımının ardındaki motivasyon neredeyse her zaman mali kazançtan kaynaklansa da, hırsızlar daha erişilebilir ve kullanımı daha kolay olurken sürekli olarak uyum sağlıyor.”