Siber güvenlik araştırmacıları, daha önce belgelenmemiş ve gizli bir özel kötü amaçlı yazılımın örtüsünü kaldırdı. Çorap Yolu Bu, güvenliği ihlal edilmiş Windows ana bilgisayarlarında ikincil bir implant olarak kullanılma hedefiyle ABD merkezli savunma müteahhitlerini hedef aldı.

Palo Alto Networks’ün 41. Birim tehdit istihbaratı, “SockDetour, güvenliği ihlal edilmiş Windows sunucularında gizlice kalacak şekilde tasarlanmış bir arka kapıdır, böylece birincil sunucunun arızalanması durumunda yedek bir arka kapı görevi görebilir.” dedim Perşembe günü yayınlanan bir raporda. “Güvenliği ihlal edilmiş Windows sunucularında dosyasız ve soketsiz bir şekilde çalıştığı için tespit edilmesi zor.”

Daha da önemlisi, örnek üzerindeki bir derleme zaman damgasına dayanarak, SockDetour’un en az Temmuz 2019’dan bu yana saldırılarda kullanıldığına inanılıyor; bu, arka kapının iki buçuk yıldan fazla bir süredir algılamayı başarıyla geride bıraktığını ima ediyor.

Saldırılar, TiltedTemple (Microsoft tarafından DEV-0322 olarak da bilinir) olarak izlediği ve Çin dışında faaliyet gösteren bir bilgisayar korsanlığı grubu için takma ad olarak belirlenen ve Zoho ManageEngine ADSelfService Plus ve ServiceDesk’teki sıfırıncı gün kusurlarından yararlanmada etkili olan bir tehdit kümesine atfedildi. Artı, geçen yıl kötü amaçlı yazılım saldırıları için bir başlatma paneli olarak dağıtımlar.

TiltedTemple ile olan bağlar, 2021 sonlarında yapılan kampanyalar için kötü amaçlı yazılımın dağıtımını kolaylaştırmak için kullanılan komuta ve kontrol (C2) sunucularından biri ile bir bellek boşaltma yardımcı programının yanı sıra SockDetour arka kapısını da barındıran saldırı altyapısındaki çakışmalardan gelir. ve uzaktan erişim için çok sayıda web kabuğu.

Birim 42, yeni saldırı dalgası tarafından hedef alınan en az dört savunma müteahhitinin kanıtlarını ortaya çıkardığını ve bunlardan birinin tehlikeye girmesiyle sonuçlandığını söyledi.

İzinsiz girişler ayrıca, Ağustos 2021’de güvenliği ihlal edilmiş Zoho ManageEngine sunucuları aracılığıyla gerçekleşen saldırılardan bir ay önceye dayanıyor. Kampanyanın analizi, SockDetour’un 27 Temmuz 2021’de harici bir FTP sunucusundan ABD merkezli bir savunma yüklenicisinin internete bakan Windows sunucusuna teslim edildiğini ortaya çıkardı.

Araştırmacılar, “SockDetour’u barındıran FTP sunucusu, güvenliği ihlal edilmiş bir Kalite Ağ Cihazı Sağlayıcısı (QNAP) küçük ofis ve ev ofisi (SOHO) ağa bağlı depolama (NAS) sunucusuydu” dedi. “NAS sunucusunun birden çok güvenlik açığına sahip olduğu biliniyor. uzaktan kod yürütme güvenlik açığı, CVE-2021-28799.”

Dahası, aynı sunucuya zaten QLocker fidye yazılımı bulaşmış olduğu söyleniyor, bu da TiltedTemple aktörünün yetkisiz ilk erişim elde etmek için yukarıda belirtilen kusurdan yararlanma olasılığını artırıyor.

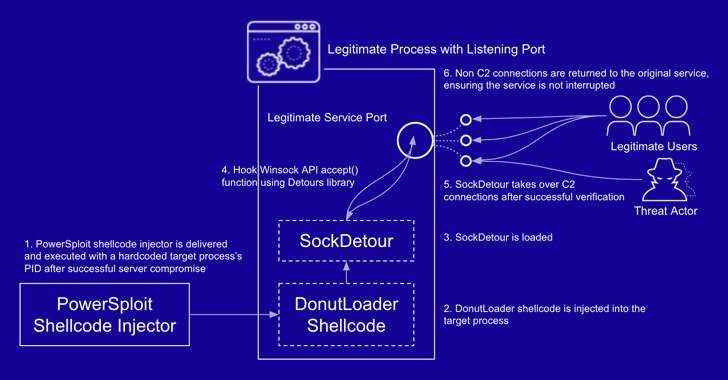

SockDetour, kendi adına, kendi şifreli C2 kanalını oluşturmak için meşru süreçlerin ağ soketlerini ele geçiren ve ardından sunucudan alınan tanımlanamayan bir eklenti DLL dosyasını yükleyen yedek bir arka kapı olarak biçimlendirilmiştir.

Araştırmacılar, “Bu nedenle, SockDetour, bağlantı almak için bir dinleme bağlantı noktası açmayı veya uzak bir C2 kanalı oluşturmak için harici bir ağı aramayı gerektirmez” dedi. “Bu, arka kapının hem ana bilgisayar hem de ağ düzeyinde algılanmasını zorlaştırıyor.”