Dağıtılan dosya şifreleyen kötü amaçlı yazılımdan bağımsız olarak, yerleşik bir modeli takip ederek VMware ESXi altyapısını hedef alan fidye yazılımı saldırıları.

Siber güvenlik firması Sygnia, “Sanallaştırma platformları, kurumsal BT altyapısının temel bir bileşenidir, ancak çoğu zaman doğası gereği yanlış yapılandırmalardan ve güvenlik açıklarından muzdariptir, bu da onları tehdit aktörlerinin kötüye kullanabileceği kazançlı ve son derece etkili bir hedef haline getiriyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

İsrailli şirket, LockBit, HelloKitty, BlackMatter, RedAlert (N13V), Scattered Spider, Akira, Cactus, BlackCat ve Cheerscrypt gibi çeşitli fidye yazılımı ailelerini kapsayan olay müdahale çalışmaları aracılığıyla, sanallaştırma ortamlarına yönelik saldırıların benzer eylem sırasına uyduğunu tespit etti.

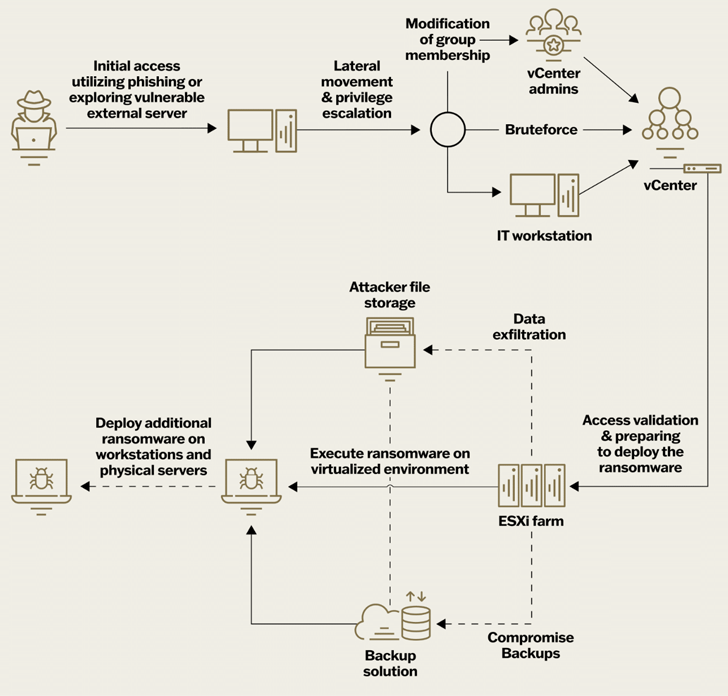

Bu, aşağıdaki adımları içerir:

- Kimlik avı saldırıları, kötü amaçlı dosya indirmeler ve internete açık varlıklardaki bilinen güvenlik açıklarından yararlanma yoluyla ilk erişimin elde edilmesi

- Kaba kuvvet saldırıları veya diğer yöntemleri kullanarak ESXi ana bilgisayarları veya vCenter için kimlik bilgileri elde etmek amacıyla ayrıcalıklarını yükseltme

- Sanallaştırma altyapısına erişimlerini doğrulamak ve fidye yazılımını dağıtmak

- Kurtarma çalışmalarını zorlaştırmak için yedekleme sistemlerini silmek veya şifrelemek veya bazı durumlarda şifreleri değiştirmek

- Verileri Mega.io, Dropbox gibi harici konumlara veya kendi barındırma hizmetlerine sızdırma

- Saldırının kapsamını genişletmek için fidye yazılımını sanallaştırılmamış sunuculara ve iş istasyonlarına yaymak

Bu tür tehditlerin oluşturduğu riskleri azaltmak için kuruluşların yeterli izleme ve günlük kaydının mevcut olduğundan emin olmaları, sağlam yedekleme mekanizmaları oluşturmaları, güçlü kimlik doğrulama önlemlerini uygulamaları, ortamı sağlamlaştırmaları ve yatay hareketleri önlemek için ağ kısıtlamaları uygulamaları önerilir.

Siber güvenlik şirketi Rapid7, Mart 2024’ün başlarından bu yana devam eden ve yaygın olarak kullanılan arama motorlarında kötü amaçlı reklamlar kullanarak WinSCP ve PuTTY için truva atı haline getirilmiş yükleyicileri yazım hatası yapılmış alanlar aracılığıyla dağıtan ve sonuçta fidye yazılımı yükleyen bir kampanya konusunda uyardı.

Bu sahte yükleyiciler, Sliver’ın istismar sonrası araç setini düşürmek için bir kanal görevi görüyor ve bu araç daha sonra fidye yazılımı dağıtımı için kullanılan Cobalt Strike Beacon da dahil olmak üzere daha fazla yük sağlamak için kullanılıyor.

Etkinlik paylaşımları taktik örtüşmeler Nitrogen kötü amaçlı yazılımını dağıtan yinelenen bir kampanyanın parçası olarak kötü amaçlı reklamcılığı ilk erişim vektörü olarak kullanan önceki BlackCat fidye yazılımı saldırılarıyla.

Güvenlik araştırmacısı Tyler McGraw, “Kampanya, meşru sürümler ararken truva atı haline getirilmiş dosyaları indirme olasılığı en yüksek olan BT ekiplerinin üyelerini orantısız bir şekilde etkiliyor” dedi. söz konusu.

“Kötü amaçlı yazılımın başarılı bir şekilde yürütülmesi, tehdit aktörüne daha yüksek bir dayanak noktası sağlar ve sonraki idari eylemlerin niyetlerini bulanıklaştırarak analizi engeller.”

Açıklama aynı zamanda aşağıdaki gibi yeni fidye yazılımı ailelerinin ortaya çıkmasını da takip ediyor: Canavar, MorLock, SinapsVe ÜçlüMorLock grubu yoğun olarak Rus şirketlerinin peşine düşüyor ve dosyaları önce dışarı çıkarmadan şifreliyor.

“Verilere erişimin yeniden sağlanması için, [MorLock] Grup-IB’nin Rusya şubesi FACCT, saldırganların büyüklüğü onlarca ve yüz milyonlarca ruble olabilen önemli bir fidye talep ettiğini söyledi.

NCC Group tarafından paylaşılan verilere göre, Nisan 2024’teki küresel fidye yazılımı saldırılarının sayısı bir önceki aya göre %15 düşüşle 421’den 356’ya düştü.

Özellikle Nisan 2024, LockBit’in en çok kurbana sahip tehdit aktörü olarak sekiz aylık saltanatının da sonunu işaret ediyor. ayakta kalma mücadelesi veriyor bu yılın başlarında kolluk kuvvetlerinin kapsamlı bir şekilde görevden alınmasının ardından.

Şirket, “Bununla birlikte şaşırtıcı bir şekilde, LockBit 3.0 bu ayın en önde gelen tehdit grubu değildi ve Mart ayında gözlemlenen saldırıların yarısından azını gerçekleştirdi.” söz konusu. “Bunun yerine Play en aktif tehdit grubuydu ve onu kısa bir süre sonra Avcılar izledi.”

Fidye yazılımı sahnesindeki çalkantı, gizli Sanal Ağ Bilgi İşleminin reklamını yapan siber suçlular tarafından tamamlandı (hVNC) ve uzaktan erişim hizmetleri gibi Pandora Ve TMChecker Bu, veri sızdırma, ek kötü amaçlı yazılım dağıtma ve fidye yazılımı saldırılarını kolaylaştırmak için kullanılabilir.

“Birden çok başlangıç erişim aracısı (IAB’ler) ve fidye yazılımı operatörleri, [TMChecker] Resecurity, “kurumsal VPN ve e-posta hesaplarına yönelik geçerli kimlik bilgilerinin bulunup bulunmadığını tespit etmek için ele geçirilmiş mevcut verileri kontrol etmek” dedi.

“TMChecker’ın eşzamanlı yükselişi bu nedenle önemlidir çünkü birincil kullanım veya ikincil piyasadaki diğer rakiplere satış için yüksek etkili kurumsal erişim elde etmek isteyen tehdit aktörlerinin girişindeki maliyet engellerini önemli ölçüde azaltır.”