Ajan Tesla adında bir bilgi hırsızı ve keylogger sunmak için yeni bir yükleyici kötü amaçlı yazılımdan yararlanan yeni bir kimlik avı kampanyası gözlemlendi.

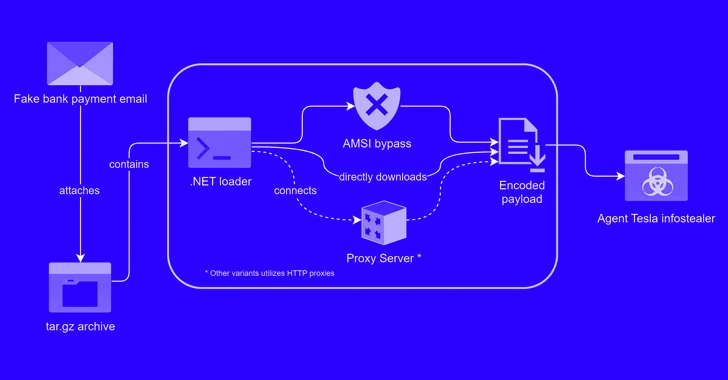

Trustwave SpiderLabs, 8 Mart 2024’te bu saldırı zincirini taşıyan bir kimlik avı e-postası tespit ettiğini söyledi. Mesaj, bir banka ödeme bildirimi gibi görünerek kullanıcıyı bir arşiv dosyası ekini açmaya teşvik ediyor.

Arşiv (“Bank Handlowy w Warszawie – dowód wpłaty_pdf.tar.gz”), Ajan Tesla’yı ele geçirilen ana makineye dağıtma prosedürünü etkinleştiren kötü amaçlı bir yükleyiciyi gizler.

Güvenlik araştırmacısı Bernard Bautista, “Bu yükleyici daha sonra tespitten kaçınmak için gizlemeyi kullandı ve karmaşık şifre çözme yöntemleriyle polimorfik davranıştan yararlandı.” söz konusu Salı günü yapılan bir analizde.

“Yükleyici ayrıca antivirüs savunmalarını atlama yeteneğini de sergiledi ve trafiği daha da karmaşık hale getirmek için proxy’lerden yararlanan belirli URL’ler ve kullanıcı aracıları kullanarak yükünü aldı.”

Görünüşte zararsız dosyalara kötü amaçlı yazılım yerleştirme taktiği, tehdit aktörleri tarafından şüphelenmeyen kurbanları enfeksiyon dizisini tetiklemeleri için kandırmak amacıyla defalarca kullanılan bir taktiktir.

Saldırıda kullanılan yükleyici .NET’te yazılmıştır; Trustwave, yapılandırmasına erişmek ve sonuçta XOR kodlu Ajan Tesla yükünü uzak bir sunucudan almak için her biri farklı bir şifre çözme rutininden yararlanan iki farklı değişken keşfeder.

Yükleyici, tespitten kaçınmak amacıyla Windows Kötü Amaçlı Yazılım Önleme Tarama Arayüzünü de atlayacak şekilde tasarlanmıştır (AMSI), Hangi teklifler güvenlik yazılımının dosyaları, belleği ve diğer verileri tehditlere karşı tarama yeteneği.

Bautista, bunu “bellek içi içeriğin kötü amaçlı yazılım taramasından kaçınmak için AmsiScanBuffer işlevini yamalayarak” başardığını açıkladı.

Son aşama, Ajan Tesla’nın kodunun çözülmesini ve bellekte çalıştırılmasını içerir; bu, tehdit aktörlerinin, Türkiye’deki meşru bir güvenlik sistemi tedarikçisiyle (“merve@temikan) ilişkili güvenliği ihlal edilmiş bir e-posta hesabını kullanarak SMTP yoluyla hassas verileri gizlice sızdırmasına olanak tanır.”[.]iletişim[.]tr”).

Trustwave, bu yaklaşımın yalnızca herhangi bir tehlike işareti yaratmamakla kalmayıp aynı zamanda saldırının düşmana kadar izini sürmeyi zorlaştıran bir anonimlik katmanı sağladığını, ayrıca özel sızma kanalları kurma zahmetinden kurtardığını söyledi.

“[The loader] Bautista, Kötü Amaçlı Yazılım Önleme Tarama Arayüzü (AMSI) tespitini atlamak ve yükleri dinamik olarak yüklemek için yama uygulama gibi yöntemler kullanarak gizli yürütmeyi garantiliyor ve diskteki izleri en aza indiriyor” dedi. “Bu yükleyici, Ajan Tesla’nın dağıtım taktiklerinde dikkate değer bir evrimi işaret ediyor.”

Açıklama BlueVoyant olarak geliyor açıkta TA544 adlı bir siber suç grubu tarafından gerçekleştirilen ve WikiLoader’ı (aka WailingCrab) yaymak ve neredeyse yalnızca saldırıya uğramış WordPress sitelerini kapsayan komuta ve kontrol (C2) sunucusuyla bağlantılar kurmak için yasal fatura gibi görünen PDF’lerden yararlanan başka bir kimlik avı etkinliği.

TA544’ün de olduğunu belirtmekte fayda var silah haline getirilmiş Kasım 2023’te CVE-2023-36025 olarak izlenen ve Remcos RAT’ı IDAT Loader adlı farklı bir yükleyici ailesi aracılığıyla dağıtarak virüslü sistemlerin kontrolünü ele geçirmesine olanak tanıyan bir Windows güvenlik atlama kusuru.

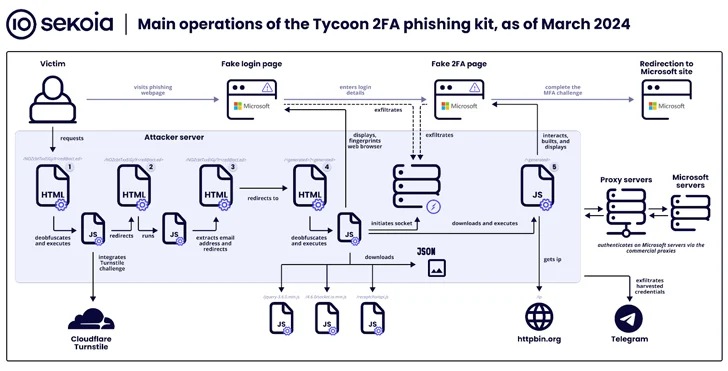

Bulgular aynı zamanda Sekoia’nın söylediğine göre “en yaygın olanlardan biri haline gelen Tycoon” adlı kimlik avı kitinin kullanımındaki artışı da takip ediyor. [adversary-in-the-middle] Son birkaç ayda kimlik avı kitleri tespit edildi ve Ekim 2023 sonu ile Şubat 2024 sonu arasında 1.100’den fazla alan adı tespit edildi.”

Geçen ay Trustwave tarafından kamuya açık olarak belgelenen Tycoon, siber suçluların Microsoft 365 kullanıcılarını sahte oturum açma sayfalarıyla hedef alarak onların kimlik bilgilerini, oturum çerezlerini ve iki faktörlü kimlik doğrulama (2FA) kodlarını ele geçirmesine izin veriyor. Özel Telegram kanalları üzerinden sunulan hizmetle en az Ağustos 2023’ten beri aktif olduğu biliniyor.

Kimlik avı kiti, bot etkinliğini ve analiz girişimlerini engellemek için kapsamlı trafik filtreleme yöntemleri içermesiyle dikkat çekiyor ve site ziyaretçilerinin, kullanıcıları bir kimlik bilgisi toplama sayfasına yönlendirmeden önce bir Cloudflare Turnike mücadelesini tamamlamasını gerektiriyor.

Tycoon ayrıca Dadsec OTT kimlik avı kitiyle operasyonel ve tasarım düzeyinde benzerlikler paylaşıyor; bu da geliştiricilerin ikincinin kaynak koduna erişme ve ihtiyaçlarına uyacak şekilde ayarlama yapma olasılığını artırıyor. Bu, Dadsec OTT’nin kaynak kodunun Ekim 2023’te sızdırılmasıyla destekleniyor.

Sekoia, “Geliştirici, kimlik avı kitinin en son sürümünde gizlilik yeteneklerini geliştirdi.” söz konusu. “Son güncellemeler, Tycoon 2FA kimlik avı sayfalarının ve altyapısının güvenlik ürünleri tarafından tespit edilme oranını azaltabilir. Ayrıca kullanım kolaylığı ve nispeten düşük fiyatı, onu tehdit aktörleri arasında oldukça popüler hale getiriyor.”