Tehdit aktörlerinin bu araçlardan yararlandığı gözlemlendi QEMU İsimsiz bir “büyük şirketi” altyapılarına bağlanmak için hedef alan bir siber saldırı sırasında tünel açma yazılımı olarak açık kaynaklı donanım emülatörü.

Chisel, FRP, ligolo, ngrok ve Plink gibi bir dizi meşru tünel açma aracı rakipler tarafından kendi avantajlarına kullanılmış olsa da bu gelişme, bu amaç için kullanılan ilk QEMU’yu işaret ediyor.

Kaspersky araştırmacıları Grigory Sablin, Alexander Rodchenko ve Kirill Magaskin, “QEMU’nun sanal makineler arasındaki bağlantıları desteklediğini bulduk: -netdev seçeneği, daha sonra sanal makinelere bağlanabilen ağ cihazları (arka uç) oluşturur.” söz konusu.

“Çok sayıda ağ cihazının her biri türüne göre tanımlanır ve ekstra seçenekleri destekler.”

Başka bir deyişle, fikir bir sanal ağ arayüzü ve soket tipi bir ağ arayüzü oluşturmak, böylece sanal makinenin herhangi bir uzak sunucuyla iletişim kurmasını sağlamaktır.

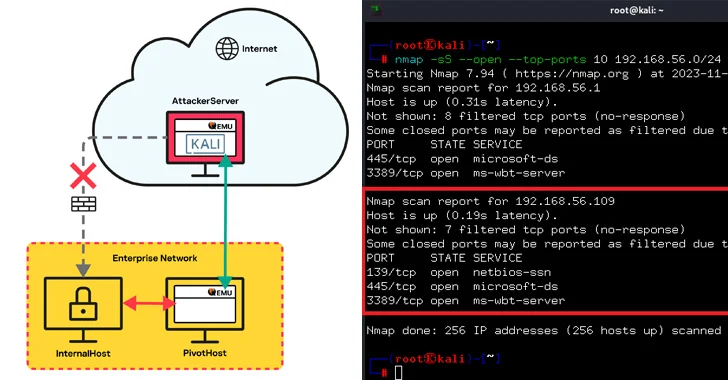

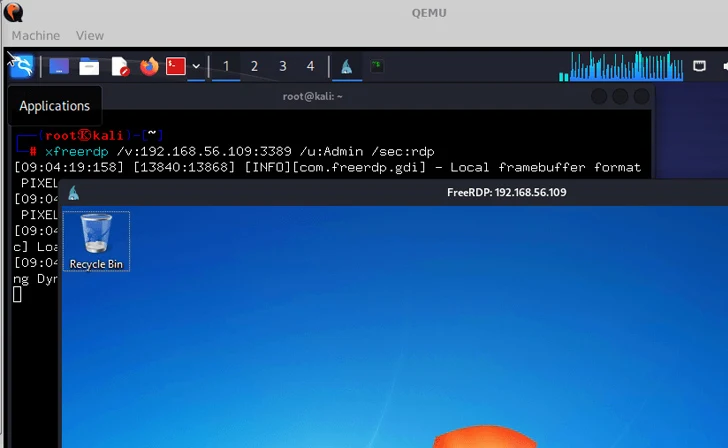

Rus siber güvenlik şirketi, kurumsal ağ içindeki internet erişimi olmayan dahili bir ana bilgisayardan, saldırganın bulut üzerinde çalışan sunucusuna bağlanan, internet erişimi olan bir pivot ana bilgisayara bir ağ tüneli kurmak için QEMU’yu kullanabildiğini söyledi. emülatör.

Bulgular, tehdit aktörlerinin, kötü amaçlı trafiklerini gerçek faaliyetlerle harmanlamak ve operasyonel hedeflerine ulaşmak için saldırı stratejilerini sürekli olarak çeşitlendirdiklerini gösteriyor.

Araştırmacılar, “Kötü niyetli aktörlerin çeşitli saldırı adımlarını gerçekleştirmek için yasal araçları kullanması, olay müdahale uzmanları için yeni bir şey değil” dedi.

“Bu ayrıca, hem güvenilir uç nokta korumasını hem de insan tarafından çalıştırılanlar da dahil olmak üzere karmaşık ve hedefli saldırıları tespit etmeye ve bunlara karşı korumaya yönelik özel çözümleri kapsayan çok seviyeli koruma konseptini destekliyor.”