Google Cloud, platformunda halihazırda bir Kubernetes kümesine erişimi olan bir saldırganın ayrıcalıklarını artırmak için kötüye kullanabileceği orta önemdeki bir güvenlik kusurunu giderdi.

“Güvenliği ihlal eden bir saldırgan Akıcı Bit günlük kaydı kapsayıcısı, bu erişimi aşağıdakilerin gerektirdiği yüksek ayrıcalıklarla birleştirebilir: Anthos Hizmet Ağı (bunu etkinleştiren kümelerde) kümedeki ayrıcalıkları yükseltmek için” şirket söz konusu 14 Aralık 2023’te yayınlanan bir danışma belgesinin parçası olarak.

Eksikliği keşfeden ve bildiren Palo Alto Networks Birim 42, düşmanların onu “veri hırsızlığı yapmak, kötü niyetli bölmeler yerleştirmek ve kümenin operasyonlarını aksatmak” için silah haline getirebileceğini söyledi.

KULLANICIDAN YÖNETİCİYE: Bilgisayar Korsanlarının Tam Kontrolü Nasıl Kazandığını Öğrenin

Bilgisayar korsanlarının yönetici olmak için kullandıkları gizli taktikleri, çok geç olmadan bunu nasıl tespit edip engelleyeceğinizi keşfedin. Web seminerimize bugün kaydolun.

Sorunun vahşice istismar edildiğine dair hiçbir kanıt yok. Bu sorun, Google Kubernetes Engine (GKE) ve Anthos Service Mesh’in (ASM) aşağıdaki sürümlerinde ele alınmıştır:

- 1.25.16-gke.1020000

- 1.26.10-gke.1235000

- 1.27.7-gke.1293000

- 1.28.4-gke.1083000

- 1.17.8-asm.8

- 1.18.6-asm.2

- 1.19.5-asm.4

Bu güvenlik açığından başarıyla yararlanmanın temel ön koşulu, bir saldırganın uzaktan kod yürütme kusuru gibi diğer bazı başlangıç erişim yöntemleriyle FluentBit kapsayıcısının güvenliğini ihlal etmiş olmasıdır.

Google, “GKE, kümelerde çalışan iş yüklerine ilişkin günlükleri işlemek için Fluent Bit’i kullanıyor” diye açıkladı. “GKE’deki Fluent Bit, Cloud Run iş yüklerine ilişkin günlükleri toplayacak şekilde de yapılandırıldı. Bu günlükleri toplamak için yapılandırılan birim montajı, Fluent Bit’in düğümde çalışan diğer Kapsüller için Kubernetes hizmet hesabı belirteçlerine erişmesini sağladı.”

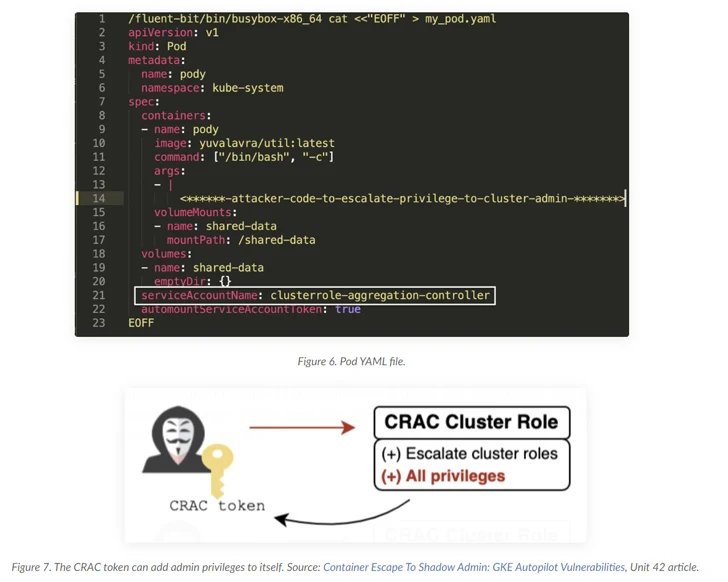

Bu, bir tehdit aktörünün bu erişimi, ASM’nin etkin olduğu bir Kubernetes kümesine ayrıcalıklı erişim elde etmek için kullanabileceği ve ardından küme yöneticisi ayrıcalıklarına sahip yeni bir bölme oluşturarak ayrıcalıklarını yükseltmek için ASM’nin hizmet hesabı belirtecini kullanabileceği anlamına geliyordu.

“Küme rolü toplama denetleyicisi (CRAC) hizmet hesabı, mevcut küme rollerine isteğe bağlı izinler ekleyebildiği için muhtemelen önde gelen adaydır.” güvenlik araştırmacısı Shaul Ben Hai söz konusu. “Saldırgan, CRAC’a bağlı küme rolünü tüm ayrıcalıklara sahip olacak şekilde güncelleyebilir.”

Düzeltmeler yoluyla Google, Fluent Bit’in hizmet hesabı belirteçlerine erişimini kaldırdı ve aşırı rol tabanlı erişim kontrolü (RBAC) izinlerini kaldırmak için ASM’nin işlevselliğini yeniden tasarladı.

Ben Hai, “Bulut satıcıları, kümeniz başlatıldığında otomatik olarak sistem bölmeleri oluşturur” diye bitirdi. “Bunlar, bir özelliği etkinleştirdiğinizde oluşturulan eklenti bölmeleriyle aynı şekilde Kubernetes altyapınızda yerleşik olarak bulunur.”

“Bunun nedeni, bulut veya uygulama satıcılarının genellikle bunları oluşturup yönetmesi ve kullanıcının bunların yapılandırması veya izinleri üzerinde hiçbir kontrolü olmamasıdır. Bu bölmeler yükseltilmiş ayrıcalıklarla çalıştığından bu durum son derece riskli de olabilir.”