adlı yeni bir dosyasız saldırı PyLoose Wiz’in yeni bulgularına göre, bir kripto para madencisi sunmak amacıyla çarpıcı bulut iş yükleri gözlemlendi.

“Saldırı, bir XMRig Madencisini kullanarak doğrudan belleğe yükleyen Python kodundan oluşuyor. memfdbilinen bir Linux dosyasız tekniği,” güvenlik araştırmacıları Avigayil Mechtinger, Oren Ofer ve Itamar Gilad söz konusu. “Bu, vahşi ortamda bulut iş yüklerini hedef alan, genel olarak belgelenmiş ilk Python tabanlı dosyasız saldırıdır.”

Bulut güvenlik firması, saldırı yönteminin kripto para birimi madenciliği için kullanıldığı yaklaşık 200 örnek bulduğunu söyledi. Tehdit aktörü hakkında şu anda gelişmiş yeteneklere sahip olmaları dışında başka hiçbir ayrıntı bilinmiyor.

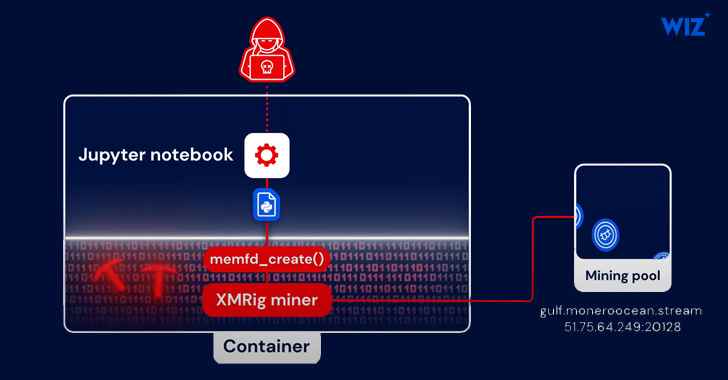

Wiz tarafından belgelenen bulaşma zincirinde, ilk erişim, Python modülleri kullanılarak sistem komutlarının yürütülmesine izin veren, halka açık bir Jupyter Notebook hizmetinin kullanılmasıyla sağlanır.

PyLoose, ilk olarak 22 Haziran 2023’te tespit edilen, sıkıştırılmış ve kodlanmış önceden derlenmiş bir XMRig madencisini gömen yalnızca dokuz satır kod içeren bir Python betiğidir. Yük, paste.c-net’ten alınır[.]org dosyasını diske yazmak zorunda kalmadan bir HTTPS GET isteği aracılığıyla Python çalışma zamanının belleğine girin.

Python kodu, XMRig madencisinin kodunu çözmek ve sıkıştırmasını açmak ve ardından erişim sağlamak için kullanılan memfd bellek dosya tanımlayıcısı yoluyla doğrudan belleğe yüklemek için tasarlanmıştır. bellekte yerleşik dosyalar.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

“Saldırgan, Python yükünü barındırmak için açık bir veri paylaşım hizmeti kullanarak, dosyasız yürütme tekniğini Python’a uyarlayarak ve diske dokunmaktan veya ifşa edici kullanmaktan kaçınmak için yapılandırmasını gömmek üzere bir XMRig madencisini derleyerek izlenemez olmak için büyük çaba sarf etti. komut satırı” dedi araştırmacılar.

Gelişme, Sysdig’in SCARLETEEL olarak bilinen bir tehdit aktörü tarafından düzenlenen ve özel verileri çalmak ve yasa dışı kripto madenciliği yapmak için AWS altyapısının kötüye kullanılmasını gerektiren yeni bir saldırı kampanyasını ayrıntılı olarak açıklamasıyla geldi.