İran devlet destekli grup Çamurlu su adı verilen daha önce görülmemiş bir komuta ve kontrol (C2) çerçevesine atfedildi. sahteC2 2021’den beri oyuncu tarafından kullanılmaya başlandı.

Siber güvenlik firması Deep Instinct’in yaptığı açıklamada, kanıtların, İsrailli bir araştırma enstitüsü olan Technion’a Şubat 2023’te düzenlenen saldırıda özel yapım, aktif olarak geliştirilen çerçeveden yararlanıldığını gösterdiğini söyledi. rapor The Hacker News ile paylaştı.

Dahası, Python 3 tabanlı program ile MuddyWater tarafından gerçekleştirilen ve PaperCut sunucularının devam eden istismarı da dahil olmak üzere diğer saldırılar arasında ek bağlantılar ortaya çıkarıldı.

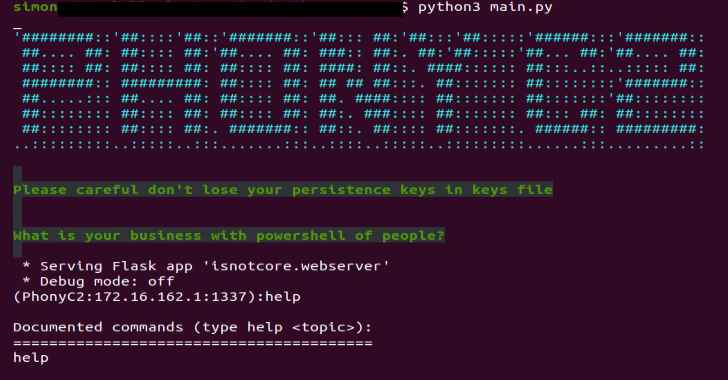

“Yapısal ve işlevsel olarak benzer ÇamurluC3önceki MuddyWater özel C2 çerçevesi Python 2’de yazılmış,” dedi güvenlik araştırmacısı Simon Kenin. “MuddyWater sürekli olarak PhonyC2 çerçevesini güncelliyor ve tespit edilmekten kaçınmak için TTP’leri değiştiriyor.”

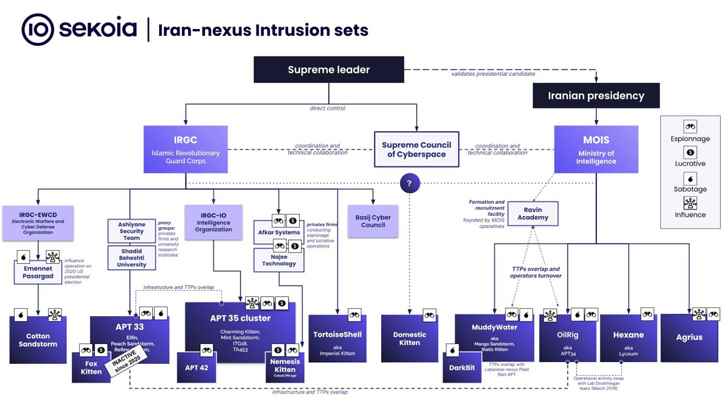

Mango Sandstorm (önceden Mercury) olarak da bilinen MuddyWater, en az 2017’den beri İran İstihbarat ve Güvenlik Bakanlığı (MOIS) adına faaliyet gösterdiği bilinen bir siber casusluk grubudur.

Bulgular, Microsoft’un tehdit aktörünü hibrit ortamlara yıkıcı saldırılar gerçekleştirmekle suçladığı ve aynı zamanda keşif, kalıcılık ve kalıcılık için Storm-1084 (namı diğer DEV-1084 veya DarkBit) olarak izlenen ilgili bir küme ile işbirliğine çağrıda bulunduğundan yaklaşık üç ay sonra geldi. yanal hareket.

Fransız siber güvenlik şirketi Sekoia, “İran, stratejik amaçlarla istihbarat toplamayı amaçlayan siber operasyonlar yürütüyor ve esas olarak komşu devletleri, özellikle İran’ın İsrail, Suudi Arabistan ve Arap Körfezi ülkeleri gibi jeopolitik rakiplerini hedef alıyor ve 2011’den bu yana tüm operasyonlarda gözlemlenen odaklanma devam ediyor.” söz konusu İran yanlısı hükümet siber saldırılarına genel bir bakış.

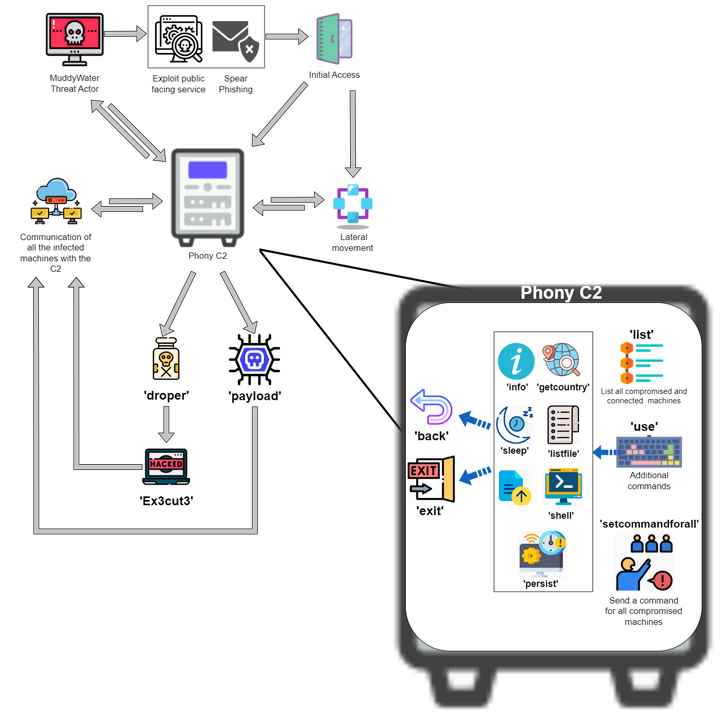

Grup tarafından yönetilen saldırı zincirleri, diğer İran bağlantı noktası izinsiz giriş setleri gibi, ilgili hedefleri ihlal etmek için birincil ilk erişim noktaları olarak halka açık savunmasız sunucular ve sosyal mühendislik kullanır.

Kaydedilmiş Gelecek, “Bunlar arasında karizmatik çorap kuklalarının kullanımı, olası iş fırsatlarının cazibesi, gazeteciler tarafından talep ve fikir arayan düşünce kuruluşu uzmanları gibi görünme yer alıyor.” kayıt edilmiş geçen sene. “Sosyal mühendisliğin kullanımı, siber casusluk ve bilgi operasyonlarıyla uğraşırken İran APT ticaretinin merkezi bir bileşenidir.”

Deep Instinct, PhonyC2 çerçevesini Nisan 2023’te MuddyWater tarafından bu yılın başlarında Technion’u hedef alan saldırısında kullanıma sunulan daha geniş altyapıyla ilgili bir sunucuda keşfettiğini söyledi. Aynı sunucunun, tehdit aktörü tarafından kullanılan temel bir ters tünel aracı olan Ligolo’yu da barındırdığı bulundu.

Bağlantı, Microsoft’un kullandığı “C:programdatadb.sqlite” ve “C:programdatadb.ps1” yapı adlarından kaynaklanır. tarif MuddyWater tarafından kullanılan ve virüslü ana bilgisayarda yürütme için PhonyC2 çerçevesi aracılığıyla dinamik olarak oluşturulan özelleştirilmiş PowerShell arka kapıları olarak.

PhonyC2, “C2’ye geri bağlanan ve operatörün” izinsiz giriş öldürme zincirinin “son adımını yürütmek için talimatlarını bekleyen çeşitli yükler oluşturmak için kullanılan bir sömürü sonrası çerçevedir” dedi Kenin, onu MuddyC3’ün halefi olarak adlandırdı ve GÜÇ İSTATİSTİKLERİ.

Çerçeve tarafından desteklenen önemli komutlardan bazıları şunlardır:

- yük: “C:programdatadb.sqlite” ve “C:programdatadb.ps1” yüklerini ve ayrıca db.ps1’i yürütmek için bir PowerShell komutu oluşturun; bu komut da db.sqlite’ı yürütür

- damlalık: C2 sunucusuna ulaşarak ve sunucu tarafından gönderilen kodlanmış içerikleri dosyaya yazarak “C:programdatadb.sqlite” oluşturmak için PowerShell komutlarının farklı varyantlarını oluşturun

- Ex3cut3: “C:programdatadb.ps1” — db.sqlite kodunu çözme mantığını içeren bir betik — ve son aşamayı oluşturmak için PowerShell komutlarının farklı türevlerini oluşturun

- liste: C2 sunucusuna bağlı tüm makineleri numaralandırın

- her şeyi ayarla: Aynı komutu tüm bağlı ana bilgisayarlarda aynı anda yürütün

- kullanmak: Uzak bir bilgisayarda bir PowerShell kabuğu edinin

- devam etmek: Operatörün, yeniden başlatma sonrasında sunucuya geri bağlanabilmesi için virüslü ana bilgisayarda kalıcılık kazanmasına olanak tanıyan bir PowerShell kodu oluşturun

Muddywater, gözünü İsrail’e dikmiş tek İran ulus-devlet grubu değil. Son aylarda, ülkedeki çeşitli varlıklar Charming Kitten (aka APT35), Imperial Kitten (namı diğer Tortoiseshell) ve Agrius (namı diğer Pink Sandstorm) gibi en az üç farklı aktör tarafından hedef alındı.