SİYAH ŞAPKA ASYA – Singapur – Ağ trafiğinin ezici çoğunluğunun ciddi bir siber güvenlik tehdidi olarak sınıflandırıldığı bir ortamdayken, ne hakkında endişeleneceğinize karar vermek samanlıkta bir iğne değil, iğne oyasında bir iğne olur. sorun.

IBM X-Force’ta aktif tehdit değerlendirmelerinin küresel lideri Neil Wyler ve NetWitness’ın kıdemli sistem mühendisi Bart Stump’ın sahneye çıkıp katılımcılara verdikleri hediyeleri verdiği Black Hat Asia’da bu hafta bu sözler söylendi. etkinliğin kurumsal düzeydeki ağ operasyon merkezinin içine bir bakış (NOK). İkili, NOC’nin tasarımını denetledi ve 9-12 Mayıs tarihleri arasında gerçekleşen gösterinin güvenlik ekibine liderlik etti. Çok satıcılı ağ destekli katılımcı Wi-Fi erişimi; kayıt gibi dahili işlemler; iş salonu standlarının ihtiyaçları; ve teknik eğitimlerin, brifinglerin, açılış konuşmalarının ve tedarikçi tanıtımlarının iletişim gereksinimleri.

Wyler, “Trafik hakkında konuştuğumuzda, diğerlerine Black Hat’ta her zaman kötü olduğunu – trafiğin tamamının veya çoğunun kötü niyetli olduğunu açıklamaya çalışın,” diye açıkladı Wyler. “Kulağa korkutucu geliyor ama bu kalabalık için bu trafik normal. Saldırıları demo yapan insanlar var, devam eden kırmızı takımlar var, vs. sahnede veya fuar alanında bir demoyu alt etmek istemiyoruz. Altyapımıza, diyelim ki kayıt sistemine doğrudan bir saldırı görmezsek, onu bırakırız.”

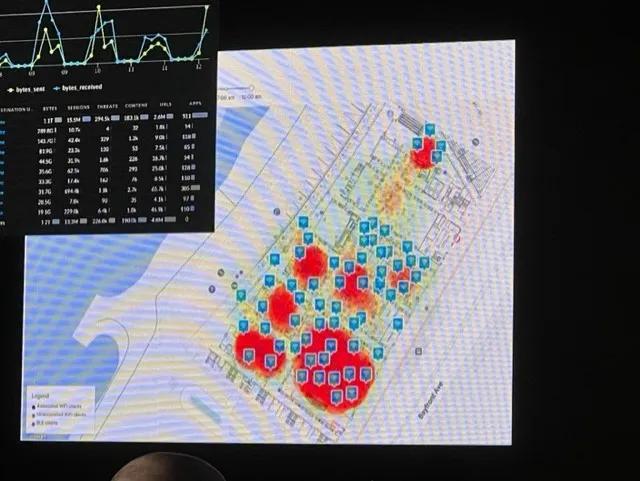

Bu nedenle, gerçek kötü, kötü trafiği ortaya çıkarmak için NOC, ağ üzerinden akan her şeyin gerçek zamanlı bir görünümüne izin veren ve cihaz profillerinden hangi buluta kadar her şey hakkında istatistik yakalama yeteneğine sahip bir dizi panoya güvenir. katılımcıların bağlandığı uygulamalar. Ayrıca, ham paket verilerini de yakalar, böylece NOC analistleri, bir şeyin anormal derecede şüpheli görünmesi durumunda, “yalnızca günlükleri kullanamayacağımız bir şekilde, birinin her paketle yaptığı her şeye” bakmak için geri dönüp oturumları yeniden oluşturabilir, Wyler kayıt edilmiş.

Etkinlik için yerleştirilen daha sıra dışı gösterge panolarından biri, Wi-Fi, Bluetooth ve hatta eşler arası kablosuz bağlantıların nerede kullanıldığına dair bir ısı haritası sunarak, insanların nerede bir araya geldiklerine ve nerede olabileceklerine hızlı bir bakış sunuyordu. siber sorunlar olabilir.

Stump, “Bu ilginç bir bakış açısı,” diye açıkladı. “Haritanın sol alt köşesi aslında gösteri katı ve iş salonu açıldıktan sonra orası daha da kırmızı oldu. Molaların ne zaman verildiğini ve insanlar göç ettiği için içeceklerin ne zaman söndürüldüğünü görebilirsiniz. Ve genel olarak, bu bir potansiyel sorunların nereden gelebileceğini ve dikkatimizi nereye odaklamamız gerektiğini görmemiz için hızlı görselleştirme.”

Toplamda NOC, 2018’den bu yana etkinlik için en yüksek DNS sorgularıyla cep telefonları, nesnelerin İnterneti (IoT) donanımı ve diğer uç noktalar üzerinden ağa bağlanan toplam 1.500 benzersiz cihazı izledi. Yaklaşık dörtte üçü (%72) Araştırmacılar, bu trafiğin şifrelenmiş olduğunu – canlandırıcı derecede yüksek bir miktar olduğunu belirtti. Ve ilginç bir şekilde, Hacking Clouds adlı bir alan, en çok kullanıcı oturumunu barındırdı – hatta katılımcılar için şovun genel Wi-Fi ağından daha fazla.

Ekip, kullanılan uygulamalar açısından TikTok’un ilk kez İlk 10’da yer aldığını gözlemledi. Diğer en iyi uygulamalar arasında Office 365 (burada sürpriz yok), Teams, Gmail, Facebook ve WhatsApp yer alıyor.

İlginç NOC Olayları

İkili, etkinlik sırasında verilerden birkaç ilginç olayın ortaya çıktığını kaydetti. Bir vakada, bir kişi o kadar çok kötü niyetli etkinlik üretiyordu ki, tüm NOC sistemleri aynı anda uyarı verdi.

Wyler, “Belirli bir kişi o kadar gürültülüydü ki, her NOC satıcı ortağı onların faaliyetlerini aynı anda gördü,” dedi. “Halka açık web sitelerinde SQL enjeksiyonundan, WordPress tavizlerinden, güvenlik açıkları için çok sayıda taramadan ve açık bağlantı noktalarından bahsediyoruz. Sanki bu hafta bir şey öğrenmişler ve ‘Çalışıyor mu bir bakayım. Log4j hakkında, orada ne olduğuna bir bakayım.’ Bir eğitim dersi aldılar ve şimdi kanatlarını açıp uçuyorlar.”

Kişi, restoran zinciri web sitelerine saldırmaktan ödeme sitelerini incelemeye geçtikten sonra, etkinliğin demo ile ilgili olmadığı açıktı, bu nedenle ekip kişiyi tam olarak belirledi ve kişiye bir durdurma e-postası gönderdi.

Wyler, “Koridorda oturup Körfez’e baktıklarını ve şirket üstüne şirkete saldırdıklarını anladık,” dedi. “Yaptıklarını yapmanın hala yasa dışı olduğunu açıkladık, bu nedenle lütfen halka açık web sitelerinde güvenlik açıkları çalıştırmaya çalışmayın. Bu, Black Hat Davranış Kurallarının ihlalidir ve ihlal etmezseniz sizi bulmaya geleceğiz. dur – aşkım, NOC. Bunu anladılar ve her şey durdu.”

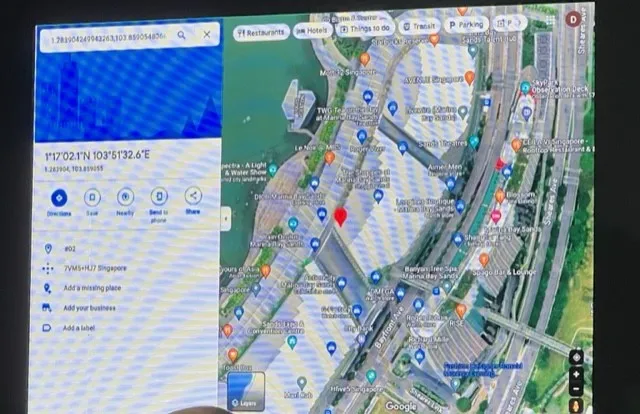

Diğer olaylar, kullanıcının konum bilgisini açık metin olarak ileten VPN sorunlarıyla ilgiliydi. Ekip verileri yakaladı, Google Haritalar’a bağladı ve kişinin gün boyunca tam olarak nerede olduğuna dair bir görünüm oluşturdu.

Yine başka bir sorun, kullanıcılarının uç noktalarında topladığı tüm kullanım verilerini açık metin olarak sunucularına geri gönderen bir uç nokta algılama ve yanıt (EDR) sağlayıcısı ile ilgiliydi; bir antivirüs satıcısının, oturum açma kimlik bilgileriyle birlikte şifrelenmemiş bir şekilde fiyatlandırma teklifleri ve diğer bilgileri içeren şifrelenmemiş SMTP e-postaları gönderdiği ve bu da kolay toplamaya olanak sağladığı tespit edildi.

Stump, “Bir saldırgan, teklifleri indirebilir, teklifleri değiştirebilir, dahili çalışma bilgilerini ve müşteri bilgilerini toplayabilirdi, bu kesinlikle iyi değil,” dedi. “Kimlik avı yapmak veya fiyatlandırmayı manipüle etmek için kullanılabilir.”

Her durumda, ekip sorunları çözmek için sorunlu varlıklarla birlikte çalıştı. Stump’a göre NOC, oldukça basit bir şekilde davada.

Stump, “İnsanlar genellikle Black Hat’ta ağa girmemeniz gerektiğini çünkü tehlikeli olduğunu söylerler” dedi. “Ama aslında amacımız katılımcıları geldikleri zamandan daha güvenli bırakmak. İşte bu yüzden insanlara şifreleri şifresiz metin olarak gönderdiklerini bildirmek gibi şeyler yapıyoruz veya kripto madenciliği faaliyeti gördüğümüzde onları uyarıyoruz. Biz’ buna kararlıyız.”