Conti siber suç kartelinin eski üyeleri, Nisan-Ağustos 2022 arasında Ukrayna’yı hedefleyen beş farklı kampanyada yer aldı.

Google’ın Tehdit Analizi Grubu’ndan (TAG) gelen bulgular, Temmuz 2022’de yayınlanan ve devam eden Rus-Ukrayna savaşı sırasında Doğu Avrupa ulusunu hedefleyen devam eden siber faaliyeti detaylandıran önceki bir rapora dayanıyor.

TAG araştırmacısı Pierre-Marc Bureau, “UAC-0098, tarihsel olarak IcedID bankacılık truva atını gönderen ve insan tarafından işletilen fidye yazılımı saldırılarına yol açan bir tehdit aktörüdür.” söz konusu The Hacker News ile paylaşılan bir raporda.

“Saldırgan son zamanlarda odağını Ukrayna kuruluşlarını, Ukrayna hükümetini ve Avrupa insani ve kar amacı gütmeyen kuruluşları hedef almaya kaydırdı.”

UAC-0098’in, Quantum ve Conti (diğer adıyla FIN12, Gold Ulrick veya Wizard Spiker) gibi fidye yazılımı grupları için ilk erişim aracısı olarak işlev gördüğüne inanılıyor.

Grubun Haziran 2022’de üstlendiği öne çıkan kampanyalardan biri, Windows işletim sistemindeki Follina güvenlik açığının (CVE-2022-30190) CrescentImp ve Cobalt Strike Beacon’ları medya ve kritik altyapı kuruluşlarındaki hedeflenen ana bilgisayarlara dağıtmak için kötüye kullanılmasını gerektirdi.

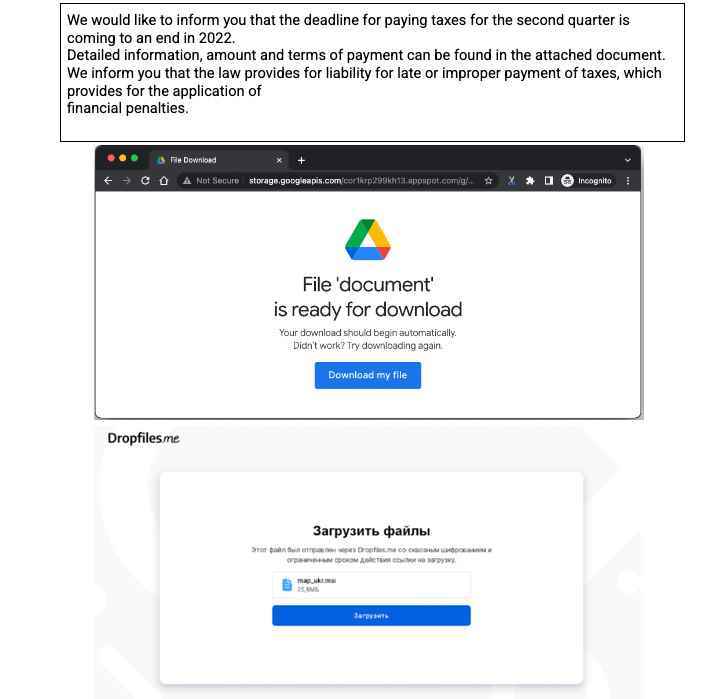

Ancak bu, grubun, TrickBot grubunun komut için SMTP kullanan AnchorDNS implantının bir çeşidi olan AnchorMail’i (aka LackeyBuilder) teslim etmek için bir e-posta kimlik avı kampanyası yürüttüğü 2022 yılının Nisan ayının sonlarında başlayan bir dizi saldırının parçası gibi görünüyor. -ve kontrol.

IcedID ve Kobalt Strike’ı dağıtan müteakip kimlik avı kampanyaları, Ukraynalı kuruluşlara yönelik olarak, konaklama sektörünü defalarca vurarak, bazıları Ukrayna Ulusal Siber Polisi veya Elon Musk ve StarLink temsilcilerinin kimliğine büründü.

Mayıs ayı ortalarında UAC-0098’in, İtalya’daki insani yardım STK’larına genişlemeden önce, Ukrayna’daki konaklama endüstrisinde çalışan kuruluşlara kötü amaçlı yazılım yüklü ekler göndermek için Hindistan’daki bir otelin güvenliği ihlal edilmiş bir hesabından yararlandığı da söyleniyor.

IcedID ikili dosyasının enfeksiyonu tetiklemek için bir Microsoft güncellemesi olarak gizlendiği teknoloji, perakende ve devlet sektörlerindeki kuruluşlara karşı da benzer saldırılar gözlemlendi. Başarılı bir uzlaşmanın ardından gerçekleştirilen sömürü sonrası adımlar tanımlanmamıştır.

UAC-0098, savaşın başlangıcından bu yana gözünü Ukrayna’ya dikmiş tek Conti bağlantılı bilgisayar korsanlığı grubundan çok uzak. Temmuz 2022’de IBM Security X-Force, TrickBot çetesinin ülkeyi sistematik olarak çok sayıda kötü amaçlı yazılımla hedeflemek için altı farklı kampanya düzenlediğini açıkladı.

Bureau, “UAC-0098 faaliyetleri, Doğu Avrupa’daki finansal olarak motive edilmiş ve hükümet destekli gruplar arasındaki bulanık çizgilerin temsili örnekleridir ve tehdit aktörlerinin bölgesel jeopolitik çıkarlarla uyum sağlamak için hedeflerini değiştirme eğilimini göstermektedir.” Dedi.

“Grup, aynı otel zincirlerine karşı birden fazla farklı kampanya başlatacak kadar ileri giderek, Ukrayna’nın konaklama endüstrisinde faaliyet gösteren işletmeleri ihlal etmeye büyük ilgi gösteriyor.”