Kötü amaçlı yazılımları avlamadan önce, her araştırmacının onu analiz edeceği bir sistem bulması gerekir. Bunu yapmanın birkaç yolu vardır: kendi ortamınızı oluşturun veya üçüncü taraf çözümlerini kullanın. Bugün, bilgisayarınıza bulaşmadan uygun bir analiz gerçekleştirebileceğiniz özel bir kötü amaçlı yazılım sanal alanı oluşturmanın tüm adımlarını anlatacağız. Ve sonra bunu hazır bir hizmetle karşılaştırın.

Neden bir kötü amaçlı yazılım korumalı alanına ihtiyacınız var?

Korumalı alan, siber tehditleri tespit etmeye ve bunları güvenli bir şekilde analiz etmeye olanak tanır. Tüm bilgiler güvende kalır ve şüpheli bir dosya sisteme erişemez. Kötü amaçlı yazılım süreçlerini izleyebilir, kalıplarını belirleyebilir ve davranışlarını inceleyebilirsiniz.

Bir sanal alan kurmadan önce, laboratuvar aracılığıyla neyi başarmak istediğinize dair net bir hedefiniz olmalıdır.

Analiz için çalışma alanınızı düzenlemenin iki yolu vardır:

- Özel sanal alan. Bir analist tarafından kendi başlarına, özellikle ihtiyaçları için sıfırdan yapılmıştır.

- Anahtar teslimi bir çözüm. Taleplerinizi karşılamak için çeşitli konfigürasyonlara sahip çok yönlü bir hizmet.

Kendi kötü amaçlı yazılım sanal alanınızı nasıl oluşturabilirsiniz?

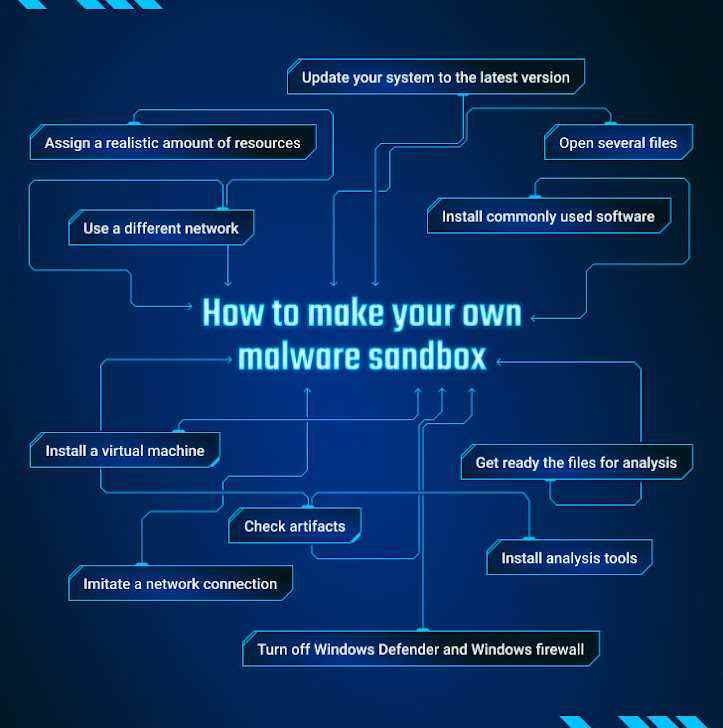

Kendi kötü amaçlı yazılım sanal alanınızı nasıl yapabilirsiniz?

Kötü amaçlı yazılım araştırması için basit ortamı kurmak için ihtiyacınız olan tüm adımları gözden geçirelim:

1 — Bir sanal makine kurun

Kötü amaçlı yazılımın çalıştırılması, ana bilgisayar işletim sisteminin bulaşmasını önlemek için uygun şekilde yalıtılmış bir ortamda gerçekleştirilmelidir. Yalıtılmış bir bilgisayara sahip olmak daha iyidir, ancak bir sanal makine veya daha doğrusu birkaçını farklı işletim sistemleri sürümleriyle kurabilirsiniz. Piyasada sunulan bir sürü VM vardır: VMWare, VirtualBox, KVM, Oracle VM VirtualBox, Microsoft Hyper-V, Parallels veya Xen.

2 — Yapıları kontrol edin

Modern kötü amaçlı yazılım akıllıdır – sanal makinede çalışıp çalışmadığını anlar. Bu yüzden artefaktlardan kurtulmak önemlidir. Kodu kontrol edin, algılamayı kaldırın ve diğerleri.

3 — Farklı bir ağ kullanın

Başka bir önlem, farklı bir ağ sistemi kullanmaktır. Ağınızdaki diğer bilgisayarların bulaşmasını önlemek önemlidir. Bir VPN hizmeti alın ve doğru şekilde kurun. Trafik sızıntısının gerçek bir IP adresinden olmasına izin veremezsiniz.

4 — Gerçekçi miktarda kaynak atayın

Amacımız, herhangi bir kötü amaçlı programı çalıştırmaya kandırmak için bir sistemin mümkün olduğunca orijinal görünmesini sağlamaktır. Gerçekçi miktarda kaynak atadığınızdan emin olun: 4 Gb’den fazla RAM, en az 4 çekirdek ve 100 Gb ve daha fazla disk alanı. Bu, yasal bir sistemmiş gibi davranmak için temel bir gerekliliktir. Yine de, kötü amaçlı yazılımın ekipmanın yapılandırmasını kontrol ettiğini unutmayın. Bir yerde bir sanal makinenin adı varsa, kötü amaçlı bir nesne onu tanımlar ve çalışmayı durdurur.

5 — Yaygın olarak kullanılan yazılımı yükleyin

Windows’u yükler ve olduğu gibi bırakırsanız, kötü amaçlı bir nesne analiz edildiğini anlar.

Word, tarayıcılar ve genellikle tüm kullanıcıların sahip olduğu diğer programlar gibi birkaç uygulama yükleyin.

6 — Birkaç dosya açın

Burada birisine ait olan gerçek bir bilgisayar olduğunu göstermemiz gerekiyor. Günlükleri ve birkaç geçici dosyayı toplamak için birkaç belge açın. Birkaç virüs türü bunu kontrol eder. Kayıt defteri ve dosya sistemi değişikliklerinin günlüklerini yapmak için Regshot veya İşlem izleyicisini kullanabilirsiniz. Bu programların, çalışırken kötü amaçlı yazılımlar tarafından algılanabileceğini unutmayın.

7 — Bir ağ bağlantısını taklit edin

Bazı kötü amaçlı yazılım türleri, Google gibi web sitelerine bağlanıp bağlanamadığını kontrol eder. Kötü niyetli bir programı çevrimiçi olduğunu düşünmesi için nasıl kandırabilirim? INetSim ve FakeNet aracı gibi yardımcı programlar gerçek bir İnternet bağlantısını taklit eder ve kötü amaçlı yazılımların yaptığı istekleri engellememize izin verir. Kötü amaçlı bir nesne ile ana sunucusu arasındaki ağ protokollerini kontrol etmeye çalışın. Ancak öncesinde, WireShark kullanarak analiz edilen örneğin neyle bağlantılı olduğunu öğrenin. Ve bu aracı kötü amaçlı yazılımlara bırakmamak biraz çaba gerektirir, dikkatli olun.

8 — Analiz araçlarını kurun

Analiz için kullanacağınız araçları hazırlayın ve bunları nasıl kullanacağınızı bildiğinizden emin olun. Flare VM araçlarıyla gidebilir veya şu programlardan yararlanabilirsiniz:

- Hata ayıklayıcılar: x64dbg, kötü amaçlı kodu çalıştırarak araştırır.

- Ayırıcılar: Ghidra, kod çözücünün çıktısına erişim ile tersine mühendisliği kolaylaştırır. Hata ayıklayıcı olarak da kullanılabilir.

- Trafik analizörleri: Wireshark, kötü amaçlı yazılımların talep ettiği ağ iletişimini kontrol eder.

- Dosya analizörleri: Process Monitor, ProcDOT, süreçlerin dosyalarla nasıl ilgilendiğini izlemeyi ve anlamayı amaçlar.

- İşlem izleyicileri: İşlem Gezgini, İşlem Hacker, kötü amaçlı yazılım davranışını izlemeye yardımcı olur.

9 — Sisteminizi en son sürüme güncelleyin

Sisteminiz tüm yazılımlar gibi güncel olmalıdır. Oldukça sık gerçekleşen normal Windows değişikliklerini filtreleyin. Ancak denemeniz, kötü amaçlı yazılımın bazı işletim sistemi hatalarından nasıl yararlandığı gibi farklı bir sürüm gerektirebilir. Bu senaryoda, gerekli sürüm kurulumunu seçin ve alın.

10 — Windows Defender ve Windows güvenlik duvarını kapatın.

Windows defender gibi şeyleri devre dışı bırakın. Kötü amaçlı yazılımla çalışıyorsanız, virüsten koruma yazılımını tetikleyebilir.

11 — Dosyaları analiz için hazırlayın

Paylaşılan bir klasör oluşturun, ihtiyacınız olan bir dizini seçin.

Bir hata durumunda VM’nin sonraki durumuna geri dönmek için bir anlık görüntü ayarlayın.

Tüm bu adımları tamamlarsanız, gidip analize başlamanız iyi olur.

Kötü amaçlı yazılımları analiz etmek için daha etkili bir seçenek var mı?

Tüm bu adımlar çok zaman ve hazırlık gerektirir. Yine de sandbox’ınızın yeterince güvenli olmaması, kötü amaçlı yazılımlara karşı görünmez olması ve gerekli bilgileri sağlamama ihtimali var. Peki, daha iyi bir çözüm nedir? İşte ikinci seçenek geliyor – hazır bir çözüm kullanın. ANY.RUN’a bir göz atalım.

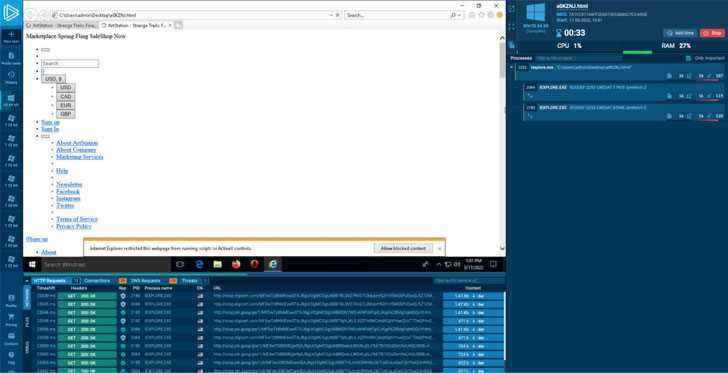

HERHANGİ BİR.ÇALIŞTIR tehditleri algılamak, izlemek ve analiz etmek için kullanabileceğiniz çevrimiçi bir kötü amaçlı yazılım sanal alanıdır. En iyi yanı zaman ve rahatlıktır:

- Kötü amaçlı bir örneğin analizini tamamlamak yalnızca birkaç dakika sürer.

- Araçların çoğu sizin için hazır, sadece ihtiyacınız olanı seçin ve göreve başlayın.

- Dosyalarınız, sisteminiz ve ağınız tamamen güvende.

- Arayüz, genç analistler için bile yeterince basittir.

Yine de özelleştirilebilir – amaçlarınız için bir işletim sistemi, yazılım seti, yerelleştirme ve diğer ayrıntıları seçin. Ancak avantajı, hiçbir şey yüklemenize gerek olmamasıdır! Bilgisayarınızı alın ve her şey hazır.

Gelişmiş bir kötü amaçlı yazılımı bile kırmak için genellikle iki dakika yeterlidir ve çoğu modern kaçırma önleme hilesi burada çalışmaz. ANY.RUN hepsini avlar.

Daha hızlı bir çözümün keyfini çıkarın

En iyi deneyim sizindir, bu yüzden size sandbox’ı kendiniz denemenizi ve özelliklerini kontrol etmenizi öneriyoruz. HERHANGİ BİR.ÇALIŞTIR. Ve işte okuyucularımız için özel bir teklif – hizmeti ücretsiz olarak deneyebilirsiniz:

[email protected] adresindeki e-posta konusuna “HACKERNEWS” promosyon kodunu yazın ve 14 günlük ANY.RUN premium üyeliğini ücretsiz kazanın!

Tabii ki, kötü amaçlı yazılım analizini nasıl yapacağınız size kalmış. ANY.RUN gibi uygun bir sanal alanı kullanarak kendi sanal ortamınızı oluşturmak için biraz zaman harcayabilir veya birkaç dakika içinde analiz gerçekleştirebilirsiniz. Seçim senin. En önemli şey, bu hizmetlerle ne yapacağınız ve oradaki hedeflerinize nasıl ulaşacağınızdır. Ama bu başka bir hikaye. Başarılı av!