10 aylık bir aradan sonra Kasım 2021’de geri dönen sinsi Emotet botnet, bir kez daha istikrarlı büyüme belirtileri sergiliyor ve kötü niyetli faaliyetlerini gerçekleştirmek için 100.000’den fazla virüslü konaktan oluşan bir sürüyü bir araya getiriyor.

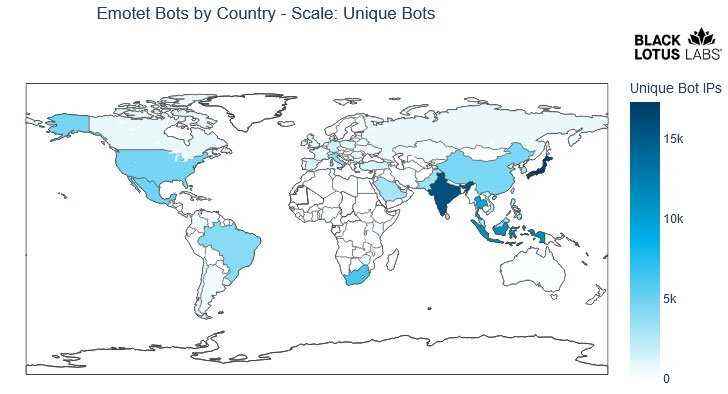

Lumen’s Black Lotus Labs araştırmacıları, “Emot henüz bir zamanlar sahip olduğu ölçeğe ulaşmamış olsa da, botnet Kasım 2021’den bu yana 179 ülkeye yayılmış toplam yaklaşık 130.000 benzersiz botla güçlü bir canlanma gösteriyor.” dedim bir raporda.

Emotet, Ocak 2021’in sonlarında “Ladybird” adlı koordineli bir kolluk kuvveti operasyonunun bir parçası olarak yayından kaldırılmadan önce, siber suçluların bankacılık truva atları gibi diğer kötü amaçlı yazılım türlerini yüklemeleri için bir kanal görevi görerek dünya genelinde 1,6 milyondan az olmayan cihaza bulaşmıştı. veya fidye yazılımı, güvenliği ihlal edilmiş sistemlere.

Kötü amaçlı yazılım, Kasım 2021’de bir teslimat aracı olarak TrickBot’u kullanarak resmi olarak yeniden ortaya çıktı ve ikincisi, grubun birkaç kilit üyesinin Conti fidye yazılımı karteli tarafından emilmesinden sonra geçen ayın sonlarında saldırı altyapısını kapattı.

Emotet’in dirilişinin olduğu söyleniyor Conti çetesi tarafından düzenlenen artan kolluk kuvvetleri incelemesine yanıt olarak taktikleri TrickBot’un kötü amaçlı yazılım dağıtım faaliyetlerine kaydırma girişiminde bulundu.

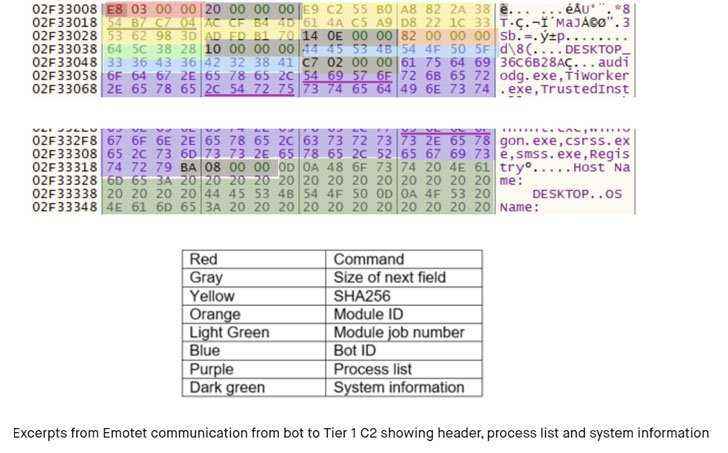

Black Lotus Labs, “botların toplanmasının gerçekten Ocak ayına kadar ciddi bir şekilde başlamadığını belirtti. [2022],” Emotet’in yeni türevlerini ekleyerek, ağ trafiğini şifrelemek için RSA şifreleme şemasını eliptik eğri şifrelemesi (ECC) lehine değiştirdi.

Yeteneklerine yapılan bir diğer yeni ekleme, güvenliği ihlal edilmiş makinelerden çalışan işlemler listesinin ötesinde ek sistem bilgileri toplama yeteneğidir.

Dahası, Emotet’in botnet altyapısının, alan adlarının çoğu ABD, Almanya, Fransa, Brezilya, Tayland, Singapur, Endonezya, Kanada, Birleşik Krallık’ta bulunan yaklaşık 200 komuta ve kontrol (C2) sunucusunu kapsadığı söyleniyor. Hindistan.

Enfekte botlar ise ağırlıklı olarak Asya’da, özellikle Japonya, Hindistan, Endonezya ve Tayland’da, ardından Güney Afrika, Meksika, ABD, Çin, Brezilya ve İtalya’da yoğunlaşıyor. Araştırmacılar, “Bölgedeki savunmasız veya eski Windows ana bilgisayarlarının üstünlüğü göz önüne alındığında bu şaşırtıcı değil” dedi.

Black Lotus Labs, “Botların büyümesi ve dağıtımı, Emotet’in bir zamanlar genişleyen altyapısını geri yüklemede kaydettiği ilerlemenin önemli bir göstergesidir” dedi. “Her bot, gıpta ile bakılan bir ağ için potansiyel bir dayanak noktasıdır ve Cobalt Strike’ı dağıtma veya sonunda bir Bot C2’ye terfi etme fırsatı sunar.”