Se observó un aumento en la actividad de TrueBot en mayo de 2023, revelaron investigadores de ciberseguridad.

«TrueBot es un botnet troyano de descarga que utiliza servidores de comando y control para recopilar información sobre sistemas comprometidos y utiliza ese sistema comprometido como punto de partida para nuevos ataques», Fae Carlisle de VMware. dicho.

Activo desde al menos 2017, TrueBot está vinculado a un grupo conocido como Silence que se cree que comparte superposiciones con el notorio actor ruso de ciberdelincuencia conocido como Evil Corp.

Las infecciones recientes de TrueBot han aprovechado una falla crítica en el auditor de Netwrix (CVE-2022-31199, puntaje CVSS: 9.8), así como petirrojo frambuesa como vectores de entrega.

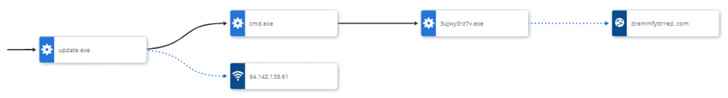

La cadena de ataque documentada por VMware, por otro lado, comienza con una descarga automática de un ejecutable llamado «actualizar.exe» de Google Chrome, lo que sugiere que los usuarios son atraídos a descargar el malware con el pretexto de una actualización de software.

Una vez ejecutado, update.exe establece conexiones con una dirección IP conocida de TrueBot ubicada en Rusia para recuperar un ejecutable de segunda etapa («3ujwy2rz7v.exe») que posteriormente se inicia mediante el símbolo del sistema de Windows.

El ejecutable, por su parte, se conecta a un dominio de comando y control (C2) y extrae información confidencial del host. También es capaz de enumerar procesos y sistemas.

🔐 Dominio de la seguridad de API: comprensión de su verdadera superficie de ataque

Descubra las vulnerabilidades sin explotar en su ecosistema de API y tome medidas proactivas hacia una seguridad inquebrantable. ¡Únase a nuestro seminario web perspicaz!

«TrueBot puede ser una infección particularmente desagradable para cualquier red», dijo Carlisle. «Cuando una organización se infecta con este malware, puede escalar rápidamente para convertirse en una infección más grande, similar a cómo se propaga el ransomware a través de una red».

Los hallazgos se producen cuando SonicWall detalló una nueva variante de otro malware de descarga conocido como GuLoader (también conocido como CloudEyE) que se usa para entregar una amplia gama de malware como Agent Tesla, Azorult y Remcos.

«En la última variante de GuLoader, presenta nuevas formas de generar excepciones que dificultan el proceso de análisis completo y su ejecución en un entorno controlado», SonicWall dicho.