Siber güvenlik araştırmacıları, özel bir arka kapı kullanarak Pakistan’daki insanları hedef aldığı belirlenen yeni bir kimlik avı kampanyasına ışık tuttu.

Dublajlı HAYALET#Spike Securonix tarafından yapılan bir araştırmada, etkinliğin arkasındaki bilinmeyen tehdit aktörleri, enfeksiyon dizisini etkinleştirmek için askeriyeyle ilgili kimlik avı belgelerinden yararlandı.

Araştırmacılar Den Iuzvyk, Tim Peck ve Oleg Kolesnikov, “Günümüzde kötü amaçlı yazılım dağıtmak için kullanılan pek çok yöntem olmasına rağmen, tehdit aktörleri, içinde parola korumalı yük arşivi bulunan ZIP dosyalarından yararlandı” dedi. rapor The Hacker News ile paylaşıldı.

Kampanya, karmaşıklıktan yoksun olması ve hedef makinelere uzaktan erişim sağlamak için basit yüklerin kullanılmasıyla dikkat çekiyor.

E-posta mesajları, Uluslararası Askeri-Teknik Forum Ordu 2024 ile ilgili toplantı tutanakları olduğu iddia edilen bir ZIP arşivi taşıyor. meşru olay Rusya Federasyonu Savunma Bakanlığı tarafından organize edilmektedir. Ağustos 2024 ortasında Moskova’da yapılması planlanıyor.

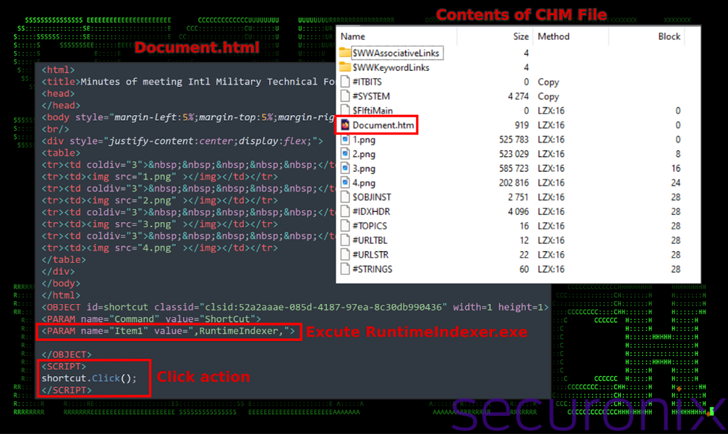

ZIP dosyasının içinde bir Microsoft Derlenmiş HTML Yardımı (CHM) dosyası ve gizli bir yürütülebilir dosya (“RuntimeIndexer.exe”) bulunur; bunlardan ilki açıldığında birkaç görüntünün yanı sıra toplantı tutanaklarını da görüntüler, ancak gizlice çalışır kullanıcı belgede herhangi bir yeri tıkladığında paketlenmiş ikili dosya.

Yürütülebilir dosya, daha sonra tehlikeye atılan ana bilgisayarda çalıştırılacak komutları almak için TCP üzerinden uzak bir sunucuyla bağlantı kuran bir arka kapı görevi görecek şekilde tasarlanmıştır.

Sistem bilgilerini iletmenin yanı sıra komutları cmd.exe aracılığıyla yürütür, işlemin çıktısını toplar ve bunu sunucuya geri sızdırır. Buna aşağıdaki gibi komutların çalıştırılması da dahildir: sistem bilgisi, görev listesiip-api kullanarak genel IP adresini çıkarmak için curl[.]com ve işler kalıcılığı ayarlamak için.

Araştırmacılar, “Bu arka kapı, esasen, saldırgana virüslü sisteme kalıcı, gizli ve güvenli erişim sağlayan komut satırı tabanlı bir uzaktan erişim truva atı (RAT) işlevi görüyor” dedi.

“Komutları uzaktan yürütme ve sonuçları C2 sunucusuna iletme yeteneği, saldırganın virüslü sistemi kontrol etmesine, hassas bilgileri çalmasına veya ek kötü amaçlı yazılım yüklerini yürütmesine olanak tanıyor.”