Yeni bir kötü amaçlı yazılım kampanyası, özel kötü amaçlı yazılım sunmak ve hedef ortamlarda gizli veri toplanmasını kolaylaştırmak için Cisco ağ donanımındaki iki sıfır gün kusurundan yararlandı.

Etkinliğin adını taşıyan Cisco Talos Gizemli Kapıbunu UAT4356 (diğer adıyla Microsoft tarafından Storm-1849) adı altında takip edilen, daha önce belgelenmemiş, gelişmiş, devlet destekli bir aktörün eseri olarak nitelendirdi.

“UAT4356, bu kampanyanın bileşenleri olarak ‘Line Runner’ ve ‘Line Dancer’ adlı iki arka kapıyı konuşlandırdı; bunlar, yapılandırma değişikliği, keşif, ağ trafiğini yakalama/sızma ve potansiyel olarak yanal hareket dahil olmak üzere hedefe yönelik kötü niyetli eylemler gerçekleştirmek için toplu olarak kullanıldı. ” Talos söz konusu.

İlk olarak Ocak 2024’ün başlarında tespit edilen ve onaylanan izinsiz girişler, iki güvenlik açığı –

- CVE-2024-20353 (CVSS puanı: 8,6) – Cisco Adaptive Security Appliance ve Firepower Threat Defense Yazılımı Web Hizmetleri Hizmet Reddi Güvenlik Açığı

- CVE-2024-20359 (CVSS puanı: 6,0) – Cisco Adaptive Security Appliance ve Firepower Threat Defense Yazılımında Kalıcı Yerel Kod Yürütme Güvenlik Açığı

Sıfır gün istismarının, kötü niyetli bir aktörün, bir sisteme erişim sağlamak amacıyla bilinmeyen bir güvenlik açığından yararlanmak için uyguladığı teknik veya saldırı olduğunu belirtmekte fayda var.

İkinci kusur, yerel bir saldırganın kök düzeyindeki ayrıcalıklarla rastgele kod yürütmesine izin verirken, bundan yararlanmak için yönetici düzeyinde ayrıcalıklar gerekir. CVE-2024-20353 ve CVE-2024-20359 ile birlikte aynı cihazdaki bir komut ekleme hatası ele alınmıştır (CVE-2024-20358CVSS puanı: 6.0) dahili güvenlik testleri sırasında ortaya çıktı.

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA) sahip olmak katma Bilinen İstismar Edilen Güvenlik Açıklarındaki eksiklikler (KEV) kataloğu, federal kurumların satıcı tarafından sağlanan düzeltmeleri 1 Mayıs 2024’e kadar uygulamasını gerektiriyor.

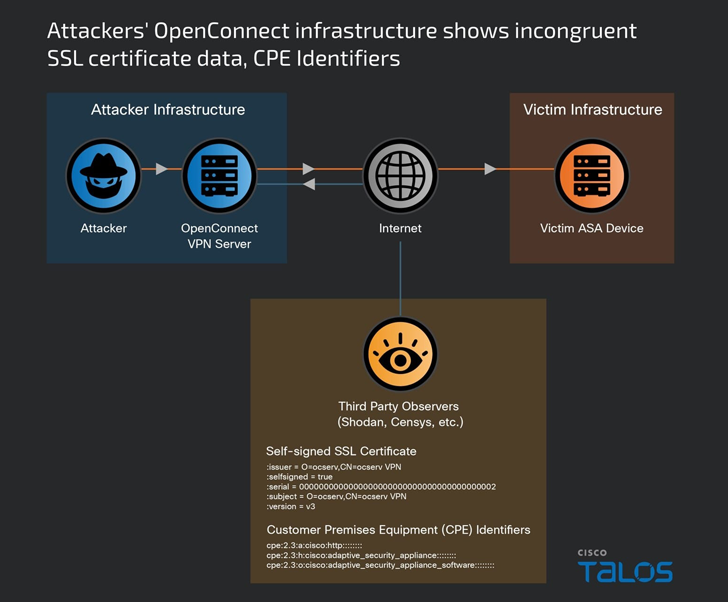

UAT4356’nın hazırlıklarına Temmuz 2023 gibi erken bir zamanda başladığı söylense de, cihazlara sızmak için kullanılan ilk erişim yolunun tam olarak bilinmemesi.

Başarılı bir tutunmayı, Line Dancer ve Line Runner adlı iki implantın konuşlandırılması izliyor; bunlardan ilki, saldırganların sistem günlüklerini devre dışı bırakma ve paket yakalamalarını sızdırma da dahil olmak üzere rastgele kabuk kodu yüklerini yüklemesine ve yürütmesine olanak tanıyan bir bellek içi arka kapıdır.

Öte yandan Line Runner, yeniden başlatmalar ve yükseltmeler karşısında hayatta kalabilecek şekilde yukarıda bahsedilen sıfır günlerden yararlanarak Cisco Adaptive Security Appliance (ASA) üzerine kurulu kalıcı bir HTTP tabanlı Lua implantıdır. Line Dancer tarafından sahnelenen bilgileri almak için kullanıldığı gözlemlendi.

“Line Dancer olmasa bile (örneğin, kalıcı bir arka kapı olarak veya etkilenen bir ASA’nın kötü niyetli aktörlerden henüz tam operasyonel ilgi görmediği durumlarda) Line Runner’ın güvenliği ihlal edilmiş bir cihazda mevcut olabileceğinden şüpheleniliyor.” ortak danışma Avustralya, Kanada ve Birleşik Krallık’taki siber güvenlik kurumları tarafından yayınlandı

Saldırının her aşamasında, UAT4356’nın dijital ayak izlerini gizleme konusunda titiz bir dikkat gösterdiği ve hafıza adli tıplarından kaçınmak ve tespit edilme şansını azaltmak için karmaşık yöntemler kullanma becerisi gösterdiği ve bunun da karmaşıklığına ve yakalanması zor doğasına katkıda bulunduğu söyleniyor.

Bu aynı zamanda tehdit aktörlerinin ASA’nın iç işleyişini ve “ağ cihazı bütünlüğünü doğrulamak için Cisco tarafından yaygın olarak gerçekleştirilen adli eylemleri” tam olarak anladığını da gösteriyor.

ArcaneDoor’un arkasında tam olarak hangi ülkenin olduğu belirsiz ancak hem Çin hem de Rus devlet destekli bilgisayar korsanları geçmişte siber casusluk amacıyla Cisco yönlendiricilerini hedef aldı. Cisco Talos, bu saldırılarda kaç müşterinin güvenliğinin ihlal edildiğini de belirtmedi.

Bu gelişme, Barracuda Networks, Fortinet, Ivanti, Palo Alto Networks ve VMware.

Talos, “Çevre ağı cihazları casusluk odaklı kampanyalar için mükemmel bir saldırı noktasıdır” dedi.

“Ağa giren ve çıkan veriler için kritik bir yol olan bu cihazların, güncel donanım ve yazılım sürümleri ve yapılandırmaları kullanılarak rutin ve hızlı bir şekilde yamalanması ve güvenlik açısından yakından izlenmesi gerekiyor. Bu cihazlar, bir aktörün doğrudan bir kuruluşa dönmesine, trafiği yeniden yönlendirmesine veya değiştirmesine ve ağ iletişimini izlemesine olanak tanır.”