Çin bağlantılı çok sayıda tehdit aktörünün, Ivanti cihazlarını etkileyen üç güvenlik açığının (CVE-2023-46805, CVE-2024-21887 ve CVE-2024-21893) sıfır gün istismarıyla bağlantılı olduğu belirlendi.

Kümeler Mandiant tarafından UNC5221, UNC5266, UNC5291, UNC5325, UNC5330 ve UNC5337 isimleri altında izleniyor. Sömürü çılgınlığıyla bağlantılı bir diğer grup ise UNC3886’dır.

Google Cloud yan kuruluşu, muhtemelen kripto para birimi madenciliği operasyonlarını yürütmek amacıyla CVE-2023-46805 ve CVE-2024-21887’yi istismar eden finansal motivasyona sahip aktörlerin de gözlemlendiğini söyledi.

Mandiant araştırmacıları “UNC5266, diğerlerinin yanı sıra Aspera Faspex, Microsoft Exchange ve Oracle Web Applications Desktop Integrator’daki güvenlik açıklarından yararlanarak hedef ortamlara ilk erişim elde ettiği gözlemlenen Çin bağlantılı casusluk aktörü UNC3569 ile kısmen örtüşüyor.” söz konusu.

Tehdit aktörünün, WARPWIRE kimlik bilgisi hırsızının bir çeşidi olan Sliver komuta ve kontrol (C2) çerçevesinin ve komut yürütmeyle birlikte gelen TERRIBLETEA adlı yeni bir Go tabanlı arka kapının konuşlandırılmasına yol açan istismar sonrası faaliyetlerle bağlantısı olduğu belirlendi , keylogging, port tarama, dosya sistemi etkileşimi ve ekran yakalama fonksiyonları.

En azından Şubat 2024’ten bu yana Ivanti Connect Secure VPN cihazlarını ihlal etmek için CVE-2024-21893 ve CVE-2024-21887’yi birleştirdiği gözlemlenen UNC5330, uzlaşma sonrası eylemleri kolaylaştırmak için TONERJAM ve PHANTOMNET gibi özel kötü amaçlı yazılımlardan yararlandı –

- FANTOMNET – TCP üzerinden özel bir iletişim protokolü kullanarak iletişim kuran ve ek yükleri indirmek ve yürütmek için eklenti tabanlı bir sistem kullanan modüler bir arka kapı

- TONER SIKIŞMASI – PHANTOMNET’in şifresini çözmek ve çalıştırmak için tasarlanmış bir başlatıcı

UNC5330’un keşif gerçekleştirmek, yanal olarak hareket etmek, kayıt defteri girişlerini değiştirmek ve kalıcılık oluşturmak için Windows Yönetim Araçları’nı (WMI) kullanmanın yanı sıra, etki alanı yöneticisi erişimi için virüslü cihazlarda yapılandırılmış LDAP bağlama hesaplarını tehlikeye attığı biliniyor.

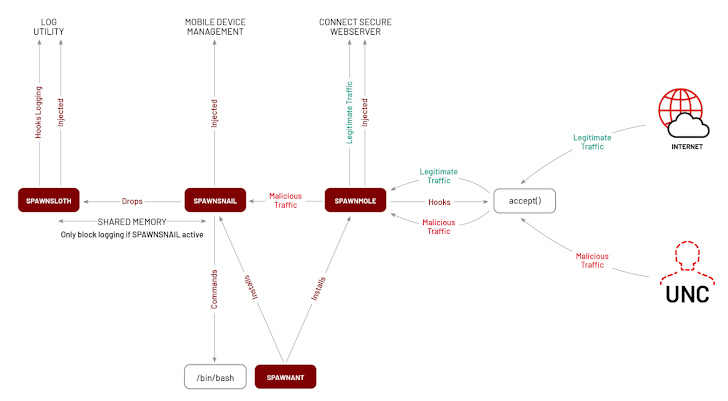

Çin bağlantılı bir diğer önemli casusluk aktörü UNC5337’nin Ocak 2024 gibi erken bir tarihte CVE-2023-46805 ve CVE-2024 kullanarak Ivanti cihazlarına sızarak SPAWN olarak bilinen ve dört farklı bileşenden oluşan özel bir kötü amaçlı yazılım araç seti sunduğu söyleniyor. gizli ve kalıcı bir arka kapı olarak işlev görecek şekilde birlikte çalışır –

- YAYIN ÇİVİ – Localhost’u dinleyen ve etkileşimli bir bash kabuğunun yanı sıra SPAWNSLOTH’u başlatabilecek donanıma sahip pasif bir arka kapı

- DOĞMA Köstebeği – Zararsız trafiği belirli bir ana bilgisayara yönlendirirken, zararsız trafiği değiştirilmeden Connect Secure web sunucusuna aktarabilen bir tünel açma yardımcı programı

- DOĞAN – Coreboot yükleyici işlevinden yararlanarak SPAWNMOLE ve SPAWNSNAIL’in kalıcılığını sağlamaktan sorumlu bir yükleyici

- SPAWNSLOTH – SPAWNSNAIL implantasyonu çalışırken günlüğe kaydetmeyi ve harici bir sistem günlüğü sunucusuna günlük iletmeyi devre dışı bırakan bir günlük değiştirme programı

Mandiant, UNC5337 ve UNC5221’in tek ve aynı tehdit grubu olduğunu orta derecede güvenle değerlendirdi ve SPAWN aracının “uzun vadeli erişim sağlamak ve tespit edilmekten kaçınmak için tasarlandığını” belirtti.

Daha önce BUSHWALK, CHAINLINE, FRAMESTING ve LIGHTWIRE gibi web kabuklarına atfedilen UNC5221, aynı zamanda “/data/runtime” konumunda bulunan meşru bir Connect Secure .ttc dosyasına yerleştirilmiş, ROOTROT olarak adlandırılan Perl tabanlı bir web kabuğunu da serbest bıraktı. /tmp/tt/setcookie.thtml.ttc”, CVE-2023-46805 ve CVE-2024-21887’yi kullanarak.

Web kabuğunun başarılı bir şekilde konuşlandırılmasını ağ keşfi ve yanal hareket takip eder; bazı durumlarda, BRICKSTORM adı verilen bir Golang arka kapısı aracılığıyla kurban ağındaki bir vCenter sunucusunun ele geçirilmesiyle sonuçlanır.

Mandiant araştırmacıları “BRICKSTORM, VMware vCenter sunucularını hedef alan bir Go arka kapısıdır” dedi. “Kendisini bir web sunucusu olarak ayarlama, dosya sistemi ve dizin manipülasyonu gerçekleştirme, yükleme/indirme gibi dosya işlemlerini gerçekleştirme, kabuk komutlarını çalıştırma ve SOCKS geçişini gerçekleştirme yeteneğini destekliyor.”

Ivanti’nin güvenlik kusurlarının kötüye kullanılmasıyla bağlantılı olan Çin merkezli beş grup arasında sonuncusu UNC5291’dir ve Mandiant, bunun büyük olasılıkla başka bir hack grubu olan UNC3236 (diğer adıyla Volt Typhoon) ile ilişkilerinin olduğunu, bunun başlıca nedeninin öncelikle akademik, enerji, savunma ve güvenlik sektörlerini hedeflemesi olduğunu söyledi. sağlık sektörleri.

Şirket, “Bu kümeye yönelik faaliyetler Aralık 2023’te Citrix Netscaler ADC’ye odaklanarak başladı ve ardından ayrıntılar Ocak 2024 ortasında kamuya açıklandıktan sonra Ivanti Connect Secure cihazlarına odaklanmaya geçti” dedi.

Bulgular bir kez daha uç cihazların karşı karşıya olduğu tehdidin altını çiziyor; casusluk aktörleri sıfır gün kusurları, açık kaynak araçları ve özel arka kapıların bir kombinasyonunu kullanarak ticari becerilerini uzun süre boyunca tespit edilmekten kaçınmak için hedeflerine göre şekillendiriyor.