Meşru markalara ve kurumlara ait 8.000’den fazla alt alan adı, spam yayılımı ve tıklamalardan para kazanmaya yönelik karmaşık bir dağıtım mimarisinin parçası olarak ele geçirildi.

Guardio Labs, en az Eylül 2022’den bu yana devam eden koordineli kötü amaçlı etkinliği SubdoMailing adı altında takip ediyor. E-postalar, “sahte paket teslimatı uyarılarından, hesap kimlik bilgileri için doğrudan kimlik avına kadar” çeşitlilik gösteriyor.

İsrail güvenlik şirketi kampanyayı, adını verdiği bir tehdit aktörüne bağladı DirilişReklamlarıDijital reklamcılık ekosistemini hain kazançlar için manipüle etme amacıyla büyük markaların veya onlarla bağlantılı ölü alanları yeniden canlandırdığı biliniyor.

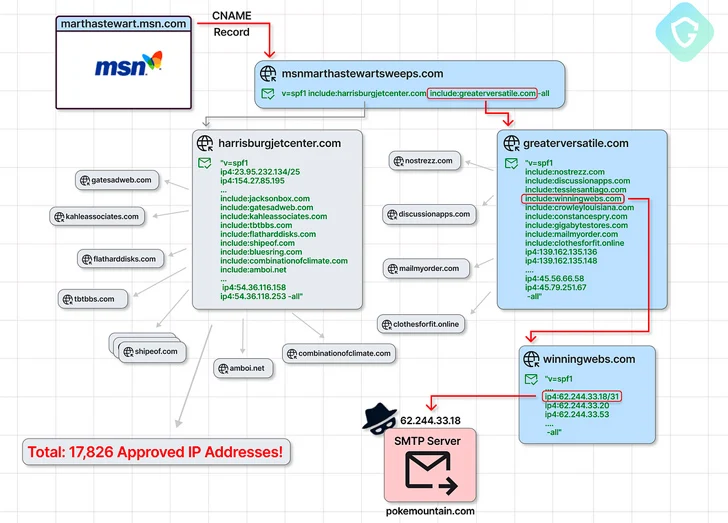

Güvenlik araştırmacıları Nati Tal ve Oleg Zaytsev, “‘ResurrecAds’ çok çeşitli ana bilgisayarları, SMTP sunucularını, IP adreslerini ve hatta özel konut ISP bağlantılarının yanı sıra sahip olunan birçok ek alan adını kapsayan kapsamlı bir altyapıyı yönetiyor.” söz konusu The Hacker News ile paylaşılan bir raporda.

Özellikle, kampanya “güvenlik önlemlerini aşmak için bunların güvenilirliğini ve çalınan kaynaklarını kurnazca kullanarak, her gün milyonlarca spam ve kötü amaçlı kimlik avı e-postasını dolaştırmak için bu alan adlarıyla ilişkili güvenden yararlanıyor.”

Bu alt alanlar ACLU, eBay, Lacoste, Marvel, McAfee, MSN, Pearson, PwC, Symantec, The Economist, UNICEF ve VMware gibi büyük marka ve kuruluşlara aittir veya bunlarla bağlantılıdır.

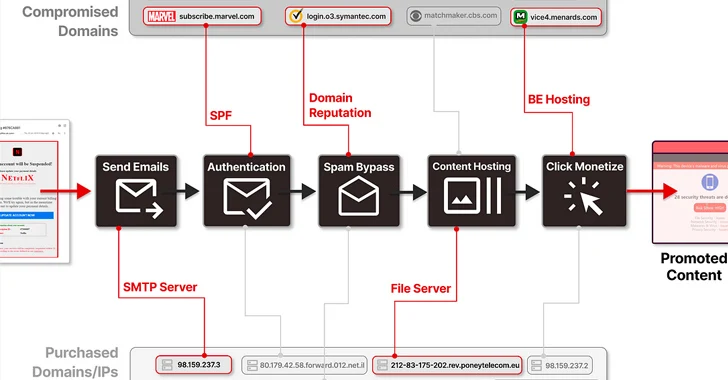

Kampanya, standart güvenlik bloklarını aşma yeteneğiyle dikkat çekiyor; tüm gövde, metin tabanlı spam filtrelerinden kaçmak için bir resim olarak tasarlandı ve tıklandığında farklı alanlar üzerinden bir dizi yönlendirme başlatılıyor.

Araştırmacılar, “Bu yönlendirmeler cihaz türünüzü ve coğrafi konumunuzu kontrol ederek kârı en üst düzeye çıkaracak şekilde uyarlanmış içeriğe yönlendiriyor” diye açıkladı.

“Bu, sinir bozucu bir reklam veya bağlı kuruluş bağlantısından, bilgi yarışması dolandırıcılıkları, kimlik avı siteleri veya hatta paranızı daha doğrudan dolandırmayı amaçlayan kötü amaçlı yazılım indirmeleri gibi daha aldatıcı taktiklere kadar herhangi bir şey olabilir.”

Bu e-postaların bir diğer önemli yönü de Gönderen Politikası Çerçevesini atlatabilmeleridir (SPF), bir posta sunucusunun belirli bir alan adı için e-posta gönderme yetkisine sahip olmasını sağlayarak sahteciliği önlemek üzere tasarlanmış bir e-posta kimlik doğrulama yöntemidir.

E-postalar aynı zamanda Etki Alanı Anahtarları Tanımlanmış Postayı da ilettiği için bu yalnızca SPF değildir (DKIM) ve Etki Alanı Tabanlı Mesaj Kimlik Doğrulaması, Raporlama ve Uyumluluk (DMARC) iletilerin spam olarak işaretlenmesini önlemeye yardımcı olan kontroller.

Guardio tarafından vurgulanan yanıltıcı bulut depolama uyarı e-postasının bir örneğinde, mesajın Kiev’deki bir SMTP sunucusundan kaynaklandığı ancak [email protected] adresinden gönderildiği şeklinde işaretlendiği görülüyor.

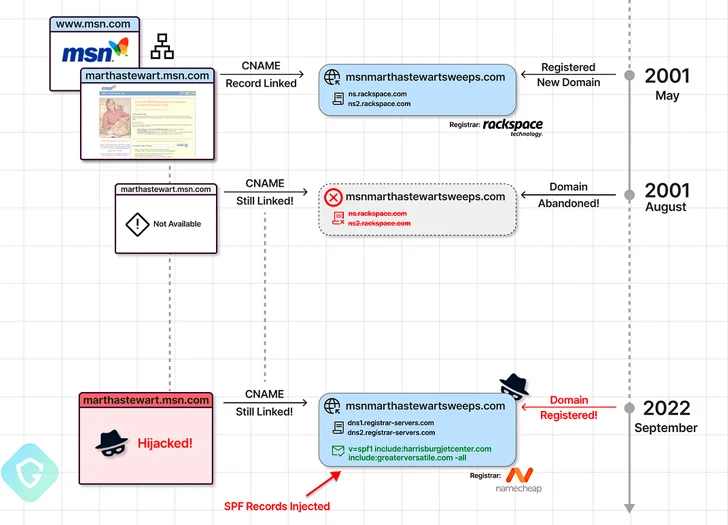

Marthastewart.msn.com’un DNS kaydının daha yakından incelenmesi, alt alan adının başka bir alan adına bağlı olduğunu ortaya çıkardı (msnmarthastewartsweeps)[.]com) daha önce reklam teknolojisi şirketleri tarafından üçüncü taraf çerez engellemesini aşmak için silah olarak kullanılan bir takma ad tekniği olan CNAME kaydıyla.

“Bu, alt etki alanının msnmarthastewartsweeps’in tüm davranışını devraldığı anlamına gelir[.]com’da SPF politikası da dahil” dedi araştırmacılar. “Bu durumda oyuncu dilediği kişiye msn gibi e-posta gönderebilir[.]com ve onların onaylı postacıları bu e-postaları gönderdi!”

Burada her iki alanın da olduğunu belirtmekte fayda var. meşru ve kısa süreliğine aktif 2001 yılında bir noktada, 21 yıl boyunca terk edilmiş bir durumda bırakılmadan önce. Eylül 2022’de msnmarthastewartsweeps’e kadar değildi[.]com, Namecheap’e özel olarak kayıtlıydı.

Diğer taraftan ele geçirme planı, tehdit aktörlerinin, terk edilmiş alanların CNAME kayıtlarını sarkıtarak uzun süredir unutulmuş alt alan adlarını sürekli olarak taramasını ve ardından kontrollerini ele geçirmek için bunları kaydetmesini gerektirmektedir.

CNAME’in ele geçirilmesi, bu tür tanınmış alt alan adlarının, kullanıcıların kimlik bilgilerini toplamak üzere tasarlanmış sahte kimlik avı açılış sayfalarını barındıracak şekilde ele geçirilmesi durumunda da ciddi sonuçlara yol açabilir. Bununla birlikte, ele geçirilen alt alan adlarından herhangi birinin bu amaçla kullanıldığına dair hiçbir kanıt bulunmuyor.

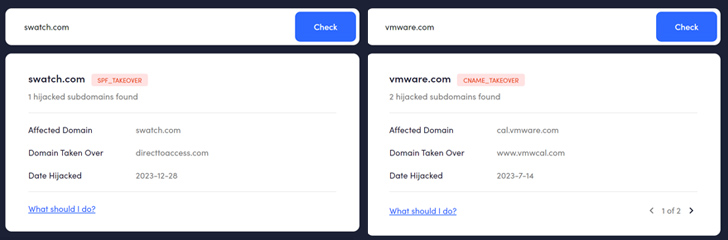

Guardio ayrıca bazı örnekler bulduğunu söyledi. DNS SPF kaydı Bilinen bir alan adı, geçersiz e-posta veya pazarlamayla ilgili hizmetlerle ilişkili terk edilmiş alanları barındırır ve böylece saldırganların bu tür alan adlarının sahipliğini ele geçirmesine, kendi IP adreslerini kayda eklemesine ve sonuçta ana alan adı adına e-posta göndermesine olanak tanır.

Tehdide karşı koymak ve altyapıyı ortadan kaldırmak amacıyla Guardio, SubdoPosta Denetleyicisialan adı yöneticilerinin ve site sahiplerinin güvenlik ihlali işaretlerini aramasına olanak tanıyan bir web sitesidir.

Araştırmacılar, “Bu operasyon, bu varlıkları çeşitli kötü niyetli ‘Reklamları’ dağıtmak için kötüye kullanmak üzere titizlikle tasarlandı ve bu ‘reklam ağı’ müşterileri için mümkün olduğu kadar çok tıklama almayı hedefliyor” dedi.

“Güvenliği ihlal edilmiş saygın alan adları, sunucular ve IP adreslerinden oluşan geniş bir koleksiyonla donanmış olan bu reklam ağı, kötü amaçlı e-posta yayılma sürecinde ustalıkla geziniyor, varlıkları arasında istediği zaman sorunsuz bir şekilde geçiş yapıyor ve atlıyor.”