Yetkililer, Exploit ve XSS gibi siber suç forumlarında LockBit fidye yazılımı hizmetini temsil eden kişinin arkasındaki kişi olan LockBitSupp’un “kolluk kuvvetleriyle etkileşime geçtiğini” söyledi.

Bu gelişme, Cronos kod adlı koordineli bir uluslararası operasyonun parçası olarak üretken bir hizmet olarak fidye yazılımı (RaaS) operasyonunun kaldırılmasının ardından geldi. Suçlular tarafından kullanılan Mega, Protonmail ve Tutanota gibi üçüncü taraf hizmetlerdeki 14.000’den fazla hileli hesap kapatıldı.

“Kim olduğunu biliyoruz. Nerede yaşadığını biliyoruz. Ne kadar değerli olduğunu biliyoruz. LockbitSupp kolluk kuvvetleriyle anlaştı” dedi. İleti artık ele geçirilen (ve çevrimdışı) karanlık web veri sızıntısı sitesinde yayınlandı.

Hareket oldu yorumlanmış LockBit’i uzun süredir izleyenler tarafından şüphe yaratma ve bağlı kuruluşlar arasında güvensizlik tohumları ekme girişimi olarak, sonuçta siber suç ekosistemi içinde gruba olan güveni baltalama girişimi olarak.

Analyst1 tarafından Ağustos 2023’te yayınlanan araştırmaya göre kanıt “LockBit” ve “LockBitSupp” hesaplarını en az üç farklı kişinin işlettiğini ve bunlardan birinin çetenin lideri olduğunu öne sürmek.

Ancak kötü amaçlı yazılım araştırma grubu VX-Underground ile konuşan LockBit, belirtilmiş “Kolluk kuvvetlerinin onun kimliklerini bildiğine inanmıyorlardı.” Ayrıca gerçek isimlerini mesajla gönderebilecek herkese verilen ödülü de 20 milyon dolara çıkardılar. Ödül olduğunu belirtmekte fayda var artırılmış Geçen ay 1 milyon dolardan 10 milyon dolara çıktı.

LockBit – Altın Mistik olarak da adlandırılır ve Su Selkisi – Eylül 2019’daki başlangıcından bu yana, LockBit Red, LockBit Black ve LockBit Green olmak üzere birçok kez yinelendi; siber suç örgütü ayrıca altyapısı sökülmeden önce gizlice LockBit-NG-Dev adlı yeni bir sürüm geliştirdi.

Trend Micro, “LockBit-NG-Dev artık .NET’te yazılıyor ve CoreRT kullanılarak derleniyor” söz konusu. “.NET ortamıyla birlikte dağıtıldığında bu, kodun platformdan daha bağımsız olmasını sağlıyor. Kendi kendine yayılma yeteneklerini ve kullanıcının yazıcıları aracılığıyla fidye notlarını yazdırma yeteneğini ortadan kaldırdı.”

Dikkate değer eklemelerden biri, geliştiricilerin kötü amaçlı yazılımın yeniden kullanımını engellemenin yanı sıra otomatik analize direnme çabalarını düşündüren, yalnızca geçerli tarih belirli bir tarih aralığı içindeyse işlemeye devam eden bir geçerlilik süresinin eklenmesidir. .

Yeni nesil varyant üzerinde yapılan çalışmaların, fidye yazılımı oluşturucusunun Eylül 2022’de hoşnutsuz bir geliştirici tarafından sızdırılmasından ve ayrıca yöneticilerinden birinin sahip olabileceği endişelerden kaynaklanan bir dizi lojistik, teknik ve itibar sorunu nedeniyle teşvik edildiği söyleniyor. yerini devlet görevlileri aldı.

Ayrıca, LockBit tarafından yönetilen hesapların, onlara erişim sağlayan ilk erişim aracısına ödeme yapmamaları nedeniyle Ocak 2024’ün sonuna doğru Exploit ve XSS’den yasaklanması da buna yardımcı olmadı.

Trend Micro, “Oyuncu ‘başarısız olamayacak kadar büyük’ biri gibi göründü ve hatta iddianın sonucuna ilişkin kararı verecek olan hakemi küçümsedi” dedi. “Bu söylem, LockBitSupp’un, erişim için ödeme veya bağlı kuruluşlarla fidye ödemelerinin paylaşımı konusunda pazarlık yaparken itibarını muhtemelen daha fazla ağırlık taşımak için kullandığını gösterdi.”

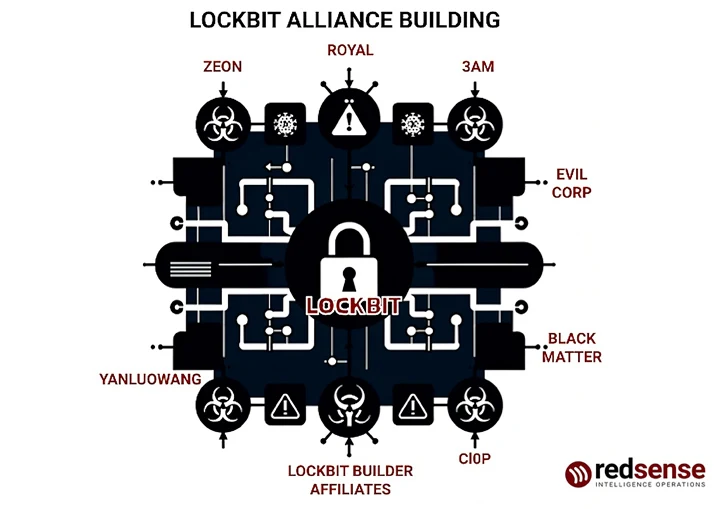

PRODAFT, kendi bünyesinde kendi analizi LockBit operasyonuna ilişkin olarak, bazılarının Evil Corp, FIN7 ve Wizard Spider (diğer adıyla TrickBot) gibi diğer Rus e-suç gruplarıyla bağları olan 28’den fazla bağlı kuruluş tespit ettiği belirtildi.

Bu bağlantılar aynı zamanda çetenin üç farklı katmana sahip bir “yuva bebeği” gibi çalışmasıyla da kanıtlanıyor; düzinelerce bağlı kuruluştan ödün veren yerleşik bir RaaS planının dışsal algısını verirken diğer fidye yazılımı gruplarından yüksek vasıflı kalem test uzmanlarını gizlice ödünç alarak kişisel kimlik bilgileri oluşturarak yerleşik bir RaaS planına dair dışsal bir algı sağlıyor. ittifaklar.

RedSense araştırmacıları Yelisey Bohuslavskiy ve Marley Smith’e göre sis perdesi, Hayalet Grup modeli adı verilen bir biçimde hayata geçirildi ve LockBitSupp “gerçek operasyonlar için yalnızca dikkat dağıtma işlevi görüyor.”

“Hayalet Grup, çok yüksek yeteneklere sahip olan ancak bunları, diğer grubun operasyonlarını kendisine dış kaynak olarak yaptırmasına izin vererek başka bir markaya aktaran bir gruptur” dediler. söz konusu. “Bunun en açık örneği, becerilerini LockBit’e dış kaynak olarak kullanan Zeon’dur ve Akira“

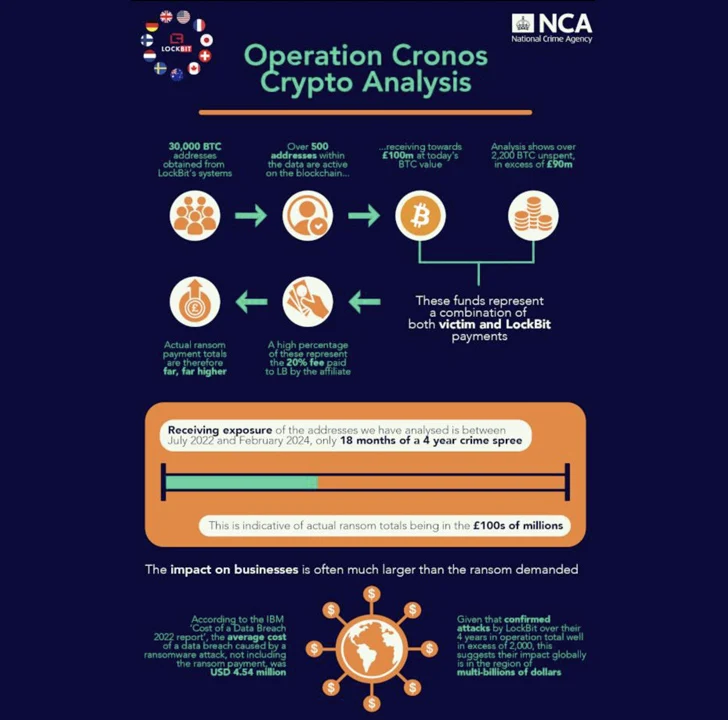

Grubun çok yıllık süreçte 120 milyon dolardan fazla yasa dışı kar elde ettiği ve tarihin en aktif fidye yazılımı aktörü olduğu tahmin ediliyor.

Birleşik Krallık Ulusal Suç Ajansı (NCA), “LockBit tarafından dört yıllık faaliyet süresi boyunca doğrulanan saldırıların toplamının 2.000’in üzerinde olduğu göz önüne alındığında, bu onların küresel etkisinin milyarlarca dolar civarında olduğunu gösteriyor.” dedi.

Söylemeye gerek yok ki, Cronos Operasyonu, suç teşkilatının en azından mevcut markası altında fidye yazılımı faaliyetlerine devam etme kabiliyetinde onarılamaz bir hasara yol açmıştır.

RedSense, “Altyapının yeniden inşa edilmesi pek olası değil; LockBit’in liderliği teknik açıdan oldukça yetersiz” dedi. “Altyapısal gelişimlerini devrettikleri insanlar, altyapılarının ilkelliğinden görüldüğü gibi, LockBit’ten uzun süre önce ayrıldılar.”

“[Initial access brokers]LockBit girişiminin ana kaynağı olan , erişimlerinin nakde dönüştürülmesini istedikleri için, bir yayından kaldırma sonrasında bir gruba erişimlerine güvenmeyecekler.”