Siber güvenlik araştırmacıları, Android, Linux ve ChromeOS cihazlarda bulunan açık kaynaklı Wi-Fi yazılımında, kullanıcıları meşru bir ağın kötü amaçlı bir klonuna katılmaya kandırabilecek veya bir saldırganın şifre olmadan güvenilir bir ağa katılmasına izin verebilecek iki kimlik doğrulama atlama hatası tespit etti .

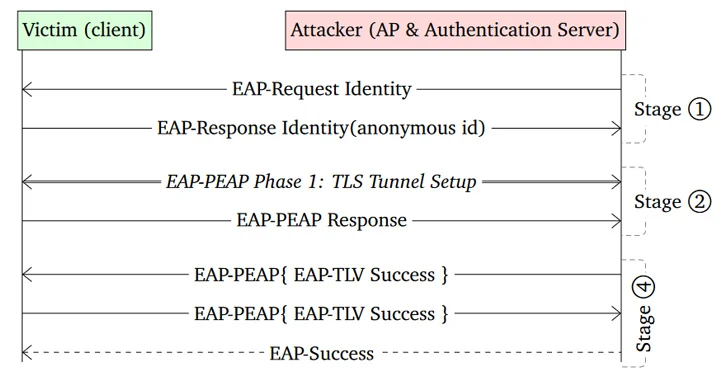

CVE-2023-52160 ve CVE-2023-52161 olarak takip edilen güvenlik açıkları, güvenlik değerlendirmesinin ardından keşfedildi. wpa_supplicant ve Intel’in iNet Kablosuz Daemon’u (IWD), sırasıyla.

Top10VPN, kusurların “saldırganların mağdurları kandırarak güvenilir ağların kötü amaçlı klonlarına bağlanmalarına, trafiklerine müdahale etmelerine ve şifreye ihtiyaç duymadan güvenli ağlara katılmalarına olanak tanıdığını” belirtti. söz konusu Daha önce KRACK, DragonBlood ve TunnelCrack gibi Wi-Fi saldırılarını ortaya çıkaran Mathy Vanhoef ile işbirliği içinde yürütülen yeni bir araştırmada.

Özellikle CVE-2023-52161, bir saldırganın korumalı bir Wi-Fi ağına yetkisiz erişim elde etmesine izin vererek mevcut kullanıcıları ve cihazları kötü amaçlı yazılım bulaşmaları, veri hırsızlığı ve iş e-postasının tehlikeye atılması (BEC) gibi potansiyel saldırılara maruz bırakır. IWD’nin 2.12 ve daha düşük sürümlerini etkiler.

Öte yandan, CVE-2023-52160, wpa_supplicant 2.10 ve önceki sürümlerini etkiler. Ayrıca kablosuz ağlara giriş isteklerini işlemek için Android cihazlarda kullanılan varsayılan yazılım olması nedeniyle iki kusur arasında daha acil olanıdır.

Bununla birlikte, yalnızca kimlik doğrulama sunucusunun sertifikasını doğrulamak için uygun şekilde yapılandırılmamış Wi-Fi istemcilerini etkiler. Ancak CVE-2023-52161, bir Linux cihazını kablosuz erişim noktası (WAP) olarak kullanan tüm ağları etkiler.

Saldırganın kurbanın daha önce bağlandığı Wi-Fi ağının SSID’sine sahip olması koşuluyla CVE-2023-52160 bankalarının başarılı bir şekilde kullanılması. Ayrıca tehdit aktörünün mağdura fiziksel olarak yakın olması da gerekir.

Araştırmacılar, “Bunun olası bir senaryosu, bir saldırganın ofisten çıkan bir çalışanı hedef almadan önce şirket binasının etrafında dolaşıp ağ taraması yapması olabilir” dedi.

Debian gibi başlıca Linux dağıtımları (1, 2), Kırmızı şapka (1), SUSE (1, 2) ve Ubuntu’yu (1, 2) iki kusur için öneriler yayınladı. Wpa_supplicant sorunu ChromeOS’un 118 ve sonraki sürümlerinde de giderilmiştir, ancak Android için düzeltmeler henüz kullanıma sunulmamıştır.

Top10VPN, “Bu arada, saldırıyı önlemek için Android kullanıcılarının kayıtlı kurumsal ağların CA sertifikasını manuel olarak yapılandırması kritik önem taşıyor.” dedi.