Charming Kitten olarak bilinen İran kökenli tehdit aktörü, Orta Doğu politika uzmanlarını hedef alan yeni bir dizi saldırıyla ilişkilendirildi. TEMELSTAR sahte bir web semineri portalı oluşturarak.

APT35, CharmingCypress, Mint Sandstorm, TA453 ve Yellow Garuda olarak da adlandırılan Charming Kitten’ın, genellikle düşünce kuruluşlarını, STK’ları ve gazetecileri öne çıkararak, hedeflemelerinde geniş bir ağ oluşturan geniş bir yelpazedeki sosyal mühendislik kampanyalarını düzenleme geçmişi vardır.

Volexity araştırmacıları Ankur Saini, Callum Roxan, Charlie Gardner ve Damien Cash, “CharmingCypress sıklıkla, kötü amaçlı içeriğe bağlantılar göndermeden önce hedefleri e-posta üzerinden uzun süreli konuşmalara dahil etmek gibi olağandışı sosyal mühendislik taktiklerini kullanıyor.” söz konusu.

Geçtiğimiz ay Microsoft, Orta Doğu meseleleri üzerinde çalışan yüksek profilli kişilerin, düşman tarafından ele geçirilen bir ana bilgisayardan hassas bilgiler toplayabilen MischiefTut ve MediaPl (aka EYEGLASS) gibi kötü amaçlı yazılımları dağıtmak üzere hedef alındığını açıkladı.

İran’ın İslam Devrim Muhafızları Birliği’ne (IRGC) bağlı olduğu değerlendirilen grup ayrıca geçen yıl PowerLess, BellaCiao, POWERSTAR (diğer adıyla GorjolEcho) ve NokNok gibi başka arka kapılar da dağıtarak siber saldırılarını sürdürme kararlılığını vurguladı. , kamuoyunun teşhirine rağmen taktiklerini ve yöntemlerini uyarlıyor.

Eylül ve Ekim 2023 arasında gözlemlenen kimlik avı saldırıları, hedeflerle güven oluşturmak ve başlatmak için Rasanah Uluslararası İran Araştırmaları Enstitüsü (IIIS) gibi davranan Charming Kitten operatörlerini içeriyordu.

Kimlik avı girişimleri aynı zamanda meşru kişilere ait güvenliği ihlal edilmiş e-posta hesaplarının ve tehdit aktörleri tarafından kontrol edilen birden fazla e-posta hesabının kullanılmasıyla da karakterize edilir; bunlardan ikincisine Çoklu Kişi Kimliğe Bürünme (MPI) adı verilir.

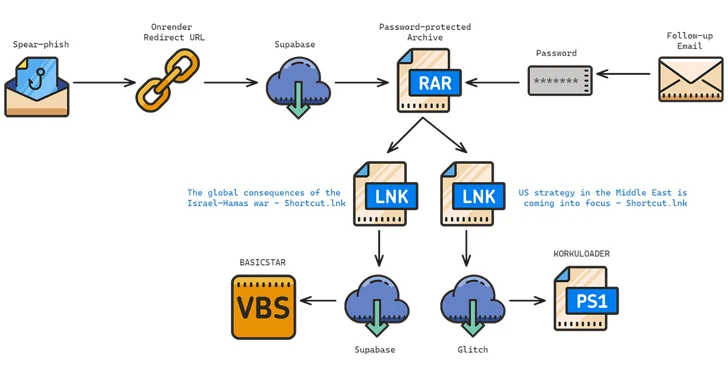

Saldırı zincirleri, genellikle kötü amaçlı yazılımları dağıtmak için bir başlangıç noktası olarak LNK dosyalarını içeren RAR arşivlerini kullanır ve potansiyel hedefleri, kendilerini ilgilendiren konularla ilgili sahte bir web seminerine katılmaya teşvik eden mesajlar içerir. Böyle çok aşamalı bir enfeksiyon dizisinin, bir PowerShell indirici betiği olan BASICSTAR ve KORKULOADER’ı dağıttığı gözlemlendi.

Bir Visual Basic Komut Dosyası (VBS) kötü amaçlı yazılımı olan BASICSTAR, temel sistem bilgilerini toplama, bir komut ve kontrol (C2) sunucusundan aktarılan komutları uzaktan yürütme ve sahte bir PDF dosyasını indirip görüntüleme yeteneğine sahiptir.

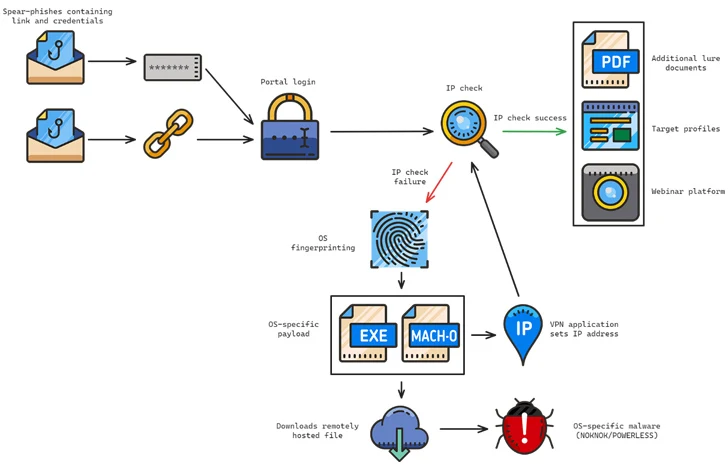

Dahası, bu kimlik avı saldırılarından bazıları, makinenin işletim sistemine bağlı olarak farklı arka kapılara hizmet edecek şekilde tasarlanmıştır. Windows kurbanları GÜÇSÜZ ile ele geçirilirken, Apple macOS kurbanları, kötü amaçlı yazılımlarla dolu işlevsel bir VPN uygulaması aracılığıyla NokNok ile sonuçlanan bir enfeksiyon zinciriyle hedefleniyor.

Araştırmacılar, “Bu tehdit aktörü, hedeflerini en iyi şekilde nasıl manipüle edeceğini ve kötü amaçlı yazılım dağıtacağını belirlemek için hedeflerini gözetleme konusunda oldukça kararlı” dedi. “Ek olarak, çok az sayıda diğer tehdit aktörü sürekli olarak CharmingCypress kadar çok sayıda kampanya düzenleyerek insan operatörleri devam eden çabalarını desteklemeye adadı.”

Açıklama, Recorded Future’ın IRGC’nin Irak, Suriye ve Lübnan gibi ülkelere gözetleme ve saldırı amaçlı teknolojiler ihraç etme konusunda da uzmanlaşmış müteahhitlik şirketlerinden oluşan bir ağ kullanarak Batılı ülkeleri hedef aldığını ortaya çıkarmasıyla geldi.

İstihbarat ve askeri örgütler ile İran merkezli yükleniciler arasındaki ilişki, sponsor kuruluşu gizlemek için “güvenlik duvarı” görevi gören çeşitli siber merkezler şeklini alıyor.

Bunlar arasında Ayandeh Sazan Sepher Aria (Emennet Pasargad ile ilişkili olduğundan şüpheleniliyor), DSP Araştırma Enstitüsü, Sabrin Kish, Soroush Saman, Mahak Rayan Afraz ve Parnian Telekomünikasyon ve Elektronik Şirketi yer alıyor.

Şirket, “İranlı müteahhitlik şirketleri, bazı durumlarda müteahhitleri yönetim kurulu üyesi olarak temsil eden, sıkı sıkıya bağlı bir kişi ağı tarafından kuruluyor ve yönetiliyor.” söz konusu. “Bu kişiler IRGC ile yakından ilişkilidir ve hatta bazı durumlarda yaptırım uygulanan kuruluşların (IRGC Kooperatif Vakfı gibi) temsilcileri bile olabilirler.”