Bilinmeyen gruplar, Apache’nin OfBiz kurumsal kaynak planlama (ERP) çerçevesinde tanımlanan sıfır gün güvenlik açığına karşı incelemeler başlattı; bu, yazılım düzeltmelerini atlamanın yolları için yamaları analiz etmede giderek daha popüler hale gelen bir stratejidir.

0 günlük güvenlik açığı (CVE-2023-51467) Siber güvenlik firması SonicWall tarafından yapılan bir analize göre, 26 Aralık’ta açıklanan Apache OFBiz’deki yazılım, bir saldırganın hassas bilgilere erişmesine ve ERP çerçevesini kullanan uygulamalarda uzaktan kod yürütmesine olanak tanıyor. Apache Yazılım Vakfı başlangıçta ilgili sorun için CVE-2023-49070 adlı bir yama yayınlamıştı ancak düzeltme, saldırının diğer varyasyonlarına karşı koruma sağlayamadı.

SonicWall tehdit araştırması genel müdürü Douglas McKee, olay, saldırganların yüksek değerli güvenlik açıkları için yayımlanan tüm yamaları inceleme stratejisinin altını çiziyor; bu çabalar genellikle yazılım düzeltmelerinin etrafından dolaşmanın yollarını bulmayla sonuçlanır, diyor.

“Birisi ‘Ah, burada bir güvenlik açığı var’ demek gibi zorlu bir işi tamamladığında, artık bir grup araştırmacı veya tehdit aktörü bu dar noktaya bakabiliyor ve siz de bir bakıma kendinizi çok daha fazla incelemeye açmış oluyorsunuz. ,” diyor. “Kodun bu alanına dikkat çektiniz ve yamanız çok sağlam değilse ya da bir şey gözden kaçırılmışsa, onun üzerinde fazladan gözleriniz olduğu için bulunma olasılığı daha yüksektir.”

SonicWall araştırmacısı Hasib Vhora, 5 Aralık yamasını analiz etti ve sorundan yararlanmanın ek yollarını keşfetti. Şirket bunu 14 Aralık’ta Apache Yazılım Vakfı’na bildirdi.

Vhora, “CVE-2023-49070 yamasını analiz ederken seçilen hafifletme ilgimizi çekti ve yamanın XML RPC kodunu uygulamadan kaldırması nedeniyle gerçek kimlik doğrulama bypass’ının hala mevcut olacağından şüphelendik.” Konunun analizinde belirtilen. “Sonuç olarak, kimlik doğrulama atlama sorununun temel nedenini bulmak için kodu incelemeye karar verdik.”

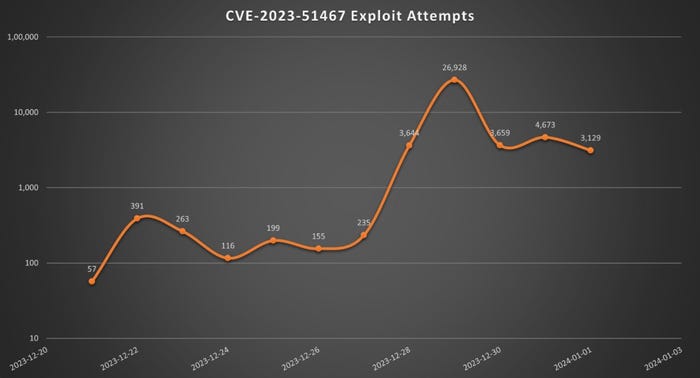

Saldırılar, 26 Aralık’ta açıklanmadan önce Apache OfBiz güvenlik açığını hedef alıyordu. Kaynak: Sonicwall

Sorunun kamuoyuna duyurulmasından beş gün önce, 21 Aralık itibarıyla SonicWall, soruna yönelik istismar girişimlerini zaten tespit etmişti.

Yama Kusurlu

Saldırganların atlatmayı başardığı bir yamayı yayınlama konusunda Apache yalnız değil. 2020’de, sıfır gün istismarları kullanılarak saldırıya uğrayan 24 güvenlik açığından altısı (%25), daha önce yamalanmış güvenlik sorunlarının varyasyonlarıydı. Google’ın Tehdit Analiz Grubu (TAG) tarafından yayınlanan veriler. Google, 2022 yılına gelindiğinde, sıfır gün açıklarından yararlanılarak saldırıya uğrayan 41 güvenlik açığından 17’sinin (%41) daha önce yamalı sorunların varyantları olduğunu belirtti. güncellenmiş bir analizde belirtildi.

Google Mandiant’ın kıdemli yöneticilerinden Jared Semrau, şirketlerin bir soruna tam olarak yama yapmada başarısız olmalarının çok sayıda nedeni olduğunu söylüyor: sorunun temel nedenini anlamamaktan, yazılım açıklarından oluşan devasa birikmiş yığınlarla uğraşmaya ve kapsamlı bir düzeltme yerine acil düzeltme ekine öncelik vermeye kadar. güvenlik açığı ve istismar grubu.

“Bunun neden olduğuna dair basit ve tek bir cevap yok” diyor. “Katkıda bulunabilecek çeşitli faktörler var [an incomplete patch]Ancak [SonicWall researchers] kesinlikle haklılar; çoğu zaman şirketler sadece bilinen saldırı vektörünü yamalıyor.”

Google, tam olarak yamanmamış güvenlik açıklarını hedef alan sıfır gün istismarlarının payının önemli bir faktör olarak kalmasını beklemektedir. Saldırganın bakış açısından bakıldığında, bir uygulamadaki güvenlik açıklarını bulmak zordur çünkü araştırmacılar ve tehdit aktörleri 100.000’lerce veya milyonlarca kod satırına bakmak zorundadır. Saldırganlar, düzgün bir şekilde yamanmamış olabilecek ümit verici güvenlik açıklarına odaklanarak, sıfırdan başlamak yerine bilinen bir zayıf noktaya saldırmaya devam edebilir.

Biz Fix’in Çevresinde Bir Yol

Birçok yönden Apache OfBiz güvenlik açığında da olan şey buydu. Orijinal rapor iki sorunu tanımlıyordu: XML-RPC arayüzüne erişim gerektiren bir RCE kusuru (CVE-2023-49070) ve güvenilmeyen saldırganlara bu erişimi sağlayan bir kimlik doğrulama atlama sorunu. ASF güvenlik yanıt ekibi Dark Reading’in sorularına yanıt verirken Apache Yazılım Vakfı, XML-RPC uç noktasının kaldırılmasının her iki sorundan da yararlanılmasını önleyeceğine inandığını söyledi.

Ekip, “Maalesef aynı kimlik doğrulama atlamasının yalnızca XML-RPC uç noktalarını değil diğer uç noktaları da etkilediğini gözden kaçırdık” dedi. “Bize haber verildiğinde ikinci yama birkaç saat içinde yayınlandı.”

Apache Yazılım Vakfı üyesi Deepak Dixit, Apache tarafından OFBIZ-12873 olarak takip edilen güvenlik açığının “saldırganların basit bir Sunucu Tarafı İstek Sahteciliği (SSRF) elde etmek için kimlik doğrulamayı atlamasına olanak tanıdığını” söylüyor. Openwall posta listesinde belirtildi. Sorunu buldukları için SonicWall tehdit araştırmacısı Hasib Vhora ve diğer iki araştırmacıya (Gao Tian ve L0ne1y) itibar etti.

OfBiz bir çerçeve olduğundan ve dolayısıyla yazılım tedarik zincirinin bir parçası olduğundan, güvenlik açığının etkisi yaygın olabilir. Sonicwall’dan McKee, örneğin popüler Atlassian Jira projesi ve sorun izleme yazılımının OfBiz kütüphanesini kullandığını ancak bu istismarın platformda başarılı bir şekilde yürütülüp yürütülemeyeceğinin hala bilinmediğini söylüyor.

“Bu, her şirketin kendi ağını nasıl tasarladığına, yazılımı nasıl yapılandırdığına bağlı olacaktır” diyor. “Tipik bir altyapının internete dönük bu özelliğe sahip olmayacağını, bir tür VPN veya dahili erişim gerektireceğini söyleyebilirim.”

ASF güvenlik müdahale ekibi, her durumda şirketlerin gerekli adımları atması ve OfBiz kullandığı bilinen tüm uygulamalara en son sürümü yüklemesi gerektiğini söyledi.

“Apache OFBiz kullanan şirketlere önerimiz, sistemlere yalnızca ihtiyacı olan kullanıcılara erişim vermek, yazılımınızı düzenli olarak güncellemek ve bir güvenlik sorunu oluştuğunda yanıt verebilecek donanıma sahip olduğunuzdan emin olmak da dahil olmak üzere en iyi güvenlik uygulamalarını takip etmeleridir. tavsiyesi yayınlandı” dediler.