Düşündürücü bir soruyla başlayalım: Kredi kartı numarası, sosyal güvenlik numarası ve Elektronik Sağlık Kaydı (EHR) arasında, Karanlık bir web forumunda en yüksek fiyatı hangisi emrediyor?

Şaşırtıcı bir şekilde, bu EHR’dir ve fark çok açıktır: çalışmak, EHR’lerin her biri 1.000 $’a kadar satış yapabilirken, kredi kartı numarası için sadece 5 $ ve sosyal güvenlik numarası için ise 1 $ satılabiliyor. Nedeni basit: Kredi kartı iptal edilebilse de kişisel verileriniz iptal edilemez.

Bu önemli değer farklılığı, sağlık sektörünün neden siber suçlular için birincil hedef olmaya devam ettiğinin altını çiziyor. Sektörün zengin hassas veri deposu, kâr odaklı saldırganlar için kazançlı bir fırsat sunuyor. 12 yıldır sağlık hizmetleri, diğer sektörlerle karşılaştırıldığında ihlal başına en yüksek ortalama maliyetle karşı karşıya kaldı. İhlal başına ortalama 10 milyon doları aşanOrtalama maliyeti 6 milyon dolar civarında olan finans sektörünü bile geride bırakıyor.

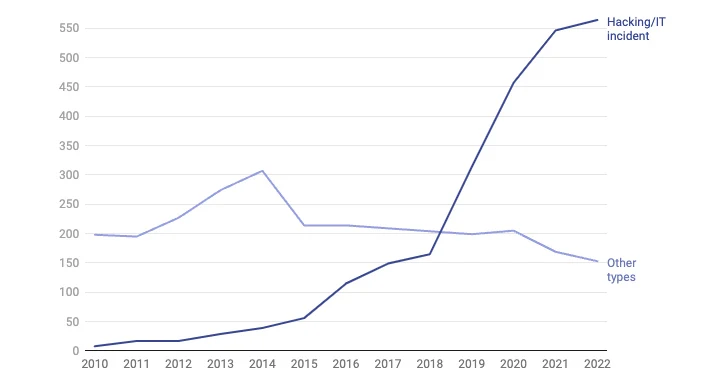

Bu sorunun ciddiyeti, rapor edilen “hackleme veya BT olaylarının” üç kattan fazla artmasıyla da ortaya çıkıyor. ABD Sağlık ve İnsani Hizmetler Bakanlığı (HSS) 2018’den 2022’ye.

|

| Yasa uyarınca ABD Sağlık ve İnsani Hizmetler Bakanlığı’na (HHS) bildirilen ihlallerin sayısı. Bilgisayar korsanlığı veya BT olayı, teknik müdahaleyi içeren bir ihlal türüdür. Kaynak: HHS İhlal Portalı |

Bu senaryodaki birincil düşman, iyi bilinen bir tehdittir: fidye yazılımı. Bu tür siber saldırılar giderek daha fazla sağlık sektörünü hedef alıyor ve hasta bakımının kritik doğasından yararlanarak baskı oluşturuyor. Fidye yazılımı kartelleri, çeşitli faktörler nedeniyle sağlık sektörünü ideal bir hedef olarak görüyor:

Teşhis araçları, teletıp, giyilebilir sağlık cihazları ve dijital görüntüleme dahil olmak üzere tıbbi teknolojideki yenilikler, dijital sistemlere olan bağımlılığın artmasına neden oldu.

- Yüksek Dijitalleşme: Sağlık sektörü, birçok üçüncü tarafın EHR’ler gibi çok hassas verileri manipüle ettiği inovasyonla yönlendirilmektedir.

- Kaynak Kısıtlamaları: Pek çok sağlık kuruluşu, personel yetersizliğinden ve siber güvenlik uzmanlığı eksikliğinden dolayı sıkıntı çekiyor ve bu durum (genellikle eski) BT ortamlarını saldırılara karşı savunmasız bırakıyor.

- Yüksek Bahisler: Hasta bakımını sürdürme zorunluluğu, sağlık kuruluşlarının fidye ödemesi konusunda güçlü teşvikler yaratarak onları cazip hedefler haline getiriyor.

Bu zorluklara rağmen durum tamamen vahim değil. Hassas verileri korumaya yönelik temel stratejilerden biri, bir saldırganın zihniyetini benimsemektir. Bu yaklaşım, potansiyel saldırganların maliyet-fayda hesabına ışık tutar, hangi varlıkları hedef alabileceklerini ve olası saldırı yöntemlerini belirler.

Bu bağlamda önemli bir farkındalık, tehditlerin doğasının mutlaka daha karmaşık hale gelmediğidir; bunun yerine saldırı yüzeyi (potansiyel güvenlik açığı noktaları aralığı) genişledi. Varlık envanterine odaklanarak ve saldırı yüzeyini izleyerek kuruluşlar stratejik bir avantaj elde edebilir. Kendi sistemlerini saldırganın bakış açısından görmek, potansiyel tehditleri tahmin etmelerine ve bunlara karşı koymalarına olanak tanıyarak durumu etkili bir şekilde saldırganların aleyhine çevirir.

Fidye yazılımı nasıl çalışır?

Bilgisayar korsanlarının, siyah kapşonlu giymiş, milyonlarca dolarlık siber soygunlar gerçekleştiren yalnız kişiler olduğu yönündeki basmakalıp imaj, büyük ölçüde bir efsane. Günümüzün siber suç ortamı çok daha karmaşıktır ve kendi sektörleri ve uzmanlıkları olan bir endüstriyi andırmaktadır. Bu evrim, fidye yazılımını bir bilgisayar korsanına dönüştüren anonim ağlar ve dijital para birimleri tarafından kolaylaştırılmıştır. metalaştırılmış iş.

Siber suçlar gerçekten de daha organize hale geldi ancak temel taktikler büyük ölçüde değişmedi. Birincil strateji hâlâ istismar etmeyi içeriyor insan hataları ve geniş yazılım ekosistemindeki “düşük seviyedeki” güvenlik açıklarından yararlanmak.

Siber suçluların zihniyetine ilişkin önemli bir anlayış, onların bir işletme olarak faaliyet gösterdiklerini kabul etmektir. Hedeflerine ulaşmak için her zaman en uygun maliyetli ve basit yöntemleri tercih ederler. Bu, BT ortamlarına ilk erişimin sağlanması ve daha sonra çeteler, bağlı kuruluşlar, ulus devletler ve hatta diğer İlk Erişim Komisyoncuları (IAB’ler) gibi diğer suç kuruluşlarına satılması gibi alanlarda uzmanlaşmayı da içerir.

İronik bir şekilde, web uygulamalarını hacklemek, kamuya açık verileri kâr amacıyla kullanma şeklindeki daha basit stratejiyle karşılaştırıldığında neredeyse modası geçmiş görünebilir. Bunun çarpıcı bir örneği, 23andMe müşterilerinin genetik kayıtlarının ihlali. Bu ihlal doğrudan bilgisayar korsanlığının sonucu değildi; bunun yerine, saldırgan diğer sitelerden sızdırılan kimlik bilgilerini kullanmış, verilere erişmiş ve ardından karanlık ağda bu verilerden para kazanmıştır.

Bu tür yararlanılabilir verilerin kaynağı genellikle şaşırtıcı derecede basittir. API anahtarları, belirteçler ve diğer geliştirici kimlik bilgileri (“sırlar”) dahil olmak üzere hassas bilgiler GitHub gibi platformlarda sıklıkla açığa çıkar. Bu kimlik bilgileri, kazançlı verilere doğrudan erişim sağladıkları için özellikle değerlidir ve bu da onları kolay kazanç elde etmek isteyen siber suçluların başlıca hedefi haline getirir.

Sırları onlardan önce yakalamak neden cankurtaran olabilir?

2022’de GitHub’da 10 milyon sırrın sızdırıldığı ortaya çıktı. rapor edildi GitGuardian güvenlik firması tarafından. Bu, bir önceki yıla göre %67’lik bir artışı temsil ediyor ve kabaca şunu gösteriyor: her on kod yazarından biri Bu dönemde sırlar ortaya çıktı.

Bu keskin artış, modern yazılım tedarik zincirlerindeki sırların yaygın doğasına bağlanabilir. Bulut hizmetleri, web uygulamaları ve IoT cihazları gibi çeşitli BT bileşenlerini bağlamak için gerekli olan bu sırlar, aynı zamanda gözetimden kaçmaya ve önemli güvenlik riskleri haline gelmeye de eğilimlidir. Siber suçlular, dahili BT sistemlerine erişim ve hatta doğrudan giriş sağlayabildikleri için sızdırılan bu sırların değerinin son derece farkındadırlar. terabaytlarca korumasız veri.

Tarafından yapılan son açıklama Becton Dickinson (BD) tarafından rapor edildiği üzere, FACSChorus yazılımındaki yedi güvenlik açığından HIPAA Dergisi, sağlık sektöründe devam eden uygulama güvenliği zorluklarını net bir şekilde hatırlatıyor. Dikkate değer bir güvenlik açığı, CVE-2023-29064yetkisiz kullanıcılara potansiyel olarak yönetici ayrıcalıkları verebilecek, düz metin halinde sabit kodlanmış bir sır içeriyordu.

Bu tür güvenlik açıklarına karşı savunma yapmak için kuruluşların aşağıdakileri benimsemesi önemlidir: sürekli tetikte olma duruşu. Kuruluşunuzun GitHub gibi platformlardaki varlığını otomatik olarak izlemek, sırların açığa çıkmasından kaynaklanan sürprizleri önlemek açısından kritik öneme sahiptir. Dijital altyapınızdaki açığa çıkan varlıkları, yanlış yapılandırılmış veri depolama alanlarını veya sabit kodlanmış kimlik bilgilerini belirlemek için kapsamlı bir araştırma yürüten özel bir ekibin olması da aynı derecede önemlidir.

Proaktif önlemlerin alınması önemlive pratik bir adım, ücretsiz bir ücretsiz hediyeyi düşünmektir. GitHub saldırı yüzeyi denetimi GitGuardian tarafından sağlanmıştır. Böyle bir denetim, kuruluşun GitHub’daki dijital ayak izinin değerlendirilmesi de dahil olmak üzere değerli bilgiler sunabilir. Profesyonel e-postaları kullanan aktif geliştiricilerin sayısını, kuruluşla bağlantılı potansiyel sızıntıların boyutunu ve Kötü niyetli aktörler tarafından istismar edilebilecek olanları belirleyin.

Ayrıca siber güvenlik duruşunuzu daha da güçlendirmek için honeytokenleri güvenlik stratejinize entegre etmeniz tavsiye edilir. Bal belirteçleri Yetkisiz erişimi cezbedip tespit edebilen bir tuzak görevi görerek ihlallerin Ortalama Tespit Süresini (MTTD) önemli ölçüde azaltır. Bu yaklaşım ek bir güvenlik katmanı ekleyerek şunların yapılmasına yardımcı olur: potansiyel saldırganların erişimini kontrol altına almak ve bir ihlalin etkisini hafifletmek.

Sarmak

Değerli verilerden oluşan bir hazineye sahip olan sağlık sektörü, kendisini zor bir durumda buluyor. Siber tehditlerle mücadelede kilit nokta. Siber suçluların taciz ettiği bu sektör, on yılı aşkın süredir ihlaller nedeniyle en yüksek ortalama maliyetlere katlanıyor. Öne çıkan tehdit, karmaşık, iş benzeri operasyonlara dönüşen fidye yazılımı gruplarından geliyor. Bu tehlikelere karşı koymak için sağlık kuruluşlarının dikkatli ve proaktif stratejiler benimsemesi gerekiyor. Bunların arasında anahtar dijital ayak izlerinin düzenli olarak izlenmesi GitHub gibi platformlarda ve açığa çıkan varlıkları belirlemek ve bunlara karşı koruma sağlamak için kapsamlı araştırmalar yürütmek. Bu yaklaşım hasta verilerinin ve mahremiyetinin korunması açısından hayati öneme sahiptir. Ücretsiz gibi hizmetlerden yararlanma GitHub saldırı yüzeyi denetimi potansiyel güvenlik açıklarına ilişkin paha biçilmez bilgiler sağlayabilir.

Teknoloji gelişmeye devam ettikçe siber güvenlik tehditlerinin doğası da kaçınılmaz olarak gelişecektir. Sağlık sektörünün bu zorlukların önünde kalması zorunludur. Bu, yalnızca en son güvenlik teknolojilerinin uygulanmasını değil, aynı zamanda tüm personel arasında bir güvenlik farkındalığı kültürünün geliştirilmesini de içerir.