Saldırıların en son gelişimi olarak tanımlanan kötü amaçlı kodu gizlemek için web sitelerinin varsayılan 404 hata sayfasını manipüle eden gelişmiş bir Magecart kampanyası gözlemlendi.

Akamai’ye göre faaliyet Magento ve WooCommerce web sitelerini hedef alıyor ve kurbanlardan bazıları gıda ve perakende sektörlerindeki büyük kuruluşlara ait.

Akamai güvenlik araştırmacısı Roman Lvovsky, “Bu kampanyada, kötü amaçlı kod pasajının birinci taraf kaynaklarından birine enjekte edilmesi nedeniyle tespit ettiğimiz tüm kurban web siteleri doğrudan istismar edildi.” söz konusu Pazartesi analizinde.

Bu, kodun doğrudan HTML sayfalarına veya web sitesinin bir parçası olarak yüklenen birinci taraf komut dosyalarından birine eklenmesini içerir.

Saldırılar, ziyaretçilerin ödeme sayfalarına girdiği hassas bilgileri yakalamak ve uzak bir sunucuya sızdırmak için yükleyici kodunun çalışma zamanı sırasında ana veri yükünü aldığı çok aşamalı bir zincir aracılığıyla gerçekleştirilir.

Lvovsky, “Saldırıyı üç parçaya ayırmanın amacı, saldırıyı tespit edilmesini zorlaştıracak şekilde gizlemektir” dedi. “Bu, saldırıyı daha gizli hale getiriyor ve hedeflenen web sitesinde bulunabilecek güvenlik hizmetleri ve harici tarama araçları tarafından tespit edilmesini daha zor hale getiriyor.”

“Bu, saldırının tam akışının yalnızca özel olarak hedeflenen sayfalarda etkinleştirilmesine olanak tanır; yani, saldırgan tarafından kullanılan gizleme önlemleri nedeniyle, tam saldırı akışının etkinleştirilmesi, yalnızca saldırganın amaçladığı yerde gerçekleşebilir. uygulamak.”

404 hata sayfalarının kullanılması, kampanyanın üç varyasyonundan biridir; diğer ikisi, hatalı biçimlendirilmiş bir HTML resim etiketinin içindeki skimmer kodunu gizler. hata durumunda öznitelik ve kendini gizleyen bir satır içi komut dosyası olarak Meta Piksel kod parçacığı.

Sahte Meta Piksel kodu, web sitesinin kendi dizininden, görüntü ikili dosyasının sonuna eklenen Base64 kodlu bir dize içeren ve kodu çözüldüğünde, dışarıya ulaşan bir JavaScript kodu parçasını temsil eden bir PNG görüntüsü getirir. ikinci aşama yükünü almak için aktör kontrollü bir alana.

Lvovsky, “Bu kod, kullanıcının hassas kişisel ve kredi kartı verilerini okumak ve bunları skimmer’ın C2 sunucusuna geri iletmek amacıyla hedeflenen hassas sayfada çeşitli kötü amaçlı faaliyetler yürütmekten sorumludur.” dedi.

Bu tekniklerin her ikisi de statik analiz ve harici tarama gibi güvenlik önlemlerini atlatmak ve saldırı zincirinin ömrünü etkili bir şekilde uzatmak için tasarlanmıştır.

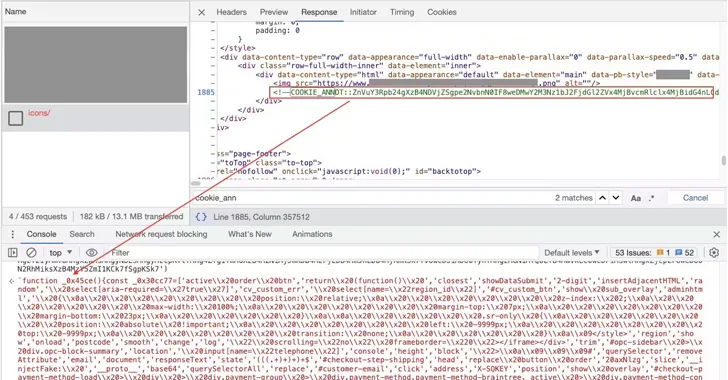

Ancak, hedeflenen web sitesindeki varsayılan hata sayfasından yararlanarak alışılmadık gizleme tekniğiyle öne çıkan üçüncü yükleyici çeşididir. Satır içi bir komut dosyası veya sahte bir Meta Piksel kodu olarak görünen bu kod, web sitesinde var olmayan bir URL’ye bir GET isteği göndererek “404 Bulunamadı” cevap.

Bu yanıt, içinde skimmer kodunu gizleyen değiştirilmiş bir hata sayfasına işaret ediyor. Skimmer, Base64 kodlu bir dize biçiminde daha sonraki sızıntı için verileri yakalamak üzere ödeme sayfalarına benzer bir ödeme formu yerleştirerek çalışır.

Lvovsky, “Hedeflenen bir web sitesinin varsayılan 404 hata sayfasını değiştirme fikri, Magecart aktörlerine gelişmiş gizleme ve kaçınma için çeşitli yaratıcı seçenekler sunabilir” dedi.

“404 sayfasına giden birinci taraf yoluna yapılan istek, İçerik Güvenliği Politikası başlıklarını ve sayfadaki ağ isteklerini aktif olarak analiz eden diğer güvenlik önlemlerini atlayabilen başka bir kaçırma tekniğidir.”