Arkasındaki tehdit aktörleri ShellBot kötü yönetilen Linux SSH sunucularına sızmak ve DDoS kötü amaçlı yazılımını dağıtmak için onaltılık gösterime dönüştürülmüş IP adreslerinden yararlanıyor.

AhnLab Güvenlik Acil Durum Müdahale Merkezi (ASEC) “Genel akış aynı kalıyor ancak tehdit aktörünün ShellBot’u yüklemek için kullandığı indirme URL’si normal IP adresinden onaltılık değere dönüştü.” söz konusu bugün yayınlanan yeni bir raporda.

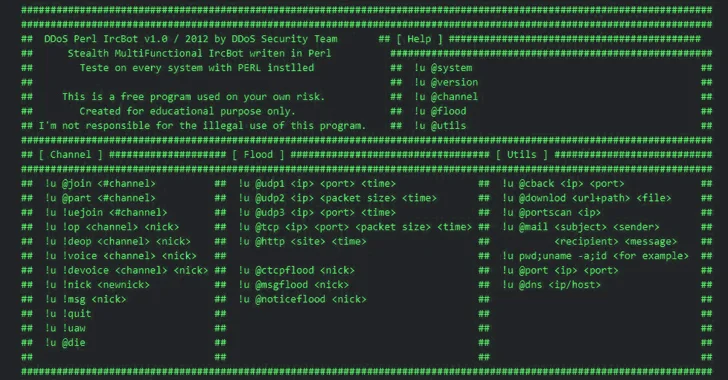

PerlBot adıyla da bilinen ShellBot’un, zayıf SSH kimlik bilgilerine sahip sunuculara bir güvenlik açığı kullanarak sızma yaptığı biliniyor. sözlük saldırısıkötü amaçlı yazılımın DDoS saldırıları düzenlemek ve kripto para birimi madencilerini dağıtmak için bir kanal olarak kullanıldığı.

Perl’de geliştirilen kötü amaçlı yazılım, bir komuta ve kontrol (C2) sunucusuyla iletişim kurmak için IRC protokolünü kullanıyor.

ShellBot’u içeren en son gözlemlenen saldırıların, kötü amaçlı yazılımı, 39.99.218’e karşılık gelen hxxp://0x2763da4e/ onaltılık IP adreslerini kullanarak yüklediği tespit edildi.[.]78 – URL tabanlı algılama imzalarından kaçma girişimi olarak görülüyor.

ASEC, “İndirme için curl kullanımı ve tıpkı web tarayıcıları gibi onaltılı sayıyı destekleme yeteneği nedeniyle, ShellBot bir Linux sistem ortamına başarılı bir şekilde indirilebilir ve Perl aracılığıyla çalıştırılabilir” dedi.

Bu gelişme, ShellBot’un Linux sistemlerine yönelik saldırılar başlatmak için istikrarlı bir şekilde kullanıldığına tanık olmaya devam ettiğinin bir işaretidir.

Ek kötü amaçlı yazılım yüklemek veya ele geçirilen sunucudan farklı türde saldırılar başlatmak için kullanılabilen ShellBot sayesinde, kullanıcıların güçlü parolalara geçmeleri ve kaba kuvvet ve sözlük saldırılarına direnmek için bunları düzenli aralıklarla değiştirmeleri önerilir.

Açıklama aynı zamanda ASEC’in, saldırganların Lumma Stealer ve RedLine Stealer olarak bilinen bir türevi bilgi hırsızı kötü amaçlı yazılımını dağıtmak amacıyla Konu Adı ve Veren Adı alanları için alışılmadık derecede uzun dizelere sahip anormal sertifikaları silah haline getirdiğini ortaya çıkarmasıyla geldi. Rekor kıran.

ASEC, “Bu tür kötü amaçlı yazılımlar, arama motorları (SEO zehirlenmesi) aracılığıyla kolayca erişilebilen kötü amaçlı sayfalar aracılığıyla dağıtılıyor ve çok sayıda belirsiz kullanıcı için tehdit oluşturuyor.” söz konusu. “Bu kötü amaçlı sayfalar öncelikle diziler, keygenler ve crackler gibi yasa dışı programlarla ilgili anahtar kelimeler kullanıyor.”