Genel Keşif Bürosu’na (RGB) bağlı Kuzey Kore ulus-devlet aktörleri, gerçek IP adreslerini ifşa eden bir operasyonel güvenlik (OPSEC) hatasının ardından JumpCloud saldırısına atfedildi.

Google’ın sahip olduğu tehdit istihbaratı firması Mandiant, etkinliği, çarpıcı blockchain ve kripto para sektörleri geçmişine sahip bir grup olan Jade Sleet ve TraderTraitor olarak zaten izlenen kümelerle muhtemelen örtüşen UNC4899 adı altında izlediği bir tehdit aktörüne bağladı.

UNC4899 ayrıca, bu Mart ayının başlarında hedeflenen şirketlerden istihbarat toplamak ve kripto para birimini çekmek için bir dizi kampanya yürüttüğü için maskesi düşürülen Kore Demokratik Halk Cumhuriyeti (DPRK) ile ilişkili başka bir bilgisayar korsanlığı ekibi olan APT43 ile de örtüşüyor.

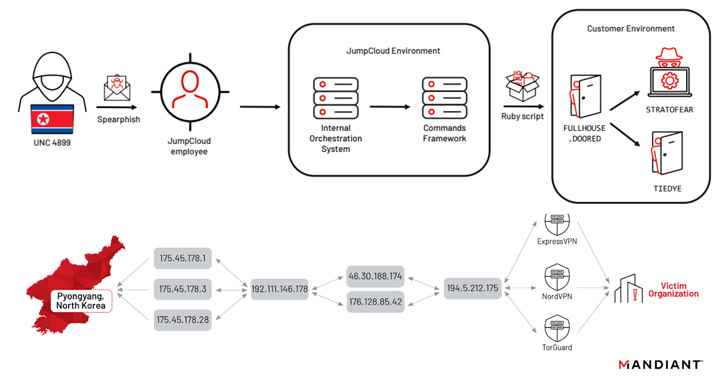

Muhalif kolektifin modus operandi’si, Operasyonel Röle Kutularının (ORB’ler) saldırganın gerçek çıkış noktasını gizlemek için ticari VPN sağlayıcıları ile birlikte L2TP IPsec tünellerini kullanarak ve ticari VPN hizmetleri son atlama görevi görerek.

Şirket, “KDHC tehdit aktörlerinin bu son sekmeyi kullanmadığı veya kurbanın ağında operasyonlar yürütürken yanlışlıkla bunu kullanmadığı birçok durum oldu.” söz konusu Pazartesi günü yayınlanan bir analizde, “UNC4899’un 175.45.178’den doğrudan saldırgan tarafından kontrol edilen bir ORB’ye bağlandığını” gözlemlediğini ekledi.[.]0/24 alt ağ.”

JumpCloud’a yönelik izinsiz giriş, 22 Haziran 2023’te bir saldırının parçası olarak gerçekleşti. gelişmiş mızraklı kimlik avı kampanyası yazılım tedarik zinciri saldırısı olarak adlandırılan olayda beşten az müşteriyi ve 10’dan az sistemi ihlal etmek için yetkisiz erişimden yararlandı.

Mandiant’ın bulguları, JumpCloud’un etkilenen müşterilerinden birine, adsız bir yazılım çözümleri varlığına yönelik bir siber saldırının ardından başlatılan bir olay yanıtına dayanmaktadır ve başlangıç noktası, 27 Haziran 2023’te JumpCloud aracısı aracılığıyla yürütülen kötü amaçlı bir Ruby betiği (“init.rb”)dir.

Olayın dikkate değer bir yönü, macOS Ventura 13.3 veya 13.4.1 sürümlerini çalıştıran dört Apple sistemini hedef alması, Kuzey Koreli aktörlerin son aylarda platform için özel olarak hazırlanmış kötü amaçlı yazılımları geliştirmeye devam eden yatırımlarının altını çiziyor.

Şirket, “İlk erişim, JumpCloud’dan ödün verilerek ve komut çerçevelerine kötü amaçlı kod eklenerek elde edildi” dedi. “En az bir örnekte, kötü amaçlı kod, JumpCloud aracısı aracılığıyla yürütülen hafif bir Ruby betiğiydi.”

Komut dosyası, kendi adına, FULLHOUSE.DORED adlı ikinci aşama bir yükü indirmek ve yürütmek için tasarlandı ve bunu STRATOFEAR ve TIEDYE gibi ek kötü amaçlı yazılımları dağıtmak için bir kanal olarak kullandı ve ardından izleri örtmek amacıyla önceki yükler sistemden kaldırıldı –

- FULLHOUSE.KAPILI – HTTP kullanarak iletişim kuran ve kabuk komut yürütme, dosya aktarımı, dosya yönetimi ve işlem enjeksiyonu desteğiyle birlikte gelen AC/C++ tabanlı birinci aşama arka kapı

- STRATEKOFEAR – Temel olarak sistem bilgilerini toplamak ve uzak bir sunucudan veya diskten yüklenen daha fazla modülü alıp yürütmek için tasarlanmış ikinci aşama modüler bir implant

- BAĞLI – Ek yükler çalıştırmak, temel sistem bilgilerini toplamak ve kabuk komutlarını yürütmek için uzak bir sunucuyla iletişim kurabilen ikinci aşama Mach-O yürütülebilir dosyası

TIEDYE’nin ayrıca, TCP üzerinden özel bir ikili protokol aracılığıyla iletişim kuran ve ters kabuk, dosya aktarımı, süreç oluşturma ve süreç sonlandırma yapabilen C++ ile yazılmış bir arka kapı olan RABBITHUNT ile benzerlikler gösterdiği söyleniyor.

Mandiant, “JumpCloud’u hedef alan kampanya ve daha önce bildirilen, bu yılın başlarında Trading Technologies X_TRADER uygulamasını ve 3CX Masaüstü Uygulaması yazılımını etkileyen DPRK tedarik zinciri uzlaşması, bu operasyonların aşağı yönlü kurbanları tehlikeye atmak için hizmet sağlayıcılara erişim sağlamaya yönelik ardışık etkilerini örnekliyor” dedi.

“Her iki operasyon da finansal olarak motive olmuş KDHC aktörleriyle bağlarından şüpheleniyor, bu da DPRK operatörlerinin kripto para birimini ve fintech ile ilgili varlıkları hedeflemeye yönelik artan çabaların bir parçası olarak belirli varlıkları hedeflemek için tedarik zinciri TTP’leri uyguladığını gösteriyor.”

Gelişme, GitHub’ın Blockchain, kripto para birimi, çevrimiçi kumar ve siber güvenlik şirketlerinde çalışan çalışanları npm’de barındırılan kötü amaçlı paketlere dayanan bir GitHub deposunda barındırılan kodu yürütmeleri için kandırmak için TraderTraitor aktörü tarafından düzenlenen bir sosyal mühendislik saldırısı konusunda uyarmasından günler sonra geldi.

Bulaşma zincirinin, aktör tarafından kontrol edilen bir etki alanından bilinmeyen bir ikinci aşama yükü indirmek için kötü niyetli npm bağımlılıklarından yararlandığı bulundu. O zamandan beri paketler kaldırıldı ve hesaplar askıya alındı.

Phylum, “Çiftler halinde yayınlanan tanımlanmış paketler, belirli bir sırada kurulum gerektirdi ve ardından, uzak bir sunucudan son bir kötü amaçlı yükün indirilmesini kolaylaştıran bir belirteç aldı.” söz konusu aynı kampanyada kullanılan yeni npm modüllerinin keşfini detaylandıran yeni bir analizde.

“Bu ekosistemlerin sunduğu geniş saldırı yüzeyini göz ardı etmek zor. Günümüz dünyasında bir geliştiricinin herhangi bir açık kaynak paketine güvenmemesi neredeyse imkansız. Bu gerçeklik, genellikle hırsızlar veya fidye yazılımları gibi kötü amaçlı yazılımların yaygın dağıtımı için patlama yarıçaplarını maksimize etmeyi amaçlayan tehdit aktörleri tarafından istismar ediliyor.”

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Pyongyang, yaptırım uygulanan nükleer silah programını beslemek için uzun süredir kripto para soygunlarını kullanırken, aynı anda rejimin siyasi ve ulusal güvenlik önceliklerini desteklemek için stratejik istihbarat toplamak için siber casusluk saldırıları düzenliyor.

Mandiant, “Kuzey Kore’nin istihbarat teşkilatı, ülkenin ihtiyaçlarına göre siber birimler oluşturma esnekliğine ve dayanıklılığına sahiptir.” kayıt edilmiş geçen sene. “Ayrıca altyapı, kötü amaçlı yazılım ve taktikler, teknikler ve prosedürlerdeki çakışmalar, siber operasyonları arasında paylaşılan kaynaklar olduğunu gösteriyor.”

Lazarus Group, bu bağlamda, uzaktan erişim truva atlarından fidye yazılımlarına ve amaca yönelik arka kapılara kadar her şeyi sağlamak için tasarlanmış saldırıları sürekli olarak düzenleyen ve ayrıca analizi engellemek ve takiplerini çok daha zorlaştırmak için taktik ve teknikleri değiştirmeye hazır olduğunu gösteren, üretken bir devlet destekli tehdit aktörü olmaya devam ediyor.

AhnLab Güvenlik Acil Durum Müdahale Merkezi’ne (ASEC) göre bu, yalnızca savunmasız Microsoft Internet Information Service (IIS) web sunucularını tehlikeye atma yeteneğiyle değil, aynı zamanda onları Güney Kore’yi hedef alan sulama deliği saldırılarında kötü amaçlı yazılım dağıtım merkezleri olarak kullanma becerisiyle örnekleniyor.

ASEC, “Tehdit aktörü, yama uygulanmamış sistemlere ilk erişim için sürekli olarak güvenlik açığı saldırılarını kullanıyor.” söz konusu. “Dünya çapında oldukça aktif olan en tehlikeli tehdit gruplarından biridir.”

Kuzey Kore’nin çıkarlarını etkileyen jeopolitik olaylar ve müzakereler hakkında eşit derecede bilgi toplamaya odaklanan ikinci bir RGB destekli grup, Kimsuky’dir. Chrome Uzak Masaüstü AppleSeed gibi arka kapılar aracılığıyla zaten güvenliği ihlal edilmiş ana bilgisayarlara uzaktan komuta etmek.

ASEC, “Kimsuky APT grubu, Koreli kullanıcılara yönelik hedef odaklı kimlik avı saldırılarını sürekli olarak başlatıyor” dedi. işaret etti bu ay. “Genellikle e-postalara eklenmiş gizli belge dosyaları aracılığıyla kötü amaçlı yazılım dağıtma yöntemleri kullanırlar ve bu dosyaları açan kullanıcılar mevcut sistemleri üzerindeki kontrolü kaybedebilir.”