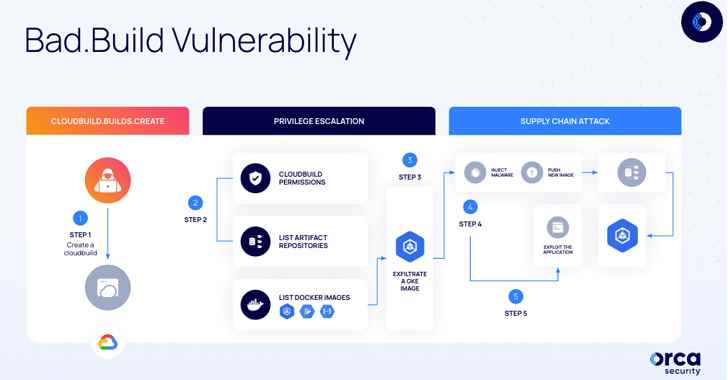

Siber güvenlik araştırmacıları, Google Cloud’da, kötü niyetli aktörlerin uygulama görüntülerini kurcalamasına ve kullanıcıları etkileyerek tedarik zinciri saldırılarına yol açmasına olanak tanıyan bir ayrıcalık yükseltme güvenlik açığını ortaya çıkardı.

adlı mesele Kötü.İnşaköklü Google Cloud Build hizmetisorunu keşfeden ve bildiren bulut güvenlik firması Orca’ya göre.

Saldırganlar, kusuru kötüye kullanarak ve varsayılan Cloud Build hizmetinin kimliğine bürünmeyi etkinleştirerek, Google Artifact Registry’deki görüntüleri manipüle edebilir ve kötü amaçlı kod enjekte edebilir. söz konusu The Hacker News ile paylaşılan bir açıklamada.

“Manipüle edilmiş görüntülerden oluşturulan tüm uygulamalar daha sonra etkilenir ve hatalı biçimlendirilmiş uygulamaların müşterinin ortamlarına dağıtılması amaçlanırsa, risk tedarik eden kuruluşun ortamından müşterilerinin ortamlarına geçerek büyük bir tedarik zinciri riski oluşturur.”

Sorumlu ifşanın ardından Google, Veriliş ayrıcalık yükseltme vektörünü ortadan kaldırmayan ve bunu düşük önem dereceli bir sorun olarak tanımlayan kısmi bir düzeltme. Müşterinin başka bir işlem yapmasına gerek yoktur.

“Güvenlik Açığı Ödül Programımızı özellikle bunun gibi güvenlik açıklarını belirlemek ve düzeltmek için oluşturduk. Orca’nın ve daha geniş güvenlik topluluğunun bu programlara katılımını takdir ediyoruz. Araştırmacıların çalışmalarını takdir ediyoruz ve Haziran başında yayınlanan bir güvenlik bülteninde ana hatlarıyla belirtilen raporlarına dayalı bir düzeltme ekledik.” Google sözcüsü The Hacker News’e söyledi.

Tasarım kusuru, Cloud Build’in kullanıcılar adına bir proje için derlemeleri yürütmek üzere otomatik olarak bir varsayılan hizmet hesabı oluşturmasından kaynaklanır. Özellikle, hizmet hesabı, projedeki tüm izinlerin tam listesini içeren denetim günlüklerine erişim sağlayan aşırı izinlerle (“logging.privateLogEntries.list”) gelir.

Orca araştırmacısı Roi Nisimi, “Bu bilgiyi bu kadar kazançlı kılan şey, çevrede yanal hareketi ve ayrıcalık artışını büyük ölçüde kolaylaştırmasıdır.” Dedi. “Hangi GCP hesabının hangi eylemi gerçekleştirebileceğini bilmek, bir saldırının nasıl başlatılacağına ilişkin yapbozun büyük bir parçasını çözmekle eşdeğerdir.”

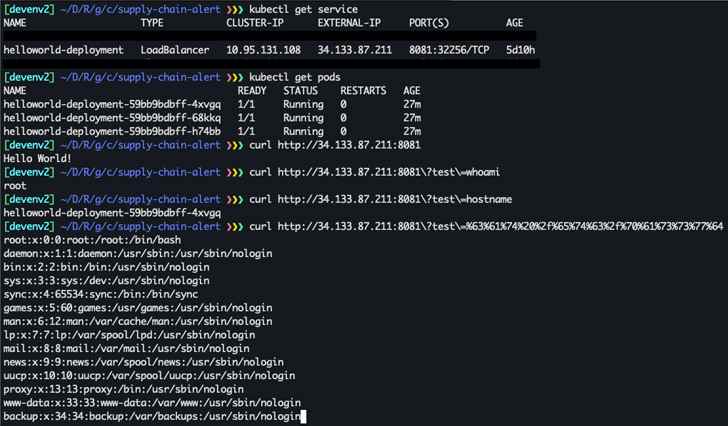

Bunu yaparken kötü niyetli bir aktör, Google Cloud Build hizmet hesabının kimliğine bürünmek ve yükseltilmiş ayrıcalıklar elde etmek, Google Kubernetes Engine (GKE) içinde kullanılan bir görüntüyü sızdırmak ve kötü amaçlı yazılım içerecek şekilde değiştirmek için başka yollarla zaten alınmış olan “cloudbuild.builds.create” iznini kötüye kullanabilir.

Nisimi, “Kötü amaçlı görüntü dağıtıldıktan sonra, saldırgan bundan yararlanabilir ve docker kapsayıcısında kök olarak kod çalıştırabilir” dedi.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Google tarafından uygulamaya konulan yama, Cloud Build hizmet hesabından logging.privateLogEntries.list iznini iptal ederek varsayılan olarak numaralandırılmış özel günlüklere erişimi engeller.

Bu, Google Cloud Platform’u etkileyen ayrıcalık yükseltme kusurlarının ilk kez bildirilişi değil. 2020’de Gitlab, Rhino Security Labs ve Praetorian detaylı çeşitli teknikler olabilirdi sömürülen bulut ortamlarını tehlikeye atmak için.

Müşterilerin, olası kötü niyetli davranışları tespit etmek için varsayılan Google Cloud Build hizmet hesabının davranışını izlemeleri ve olası riskleri azaltmak için en düşük ayrıcalık ilkesini (PoLP) uygulamaları önerilir.