Microsoft Azure Active Directory (AD) Açık Yetkilendirmede bir güvenlik açığı (OAuth) araştırmacılar, tam hesap devralma elde etmek için süreçten yararlanılmış olabileceğini söyledi.

Sorunu Nisan 2023’te keşfeden ve bildiren California merkezli kimlik ve erişim yönetimi hizmeti Descope, buna ad verdi. nOAuth.

Descope Baş Güvenlik Sorumlusu Omer Cohen, “nOAuth, Microsoft Azure AD çok kiracılı OAuth uygulamalarını etkileyebilecek bir kimlik doğrulama uygulama hatasıdır” dedi. söz konusu.

Yanlış yapılandırma, kötü niyetli bir aktörün Azure AD hesabındaki “İletişim Bilgileri” altındaki e-posta özniteliklerini nasıl değiştirebileceği ve bir kurban hesabını ele geçirmek için “Microsoft ile oturum aç” özelliğinden nasıl yararlanabileceği ile ilgilidir.

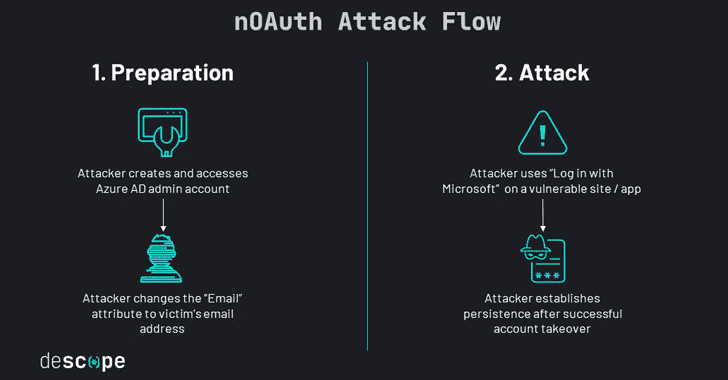

Saldırıyı gerçekleştirmek için bir saldırganın tek yapması gereken, bir Azure AD yönetici hesabı oluşturup bu hesaba erişmek ve e-posta adreslerini kurbanınkiyle değiştirmek ve güvenlik açığı bulunan bir uygulama veya web sitesinde çoklu oturum açma şemasından yararlanmaktır.

Cohen, “Uygulama, kullanıcı hesaplarını doğrulama olmaksızın birleştirirse, kurbanın bir Microsoft hesabı olmasa bile saldırgan artık kurbanın hesabı üzerinde tam denetime sahip olur” dedi.

Başarılı istismar, uygulamanın doğasına bağlı olarak, kalıcılığı ayarlamak, verileri sızdırmak ve diğer istismar sonrası faaliyetleri gerçekleştirmek için rakibe “açık bir alan” sağlar.

Bunun nedeni, bir e-posta adresinin Azure AD’de hem değiştirilebilir hem de doğrulanmamış olması ve Microsoft’un bir uyarı vermesini istemesidir. e-posta taleplerini kullanmamak yetkilendirme amacıyla.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Teknoloji devi, sorunu “Azure AD (AAD) uygulamalarında kullanılan güvensiz bir anti-kalıp” olarak nitelendirdi ve yetkilendirme için erişim belirteçlerinden e-posta talebinin kullanılması ayrıcalık artışına yol açabilir.

“Bir saldırgan, uygulamalara verilen belirteçlerdeki e-posta talebini tahrif edebilir” kayıt edilmiş. “Ayrıca, uygulamalar e-posta araması için bu tür iddiaları kullanırsa veri sızıntısı tehdidi ortaya çıkar.”

Ayrıca, doğrulanmamış bir etki alanı sahibine sahip bir e-posta adresi kullanan kullanıcılarla birlikte birkaç çok kiracılı uygulamayı tanımladığını ve bildirdiğini söyledi.