Araştırmacılar, kullanıcı kimlik doğrulamasını atlamak ve cihazların kontrolünü ele geçirmek için akıllı telefonlarda kaba kuvvet parmak izlerini kullanmak için kullanılabilecek ucuz bir saldırı tekniği keşfettiler.

adı verilen yaklaşım BrutePrintakıllı telefon parmak izi kimlik doğrulaması (SFA) çerçevesindeki iki sıfır gün güvenlik açığını silah haline getirerek başarısız biyometrik kimlik doğrulama girişimlerine karşı koyan sınırları atlar.

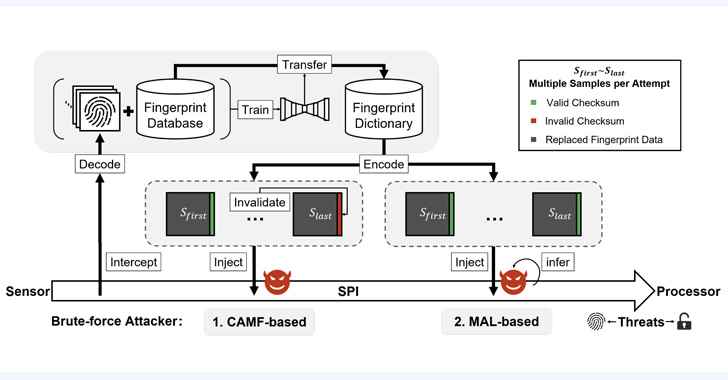

Kusurlar, Maçtan Sonra İptal (CAMF) ve Kilit Sonrası Maç (MAL), parmak izinin Seri Çevre Birim Arayüzü (SPI) üzerindeki parmak izi verilerinin yetersiz korunması nedeniyle ortaya çıkan kimlik doğrulama çerçevesindeki mantıksal kusurlardan yararlanır. sensörler.

Araştırmacılar Yu Chen ve Yiling He, “Parmak izi görüntü hırsızlığı için ortadaki adam (MitM) saldırıları yapmak için bir donanım yaklaşımı” ortaya çıkardı. söz konusu bir araştırma makalesinde. “BrutePrint, parmak izi sensörü ile TEE arasında aracı görevi görür [Trusted Execution Environment].”

Temelde amaç, bir eşleşme olana kadar sınırsız sayıda parmak izi görüntüsü gönderimi gerçekleştirebilmektir. Bununla birlikte, bir tehdit aktörünün söz konusu hedef cihaza zaten sahip olduğunu varsayar.

Ek olarak, saldırganın bir parmak izi veri tabanına ve bir mikrodenetleyici kartından ve bir parmak izi sensörü tarafından gönderilen verileri 15 $ gibi düşük bir ücretle saldırıyı gerçekleştirmek için ele geçirebilen bir otomatik tıklatıcıdan oluşan bir kuruluma sahip olmasını gerektirir.

Bu saldırıyı mümkün kılan iki güvenlik açığından ilki, güvenlik açıklarını geçersiz kılarak sistemin hataya dayanıklılık yeteneklerini artırmaya olanak sağlayan CAMF’dir. sağlama toplamı parmak izi verisi, böylece bir saldırgana sınırsız deneme hakkı verir.

Öte yandan MAL, çok sayıda tekrarlanan oturum açma girişiminin ardından bir kilitleme moduna girdiğinde bile, hedef cihazlardaki parmak izi görüntülerinin eşleşmelerini çıkarmak için bir yan kanalı kullanır.

Araştırmacılar, “Kilitleme modu, kilit açmayı devre dışı bırakmak için Keyguard’da daha fazla kontrol edilse de, kimlik doğrulama sonucu TEE tarafından yapıldı” dedi.

“Eşleşen bir örnek karşılandığında Başarı kimlik doğrulama sonucu hemen döndürüldüğünden, yan kanal saldırılarının yanıt süresi ve alınan görüntülerin sayısı gibi davranışlardan sonuç çıkarması mümkündür.”

Deneysel bir kurulumda BrutePrint, Apple, Huawei, OnePlus, OPPO, Samsung, Xiaomi ve vivo’dan 10 farklı akıllı telefon modeline göre değerlendirildi ve Android ve Harmony OSve iOS cihazlarda 10 ek deneme.

Bulgular, bir grup akademisyenin modern çipler üzerinde sistemlerde (SoC’ler) “yürütme hızı (yani frekans), güç tüketimi ve sıcaklık arasındaki üç yollu değiş tokuştan” yararlanan hibrit bir yan kanalı ayrıntılı olarak açıklamasıyla ortaya çıktı. GPU’lar, Chrome 108 ve Safari 16.2’ye karşı “tarayıcı tabanlı piksel çalma ve geçmiş koklama saldırıları” gerçekleştirecek.

denilen saldırı Sıcak Piksellerweb sitesi parmak izi saldırıları düzenlemek ve bir kullanıcının tarama geçmişini toplamak için JavaScript kodu kullanmak için bu davranıştan yararlanır.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Bu, oluşturma sürelerini ölçerek piksel renklerini sızdırmak ve bilgileri %94’e varan bir doğrulukla gizlice toplamak için hesaplama açısından ağır bir SVG filtresi tasarlayarak gerçekleştirilir.

Sorunlar Apple, Google, AMD, Intel, Nvidia, Qualcomm tarafından kabul edilmiştir. Araştırmacılar ayrıca “SVG filtrelerinin iframe’lere veya köprülere uygulanmasının yasaklanmasını” ve sensör okumalarına ayrıcalıksız erişimin engellenmesini öneriyor.

BrutePrint ve Hot Pixels de takip eder Google’ın keşif ile ilgili 10 güvenlik hatası Intel’in Trust Domain Uzantılarında (TDX) keyfi kod yürütme, hizmet reddi koşulları ve bütünlük kaybına yol açabilir.

İlgili bir notta, Intel CPU’lar da bulundu duyarlı değiştirmenin neden olduğu yürütme süresindeki değişiklikleri kullanan bir yan kanal saldırısına EFLAGS kaydı geçici yürütme sırasında önbelleğe güvenmeden verilerin kodunu çözmek için.