Siber casusluk aktörü şu şekilde izlendi: kör kartal güvenliği ihlal edilmiş sistemlerde NjRAT uzaktan erişim truva atının konuşlandırılmasına yol açan yeni bir çok aşamalı saldırı zincirine bağlanmıştır.

ThreatMon, “Grup, özel kötü amaçlı yazılım, sosyal mühendislik taktikleri ve mızraklı kimlik avı saldırıları dahil olmak üzere çeşitli gelişmiş saldırı teknikleri kullanmasıyla tanınıyor.” söz konusu Salı raporunda.

APT-C-36 olarak da anılan Blind Eagle, esas olarak Kolombiya’da özel ve kamu sektörü kuruluşlarına saldıran, İspanyolca konuşan şüpheli bir gruptur. Grup tarafından düzenlenen saldırılar Ekvador, Şili ve İspanya’yı da hedef aldı.

Check Point ve BlackBerry tarafından bu yıl belgelenen bulaşma zincirleri, BitRAT, AsyncRAT gibi emtia kötü amaçlı yazılım ailelerini ve bir Meterpreter yükü başlatabilen bellek içi Python yükleyicileri sağlamak için hedefli kimlik avı yemlerinin kullanıldığını ortaya çıkardı.

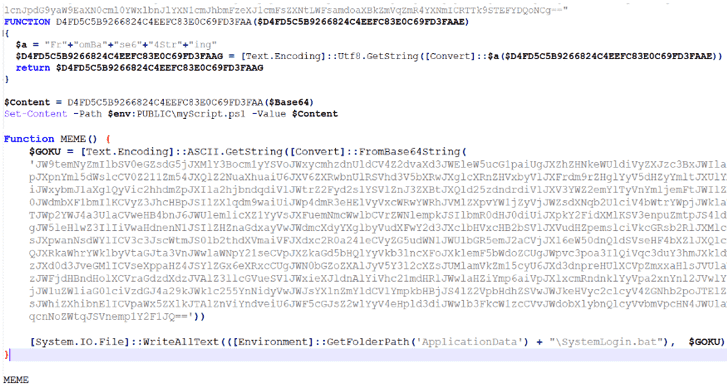

ThreatMon’un en son keşfi, Discord CDN’de barındırılan bir PowerShell betiğini yürütmek için bir JavaScript indiricisinin kullanılmasını gerektiriyor. Betik, sırayla, başka bir PowerShell betiğini ve bir Windows toplu iş dosyasını bırakır ve bir VBScript dosyasını Windows başlangıç klasörüne kaydeder. sebat elde etmek.

VBScript kodu daha sonra toplu iş dosyasını başlatmak için çalıştırılır ve daha sonra toplu iş dosyası daha sonra onunla birlikte teslim edilen PowerShell betiğini çalıştırmak için görünür hale getirilir. Son aşamada, çalıştırmak için PowerShell betiği kullanılır. njRAT.

Siber güvenlik firması, “Bladabindi olarak da bilinen njRAT, programın sahibinin son kullanıcının bilgisayarını kontrol etmesine izin veren kullanıcı arabirimi veya trojan içeren bir uzaktan erişim aracıdır (RAT)” dedi.