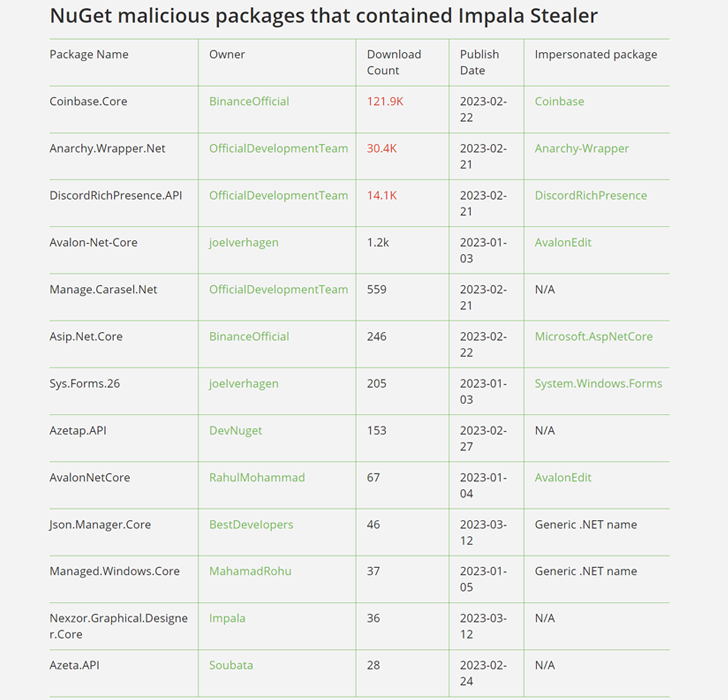

Siber güvenlik araştırmacıları, .NET geliştiricilerini hedef alan bir tedarik zinciri saldırısının parçası olarak 13 kötü amaçlı NuGet paketi aracılığıyla dağıtılan kripto para hırsızı kötü amaçlı yazılımın iç işleyişini ayrıntılı olarak açıkladı.

Geçen ayın sonlarında JFrog tarafından ortaya çıkarılan karmaşık yazım hatası kampanyası, sabit kodlu bir sunucudan bir sonraki ikili dosyayı almak için tasarlanmış PowerShell kodunu yürütmek için meşru paketlerin kimliğine büründü.

bu iki aşamalı saldırı kullanıcıların kripto para hesaplarına yetkisiz erişim sağlama yeteneğine sahip, Impala Stealer adlı .NET tabanlı kalıcı bir arka kapının konuşlandırılmasıyla sonuçlanır.

JFrog, The Hacker News’e verdiği demeçte, “Yük,” .NET AoT derlemesi “adlı çok nadir bir şaşırtma tekniği kullandı ve bu, “hazır” karartıcıları kullanmaktan çok daha gizlidir ve ikili dosyayı tersine çevirmeyi zorlaştırır.” ifade.

.AÇIK AoT derlemesi bir optimizasyon tekniği bu, uygulamaların önceden yerel koda derlenmesini sağlar. Yerel AOT uygulamaları ayrıca daha hızlı başlatma süresine ve daha küçük bellek ayak izine sahiptir ve .NET çalışma zamanı yüklü olmayan bir makinede çalışabilir.

İkinci aşama yükü, yürütülebilir dosyanın yeni sürümlerini uzak bir konumdan almasını sağlayan bir otomatik güncelleme mekanizmasıyla birlikte gelir. Discord veya Microsoft Visual Studio Code uygulamalarına JavaScript kodu enjekte ederek kalıcılık sağlar ve böylece hırsız ikili dosyasının başlatılmasını etkinleştirir.

İkili dosya daha sonra Exodus Wallet masaüstü uygulamasının kurulumunu aramaya devam eder ve hassas verileri toplayıp sabit kodlu bir Discord web kancasına sızdırmak için çeşitli HTML dosyalarına JavaScript kodu ekler.

JavaScript pasajı, zaten silinmiş olduğu bir çevrimiçi yapıştırma web sitesinden alınır. Bununla birlikte, kodun kullanıcı kimlik bilgilerini çalmak ve diğer ilgi çekici bilgilere erişmek için kullanılmış olabileceğinden şüpheleniliyor.

“Kötü aktörler, özel bir kötü amaçlı yük dağıtmak için yazım hatası teknikleri kullandı. […] JFrog Güvenlik Araştırması kıdemli direktörü Shachar Menashe, Exodus kripto cüzdanını hedef alan ve kod enjeksiyonu kullanarak kurbanın kimlik bilgilerini kripto para birimi borsalarına sızdıran bir yazılım.

Kimlik Çevresini Korumayı Öğrenin – Kanıtlanmış Stratejiler

Uzman liderliğindeki siber güvenlik web seminerimizle işletmenizin güvenliğini artırın: Kimlik Çevresi stratejilerini keşfedin!

“Araştırmamız hiçbir açık kaynak yazılım deposunun tamamen güvenilir olmadığını kanıtlıyor, bu nedenle yazılım tedarik zincirinin güvende kalmasını sağlamak için yazılım geliştirme yaşam döngüsünün her adımında güvenlik önlemleri alınmalıdır.”

Bulgular, Phylum’un 26 Mart 2023’te depoya yüklenen ve Google Chrome gibi web tarayıcılarının yanı sıra resmi uygulamadan Discord şifrelerini çalan bir kimlik bilgisi hırsızı barındırdığı tespit edilen mathjs-min adlı kötü amaçlı bir npm paketini ortaya çıkarmasıyla geldi. Cesur ve Opera.

Yazılım tedarik zinciri güvenlik firması, “Bu paket aslında yaygın olarak kullanılan Javascript matematik kitaplığı mathjs’nin değiştirilmiş bir sürümüdür ve çatallandıktan sonra kötü amaçlı kod enjekte edilmiştir.” söz konusu. “Değiştirilmiş sürüm daha sonra orijinal mathjs kitaplığının küçültülmüş bir sürümü olarak dağıtmak amacıyla NPM’de yayınlandı.”