Geliştiricilerin şifreler ve API anahtarları gibi kritik yazılım sırlarını sızdırma oranı yarı yarıya artarak GitHub depolarına yapılan her 1000 taahhütten 5,5’ine ulaştı.

Bu, sır yönetimi firması GitGuardian tarafından bu hafta yayınlanan bir rapora göre. Yüzde genel olarak küçük görünse de, şirket “2022 State of Secrets Sprawl” raporunda, toplamda 3 milyondan fazla benzersiz sır oluşturan, halka açık bir depoya sızan en az 10 milyon sır örneği tespit etti.

Genel parolalar, sırların çoğunluğunu (%56) oluştururken, üçte birinden fazlası (%38) API anahtarları, rastgele sayı oluşturucu çekirdekleri ve diğer hassas dizeleri içeren yüksek entropili bir sır içeriyordu.

Daha fazla şirket uygulama altyapısını ve operasyonlarını buluta taşıdıkça, API anahtarları, kimlik bilgileri ve diğer yazılım sırları, işletmelerinin güvenliği için kritik hale geldi. Bu sırlar sızdığında, sonuçlar yıkıcı veya en azından pahalı olabilir.

GitGuardian’da güvenlik ve geliştirici savunucusu olan Mackenzie Jackson, “Sırlar, herhangi bir işletmenin veya kuruluşun en önemli mücevherleridir – gerçekten tüm sistemlerinize ve altyapınıza erişim sağlayabilirler” diyor. “Risk, tüm sistem devralmalarından küçük veri teşhirlerine veya çeşitli başka şeylere kadar her şey olabilir.”

GitGuardian, “Bu tür milyonlarca anahtar, yalnızca kod paylaşım platformları gibi kamusal alanlarda değil, özellikle özel depolar veya kurumsal BT varlıkları gibi kapalı alanlarda da her yıl birikiyor.” “2022 State of Secrets Sprawl” raporunda belirtildi.

Ve bu özel alanlar bile savunmasız olabilir. Örneğin Ocak ayında, işbirliği ve mesajlaşma platformu Slack, kullanıcıları “sınırlı sayıda Slack çalışan jetonunun” bir tehdit aktörü tarafından çalındığı ve daha sonra özel kod havuzlarını indirdiği konusunda uyardı. Geçen Mayıs ayında, Salesforce’un bir yan kuruluşu olan bulut uygulama platformu sağlayıcısı Heroku, bir saldırganın GitHub ile entegre olmak için kullanılan OAuth belirteçlerine erişim sağladıktan sonra karma ve tuzlanmış bir parola veritabanını çaldığını kabul etti.

Altyapı — gibi … Hay aksi!

Sırların sızdırılmasındaki artışın nedenlerinden biri de şu: kod olarak altyapı (IaC) çok daha popüler hale geldi. IaC, altyapının manuel işlemler yerine kod aracılığıyla yönetilmesi ve sağlanmasıdır ve 2022’de GitHub depolarına aktarılan IaC ile ilgili dosya ve yapıtların sayısı %28 arttı. GitGuardian’a göre dosyaların büyük çoğunluğu (%83) Docker, Kubernetes veya Terraform için yapılandırma dosyalarından oluşuyor.

IaC, geliştiricilerin uygulamaları tarafından kullanılan sunucular, veritabanları ve yazılım tanımlı ağ iletişimi dahil olmak üzere altyapının yapılandırmasını belirlemesine olanak tanır. Jackson, tüm bu bileşenleri kontrol etmek için sırların genellikle gerekli olduğunu söylüyor.

“Saldırı yüzeyi genişlemeye devam ediyor” diyor. “Kod olarak altyapı bu yeni şey haline geldi ve popülariteyle patladı ve altyapının sırlara ihtiyacı var, bu yüzden kod olarak altyapı [files] genellikle sırlar içerir.”

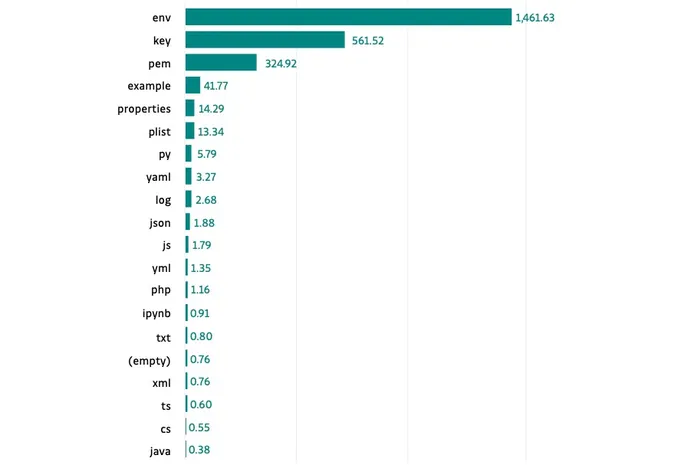

Ek olarak, hassas uygulama bilgileri için önbellek olarak yaygın olarak kullanılan üç dosya türü – .env, .key ve .pem – en hassas olarak kabul edilir ve dosya başına en fazla sır olarak tanımlanır. Jackson, geliştiricilerin neredeyse her zaman bu dosyaları halka açık bir depoda yayınlamaktan kaçınmaları gerektiğini söylüyor.

“Bu dosyalardan biri Git deponuzdaysa, güvenliğinizde açıkların olduğunu bilirsiniz” diyor. “Dosya sır içermese bile, asla orada olmamalılar. Orada olmadıklarından emin olmak için önleme ve orada olduklarını bilmek için yerinde uyarılar almalısınız.”

Bu nedenle şirketler, sistemleri ve dosyaları sırlar için sürekli olarak taramalı, görünürlük kazanmalı ve potansiyel tehlikeli dosyaları engelleme yeteneği kazanmalıdır, diye ekliyor Jackson.

“Görünürlüğe sahip olduğunuzdan emin olmak için tüm altyapınızı taramak istiyorsunuz” diyor. “Sonraki adımlar, mühendisleri ve geliştiricileri kontrol etmek için araçların uygulanmasını içerir … herhangi bir sır ortaya çıktığında bunları tespit etmek için.”