Güvenlik araştırmacıları, Siemens SIMATIC ve SIPLUS S7-1500 programlanabilir mantık denetleyicilerinde (PLC’ler), kötü niyetli bir aktör tarafından etkilenen cihazlara gizlice ürün yazılımı yüklemek ve bunların kontrolünü ele geçirmek için kullanılabilecek çok sayıda mimari güvenlik açığını ortaya çıkardı.

Tarafından keşfedildi Kırmızı Balon Güvenliğisorunlar şu şekilde izlenir: CVE-2022-38773 (CVSS puanı: 4.6), istismarın cihazın fiziksel olarak kurcalanmasını gerektirmesi ön koşulundan kaynaklanan düşük önem derecesi.

Şirket, kusurların “saldırganların korumalı tüm önyükleme özelliklerini atlamasına izin vererek işletim kodu ve verilerin kalıcı olarak keyfi olarak değiştirilmesine neden olabileceğini” söyledi. dedim. 100’den fazla model duyarlıdır.

Farklı bir şekilde ifade edilirse, zayıflıklar, açılışta bellenim için asimetrik imza doğrulamalarının olmamasının bir sonucudur ve saldırganın bütünlük korumalarını baltalarken kusurlu önyükleyici ve bellenimi yüklemesine etkili bir şekilde izin verir.

Bu tür değiştirilmiş bellenimi yüklemenin daha ciddi bir sonucu, tehdit aktörüne ısrarla kötü amaçlı kod yürütme ve herhangi bir kırmızı bayrak çıkarmadan cihazların tam kontrolünü ele geçirme yeteneği verebilmesidir.

Araştırmacılar, “Bu keşfin, endüstriyel ortamlar için potansiyel olarak önemli etkileri var, çünkü bu düzeltilemez donanım güven kökü güvenlik açıkları, S7-1500 işletim kodu ve verilerinin kalıcı olarak keyfi olarak değiştirilmesine neden olabilir.”

Siemens, bir danışma Bu hafta yayınlanan, planlanan herhangi bir yama olmadığını söyledi, ancak donanım kurcalanmasını önlemek için müşterileri etkilenen PLC’lere fiziksel erişimi güvenilir personelle sınırlamaya çağırdı.

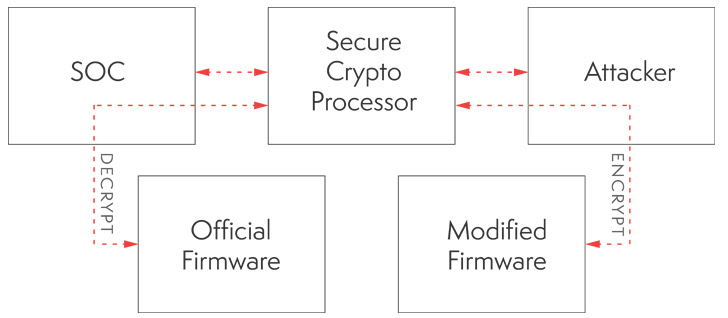

Bir üretici yazılımı güncellemesinin olmaması, korumalı önyükleme özelliklerini destekleyen kriptografik şemanın, özel bir fiziksel güvenli öğe çipine (adlandırılan) dönüştürülmesine atfedilir. ATECC108 Başlatma sırasında bellenimin bellekteki şifresini çözen CryptoAuthentication yardımcı işlemcisi).

Bu nedenle, cihaza fiziksel erişimi olan bir saldırgan, sabit yazılımın şifresini çözmek, yetkisiz değişiklikler yapmak ve truva atına bulaştırılmış sabit yazılımı fiziksel olarak veya bilinen bir uzaktan kod yürütme kusurundan yararlanarak PLC’ye yüklemek için kriptografik uygulamada tanımlanan sorunlardan yararlanabilir.

“Temel güvenlik açıkları — uygun olmayan donanım uygulamaları. [Root of Trust] özel kriptografik işlemci kullanan — yama uygulanamaz ve donanım fiziksel olarak değiştirilemez olduğu için bir üretici yazılımı güncellemesiyle düzeltilemez,” diye açıkladı araştırmacılar.

Ancak Alman otomasyon devi, güvenlik açığını gideren yenilenmiş bir “güvenli önyükleme mekanizması” ile gelen S7-1500 ürün ailesi için yeni donanım sürümlerini yayınlama sürecinde olduğunu söyledi.

Bulgular, endüstriyel güvenlik şirketi Claroty’nin geçen yıl Siemens SIMATIC cihazlarını etkileyen, sabit kodlu, küresel özel kriptografik anahtarları almak ve ürünü tamamen tehlikeye atmak için kullanılabilecek kritik bir kusuru ifşa etmesiyle geldi.