Açık kaynaklı jsonwebtoken (JWT) kitaplığında, başarılı bir şekilde yararlanılırsa hedef sunucuda uzaktan kod yürütülmesine yol açabilecek yüksek önem dereceli bir güvenlik açığı açıklandı.

“Bunu istismar ederek güvenlik açığıPalo Alto Networks Unit 42 araştırmacısı Artur Oleyarsh, “Saldırganlar, kötü amaçlarla oluşturulmuş bir JSON web belirteci (JWT) isteğini doğrulayarak bir sunucuda uzaktan kod yürütme (RCE) gerçekleştirebilir.” dedim Pazartesi raporunda.

şu şekilde izlendi: CVE-2022-23529 (CVSS puanı: 7.6), sorun kitaplığın 8.5.1 dahil ve altındaki tüm sürümlerini etkiliyor ve şu adreste ele alındı: sürüm 9.0.0 21 Aralık 2022’de sevk edildi. Açık, siber güvenlik şirketi tarafından 13 Temmuz 2022’de bildirildi.

olan jsonwebtoken geliştirildi ve sürdürüldü Okta’nın Auth0 ürünü, kullanıcıların yetkilendirme ve kimlik doğrulama için iki taraf arasında güvenli bir şekilde bilgi iletme aracı olarak JSON web belirteçlerinin kodunu çözmesine, doğrulamasına ve oluşturmasına olanak tanıyan bir JavaScript modülüdür. bitti Haftalık 10 milyon indirme npm yazılım kayıt defterinde bulunur ve 22.000’den fazla proje tarafından kullanılır.

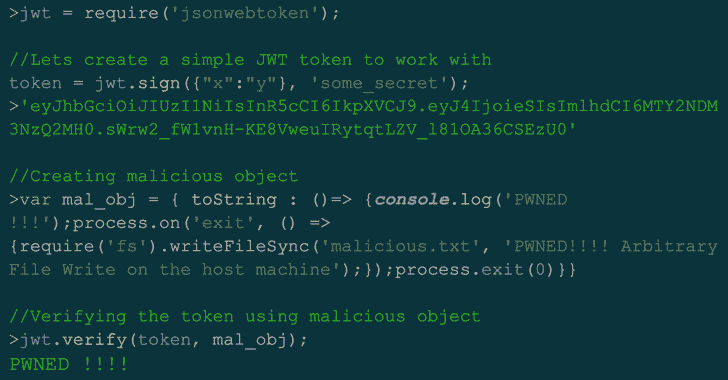

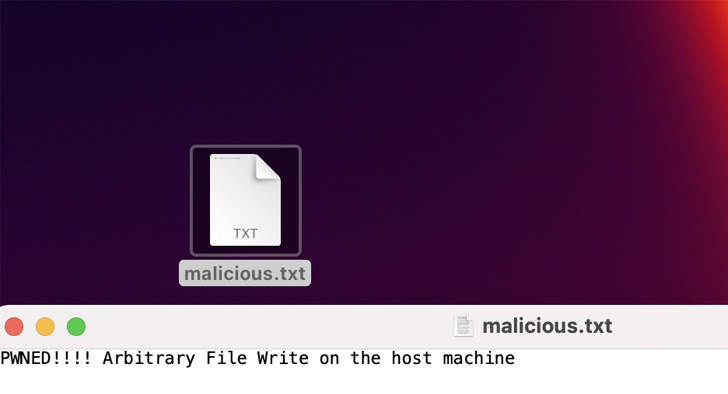

Bu nedenle, bir sunucuda kötü amaçlı kod çalıştırma yeteneği, gizlilik ve bütünlük garantilerini ihlal ederek potansiyel olarak kötü bir aktörün ana bilgisayardaki rasgele dosyaların üzerine yazmasına ve zehirli bir gizli anahtar kullanarak seçtikleri herhangi bir eylemi gerçekleştirmesine olanak sağlayabilir.

“Bununla birlikte, bu gönderide açıklanan güvenlik açığından yararlanmak ve secretOrPublicKey değeribir saldırganın gizli yönetim sürecindeki bir kusurdan yararlanması gerekecek,” diye açıkladı Oleyarsh.

Açık kaynak yazılımı, tehdit aktörlerinin tedarik zinciri saldırıları düzenlemesi için kazançlı bir ilk erişim yolu olarak giderek daha fazla ortaya çıktıkça, bu tür araçlardaki güvenlik açıklarının alt kullanıcılar tarafından proaktif bir şekilde tanımlanması, hafifletilmesi ve yamalanması çok önemlidir.

Daha da kötüsü, siber suçluların yeni ortaya çıkan kusurlardan yararlanmada çok daha hızlı hale gelmesi ve bir yama sürümü ile açıklardan yararlanmanın kullanılabilirliği arasındaki süreyi büyük ölçüde kısaltmasıdır. Microsoft’a göre, bir hatanın kamuya ifşa edilmesinden sonra vahşi ortamda bir istismarın tespit edilmesi ortalama olarak yalnızca 14 gün sürüyor.

Bu güvenlik açığı bulma sorunuyla mücadele etmek için Google, geçen ay, bir projenin tüm geçişli bağımlılıklarını tanımlamayı ve onu etkileyen ilgili eksiklikleri vurgulamayı amaçlayan açık kaynaklı bir yardımcı program olan OSV-Scanner’ı piyasaya sürdüğünü duyurdu.