bu Ahududu Robin solucan, en az Eylül 2022’den beri Latin Amerika, Avustralya ve Avrupa’da telekomünikasyon ve devlet dairesi sistemlerine yönelik saldırılarda kullanılıyor.

Trend Micro araştırmacısı Christopher So, “Ana yükün kendisi, karartma için 10’dan fazla katmanla doludur ve korumalı alan ve güvenlik analitiği araçlarını algıladığında sahte bir yük iletebilir.” söz konusu Salı günü yayınlanan bir teknik analizde.

Enfeksiyonların çoğu Arjantin’de tespit edildi ve bunu Avustralya, Meksika, Hırvatistan, İtalya, Brezilya, Fransa, Hindistan ve Kolombiya izledi.

Microsoft tarafından DEV-0856 olarak izlenen bir etkinlik kümesine atfedilen Raspberry Robin, birden çok tehdit aktörü tarafından LockBit ve Clop fidye yazılımı gibi yükleri teslim etmek için bir ilk erişim mekanizması olarak giderek daha fazla kullanılıyor.

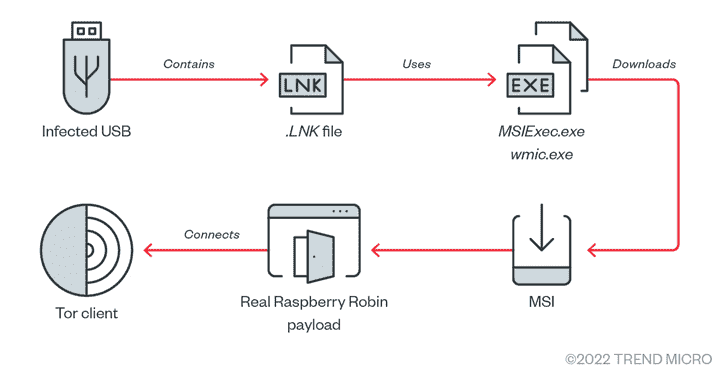

Kötü amaçlı yazılımın, istismar sonrası kolaylaştırmadan sorumlu ana yükü dağıtan hileli bir MSI yükleyici dosyasını indirmek için bir dağıtım vektörü olarak virüslü USB sürücülerine dayanmasıyla bilinir.

Raspberry Robin’in daha ayrıntılı analizi, “altı kez paketlenmiş bir yük yükleyiciye gömülü iki yükten oluşan” kötü amaçlı yazılımla, analizi önlemek için yoğun karartma kullanıldığını ortaya koyuyor.

Yük yükleyici, kendi adına, algılama çabalarını boşa çıkarmak için BrowserAssistant adlı bir reklam yazılımı olan tuzak yükü yüklemek üzere düzenlenir.

Korumalı alan ve analiz gözlemlenmezse, yasal yük kurulur ve daha sonraki komutları beklemek için içine gömülü özel bir TOR istemcisini kullanarak sabit kodlanmış bir .onion adresine bağlanmaya devam eder.

TOR istemci işlemi, dllhost.exe, regsvr32.exe ve rundll32.exe gibi meşru Windows işlemleri gibi görünerek, tehdit aktörünün radarın altından uçmak için gösterdiği önemli çabaların altını bir kez daha çiziyor.

Dahası, kötü amaçlı yazılımın gerçek rutini, Oturum 0a özel Windows oturumu gibi güvenlik risklerini azaltmak için hizmetler ve diğer etkileşimli olmayan kullanıcı uygulamaları için ayrılmıştır. paramparça saldırılar.

Trend Micro, Raspberry Robin ve LockBit fidye yazılımı tarafından kullanılan bir ayrıcalık yükseltme ve hata ayıklama önleme tekniğinde benzerlikler bulduğunu ve iki suç aktörü arasında potansiyel bir bağlantıya işaret ettiğini söyledi.

Şirket, “Raspberry Robin’in arkasındaki grup, LockBit’in de kullandığı bazı araçların üreticisidir,” diye teorileştirdi ve alternatif olarak “LockBit tarafından kullanılan tekniklerden sorumlu bağlı kuruluşun hizmetlerinden yararlandığını” ekledi.

Bununla birlikte, TOR alanından hiçbir veri döndürülmediği için izinsiz girişlerin bir keşif operasyonu olduğu görülüyor, bu da kötü amaçlı yazılımın arkasındaki grubun “dağıtımlarının ne kadar uzağa yayılabileceğini görmek için suları test ettiğini” gösteriyor.