Orta Doğu’yu hedef alan kötü niyetli bir kampanya muhtemelen şunlarla bağlantılıdır: Arka Kapı DiplomasisiÇin ile bağlantılı gelişmiş bir kalıcı tehdit (APT) grubu.

Bölgedeki bir telekom şirketine yönelik casusluk faaliyetinin, Microsoft Exchange Server’daki ProxyShell açıklarının başarılı bir şekilde kullanılmasıyla 19 Ağustos 2021’de başladığı söyleniyor.

İlk uzlaşma, yandan yükleme tekniklerine karşı savunmasız ikili dosyalardan yararlandı, ardından keşif yapmak, veri toplamak, ortamda yanal hareket etmek ve tespitten kaçmak için meşru ve ısmarlama araçların bir karışımı kullanıldı.

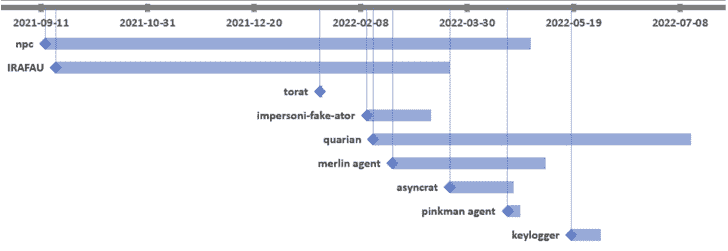

Bitdefender araştırmacıları Victor Vrabie ve Adrian Schipor, “Kötü niyetli araçların dosya öznitelikleri, tehdit aktörleri tarafından dağıtılan ilk araçların NPS proxy aracı ve IRAFAU arka kapısı olduğunu gösterdi.” dedi. bildiri The Hacker News ile paylaştı.

“Şubat 2022’den itibaren, tehdit aktörleri başka bir araç kullandı – [the] Diğer birçok tarayıcı ve proxy/tünel açma aracıyla birlikte Quarian arka kapısı.”

BackdoorDiplomacy, ESET tarafından ilk olarak Haziran 2021’de, izinsiz girişlerin öncelikle Quarian’ı (Turian veya Whitebird olarak da bilinir) konuşlandırmak için Afrika ve Orta Doğu’daki diplomatik kuruluşlara ve telekomünikasyon şirketlerine yönelik olduğu belgelendi.

Saldırının casusluk saikleri, e-posta içeriğini toplamak için tasarlanmış keylogger ve PowerShell betiklerinin kullanılmasıyla kanıtlanmıştır. Bir yer edindikten sonra teslim edilen ilk kötü amaçlı yazılım bileşeni olan IRAFAU, bilgi keşfi ve yanal hareket gerçekleştirmek için kullanılır.

Bu, bir komut ve kontrol (C2) sunucusundan ve bu sunucuya dosya indirip karşıya yükleyerek, uzak bir kabuğu başlatarak ve rasgele dosyaları çalıştırarak kolaylaştırılır.

Operasyonda kullanılan ikinci arka kapı, güvenliği ihlal edilmiş ana bilgisayarı kontrol etmek için daha geniş bir dizi yetenekle birlikte gelen Quarian’ın güncellenmiş bir sürümüdür.

Ayrıca, Impersoni-fake-ator adlı ve meşru yardımcı programlara gömülü olan bir araç da kullanılmaya başlandı. Hata Ayıklama Görünümü ve Putty’dir ve sistem meta verilerini yakalamak ve C2 sunucusundan alınan şifresi çözülmüş bir yükü yürütmek için tasarlanmıştır.

İzinsiz giriş ayrıca aşağıdakiler gibi açık kaynaklı yazılımların kullanılmasıyla karakterize edilir: Fareyebir Golang uzaktan yönetim aracı ve AsyncRATikincisi muhtemelen Quarian aracılığıyla düşürülür.

Bitdefender’ın saldırıyı BackdoorDiplomacy’ye atfetmesi, grup tarafından önceki kampanyalarda kullanıldığı belirlenen C2 altyapısındaki çakışmalardan kaynaklanmaktadır.