2012 yılında ABD Federal Soruşturma Bürosu (FBI) bir araştırmaya başladı bildirilen akını tehdit aktörlerinin karıştığı dolandırıcılık olayları ödemeleri saldırganın kontrolündeki hesaplara yönlendirme. Bu olaylarda kurbanlar, planlanmış ödemeleri değiştirme taleplerini içeren görünüşte meşru e-postalar aldı. Tehdit aktörleri genellikle yöneticilerin veya finans ve bordro personelinin kimliğine büründü ve kurbanları ödemeleri farklı bir banka hesabına yönlendirmeye ikna etti. Bu ilk örnekler iş e-posta uzlaşması (BEC), bu basit ama oldukça etkili planı kullanan on yıllık saldırıları başlattı. Tehdit gelişirken, tehdit aktörleri kimlik bilgilerini çalmak için kimlik avı saldırılarını kullanmaya ve ardından ödeme talep eden sahte faturalar göndermeye devam ediyor. Binlerce kuruluş milyarlarca dolar kaybetti.

Son On Yılda Ne Öğrendik?

BEC ilk keşfedildiğinde, kolluk kuvvetleri bundan “e-postadaki adam” dolandırıcılığı olarak bahsetti. O sırada paranın çoğu Çin, Japonya ve Güney Kore’ye gönderildiğinden, kolluk kuvvetleri tehdit aktörlerinin Asya merkezli organize suç grupları olabileceğine inanıyordu. Birden fazla soruşturma, bu planların bağlantılı olduğunu ve paranın sonunda Nijerya’da bulunan tehdit aktörlerinin eline geçtiğini doğruladı.

BEC dolandırıcılığı, aşk dolandırıcılığı, peşin ödeme planları (“Nijeryalı prens” veya “419” dolandırıcılığı olarak da bilinir) ve yaşlı dolandırıcılığı gibi operasyonlar yürüten Nijeryalı organize suç gruplarından ortaya çıktı. Düşük giriş engeli ve yüksek ödeme potansiyeli daha fazla tehdit grubunu cezbetti. Bu şemaların teknik yönleri nispeten basit olduğundan, çok az teknik yeteneğe sahip olan veya hiç olmayan tehdit aktörleri başarılı saldırılar gerçekleştirebilir.

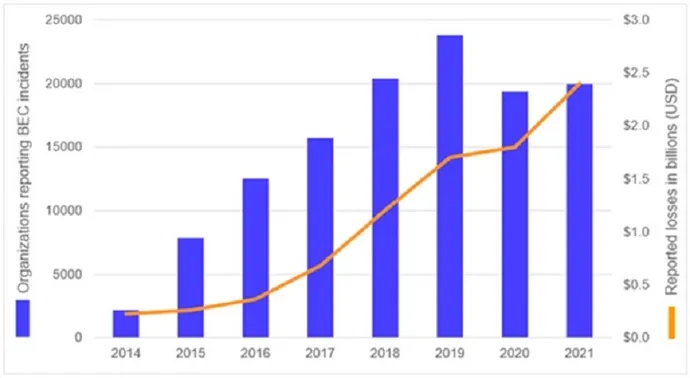

2014 yılına gelindiğinde, kolluk kuvvetleri ve finans kurumları arasındaki işbirliği, BEC programlarının daha net bir şekilde anlaşıldığını ortaya çıkardı. BEC taktikleri, teknikleri ve prosedürleri (TTP’ler) olgunlaştıkça, mali kayıplar ve etkilenen kuruluşların sayısı arttı. 2014 yılında ABD İnternet Suçları Şikayet Merkezi (IC3) Alınan 2.417 BEC şikayeti, toplam kayıp 226 milyon $. Rakamlar, 2020’de bildirilen olaylarda bir düşüşe kadar istikrarlı bir şekilde arttı. Ancak bu düşüşün nedeni büyük olasılıkla COVID-19 salgınının normal iş süreçlerini aksatmasıdır. İtme devam etti 2021’de 19.954 şikayet ve yaklaşık 2,4 milyar dolarlık düzeltilmiş kayıpla.

BEC Saldırılarını Kimler Yürütüyor?

Bugüne kadar, BEC operasyonlarının büyük çoğunluğu hala Nijerya menşeli. Birçok Nijeryalı dolandırıcılık grubu, BEC’i mevcut suç faaliyetlerine dahil etti ve diğer tehdit aktörlerine planların nasıl işletileceğini öğretti. Her grup, belirli coğrafi bölgelere, kurumsal rollere (örn. CFO, finans yöneticisi, muhasebeci) ve sektörlere odaklanarak kendi hedefini belirledi. 2016’da Secureworks araştırmacıları tahmini ki ALTIN SKYLINE Tehdit grubu (Wire-Wire Group 1 olarak da bilinir) yılda yaklaşık 3 milyon dolar çaldı. 2018 itibariyle, Secureworks araştırması şunu gösterdi: ALTIN KALYON tehdit grubu yılda ortalama 6,7 milyon dolar çalmaya çalıştı.

Bu planların karlılığı nedeniyle, diğer bölgelerdeki siber suçlular BEC’yi benimsemeye başladı. Doğu Avrupa grupları özel bir gelişmişlik göstermiştir. Örneğin, Rus siber suç grubu Kozmik Vaşak ikili bir kimliğe bürünme planı kullanarak çok uluslu şirketlerdeki üst düzey yöneticileri başarıyla hedef aldı. Tehdit aktörleri, bir şirketin CEO’sunun kimliğine bürünür ve ardından bir satın almayı kolaylaştırmaktan sorumlu meşru bir avukatın kimliğini üstlenir. Kurbanlardan saldırganların kontrolündeki hesaplara para göndermelerini isterler.

BEC saldırılarının diğer bölgelere yayılmasına rağmen, hiçbiri Nijerya’daki hacimle eşleşmiyor. Nijerya dolandırıcılık ekosistemi son on yılda büyüdü ve gelişti. Yüzlerce sosyal medya profili, ortalama aylık maaşın 1,5 milyar dolar olduğu Nijerya’daki katılımcıları işe almak için bu saldırılardan elde edilen zenginliği gözler önüne seriyor. 800 dolardan az.

BEC Neden Hala Yaygın?

Binlerce BEC tutuklamasına rağmen, planlar siber suçlular arasında hâlâ popüler. İşletmeler arası ödemeler en yaygın hedeflerdir, ancak BEC aktörleri diğer ödeme yöntemlerine de saldırır. Bordro sistemleri geliştirildi manipüle edilmiş hayali çalışanlar eklemek ve ilgili hesaplara para göndermek için. BEC aktörleri de saldırdı gayrimenkul işlemleri ve yeniden yönlendirilen ev ödemeleri.

Güvenlik kontrolleri bir e-posta hesabının gizliliğinin ihlal edildiğini tespit edebilirken, teknoloji ancak bir yere kadar gidebilir. Tehdit aktörü, kurbanın hesabını kullanmaya devam ettikçe veya saldırgan kontrollü altyapıya yöneldikçe tespit daha zor hale gelir. Kuruluşlar, çok faktörlü kimlik doğrulama gibi teknik proaktif güvenlik savunmaları uygulamalı ve koşullu erişimyüksek riskli eylemler gerçekleştirmeden önce güvenilir iletişim bilgileri yoluyla isteklerin doğrulanması ve e-postaya “güven ama doğrula” yaklaşımını benimsemeleri için çalışanların eğitimi gibi insan süreçleriyle birlikte.

Dünyanın dört bir yanındaki finansal kurumlar, devlet kurumları, özel sektör ve kolluk kuvvetleri arasındaki koordinasyon, BEC saldırılarının etkisini hafifletmeye başladı. 2021’de IC3 Recovery Asset Team finans kurumlarına yardımcı oldu iyileşmek Peşine düştüğü çalıntı fonların yaklaşık %74’ü. Bu saldırıların kârlılığının düşürülmesi, tehdit aktörlerinin ilgisini azaltabilir ve BEC dolandırıcılığının azalmasına neden olabilir.