Kuzey Kore bağlantılı ScarCruft grup, adı verilen daha önce belgelenmemiş bir arka kapıya atfedildi. Yunus tehdit aktörünün güney mevkidaşı bulunan hedeflere karşı kullandığı.

“Arka kapı […] ESET araştırmacısı Filip Jurčacko, sürücüleri ve taşınabilir aygıtları izleme ve ilgilenilen dosyaları dışarı sızdırma, keylogging ve ekran görüntüleri alma ve tarayıcılardan kimlik bilgilerini çalma dahil olmak üzere çok çeşitli casusluk yeteneklerine sahip” dedi. söz konusu bugün yayınlanan yeni bir raporda.

Dolphin’in, veri hırsızlığı ve komuta ve kontrol için Google Drive gibi bulut hizmetlerini kullanan kötü amaçlı yazılımla, seçici olarak konuşlandırıldığı söyleniyor.

Slovak siber güvenlik şirketi, implantın 2021’in başlarında Güney Koreli bir dijital gazeteye yönelik bir sulama deliği saldırısının parçası olarak son aşama bir yük olarak konuşlandırıldığını bulduğunu söyledi.

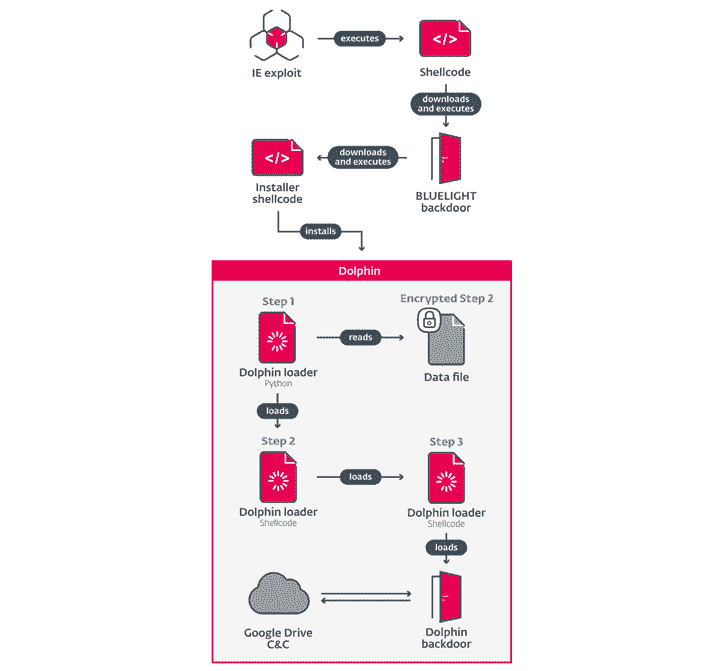

Kampanya, ilk olarak Kaspersky ve geçen yıl Volexity, iki Internet Explorer kusurunun (CVE-2020-1380 ve CVE-2021-26411) BLUELIGHT adlı bir arka kapıyı açmak için.

APT37, InkySquid, Reaper ve Ricochet Chollima olarak da adlandırılan ScarCruft, Kuzey Kore meseleleriyle ilişkili devlet kurumlarına, diplomatlara ve haber kuruluşlarına saldırma geçmişine sahip, jeopolitik amaçlı bir APT grubudur. En az 2012’den beri aktif olduğu biliniyor.

Bu Nisan ayının başlarında, siber güvenlik firması Stairwell, BLUELIGHT adlı başka bir ScarCruft arka kapısıyla örtüşen GOLDBACKDOOR adlı bir kötü amaçlı yazılımı dağıtma nihai hedefiyle ülkeyi kapsayan gazetecileri hedef alan bir mızraklı kimlik avı saldırısının ayrıntılarını açıkladı.

ESET’in en son bulguları, BLUELIGHT yoluyla küçük bir kurban havuzuna iletilen ikinci, daha sofistike bir arka kapıya ışık tutuyor ve bu da yüksek oranda hedeflenmiş bir casusluk operasyonunun göstergesi.

Bu da, bir Python ve kabuk kodu bileşeni içeren bir yükleyiciyi etkinleştiren bir yükleyici kabuk kodunun yürütülmesiyle elde edilir; bu bileşen, arka kapıyı açmak için başka bir kabuk kodu yükleyicisini çalıştırır.

Jurčacko, “BLUELIGHT arka kapısı, tehlikeye atılan makinenin istismardan sonra temel keşif ve değerlendirmesini gerçekleştirirken, Dolphin daha karmaşıktır ve yalnızca seçilen kurbanlara karşı manuel olarak konuşlandırılır,” diye açıkladı.

Dolphin’i BLUELIGHT’tan çok daha güçlü yapan şey, çıkarılabilir aygıtları arama ve medya, belgeler, e-postalar ve sertifikalar gibi ilgili dosyaları dışarı sızdırma yeteneğidir.

Arka kapının, Nisan 2021’deki orijinal keşfinden bu yana, kendi özellik iyileştirmeleriyle birlikte gelen ve ona daha fazla tespitten kaçınma yeteneği sağlayan üç ardışık yinelemeden geçtiği söyleniyor.

Jurčacko, “Dolphin, ScarCruft’un bulut depolama hizmetlerini kötüye kullanan kapsamlı arka kapı cephaneliğine bir başka ektir” dedi. “Arka kapının önceki sürümlerinde bulunan sıra dışı bir yetenek, muhtemelen tehdit aktörlerinin hesap erişimini sürdürmek amacıyla, kurbanların Google ve Gmail hesaplarının ayarlarını güvenliklerini düşürecek şekilde değiştirebilme yeteneğidir.”